Как установить dallas lock

Обзор средства доверенной загрузки (СДЗ) Dallas Lock

Средство доверенной загрузки Dallas Lock — новый продукт в линейке средств защиты Центра защиты информации ООО «Конфидент». Решение обеспечивает блокирование попыток несанкционированной загрузки нештатной операционной системы, а также предоставляет доступ к информационным ресурсам в случае успешной проверки подлинности загружаемой операционной системы, осуществляет проверку целостности программно-аппаратной среды и регистрацию событий безопасности. В материале представлены функциональные возможности продукта, системные требования и поддерживаемые технологии, а также описание работы продукта.

Сертификат AM Test Lab

Номер сертификата: 183

Дата выдачи: 23.01.2017

Срок действия: 23.01.2022

Введение

Одна из важных составляющих работ по обеспечению безопасности информационных систем —защита рабочих станций и серверов от несанкционированного доступа. И первым рубежом защиты любой компьютерной системы является обеспечение доверенной загрузки вычислительной среды. Для этого существует специальный класс средств — модули доверенной загрузки.

Модули доверенной загрузки операционной системы применяются уже более 20 лет, и сегодня этот класс средств защиты не теряет свою актуальность. Продукты этого типа являются «первым эшелоном защиты» вычислительных систем, и именно на них возлагаются задачи контроля доступа пользователей, контроля целостности программной среды и аппаратных ресурсов компьютерной системы.

Необходимость применения средств доверенной загрузки также отражена и в нормативных документах ФСТЭК России — согласно Приказам № 17 и 21, в государственных информационных системах 1 и 2 классов и в информационных системах персональных данных, при необходимости обеспечения 2 и выше уровня защищенности персональных данных, данная мера является базовой.

В данном обзоре мы расскажем о новом продукте в линейке средств защиты информации компании ООО «Конфидент» — средстве доверенной загрузки (СДЗ) Dallas Lock (версия сборки: 91).

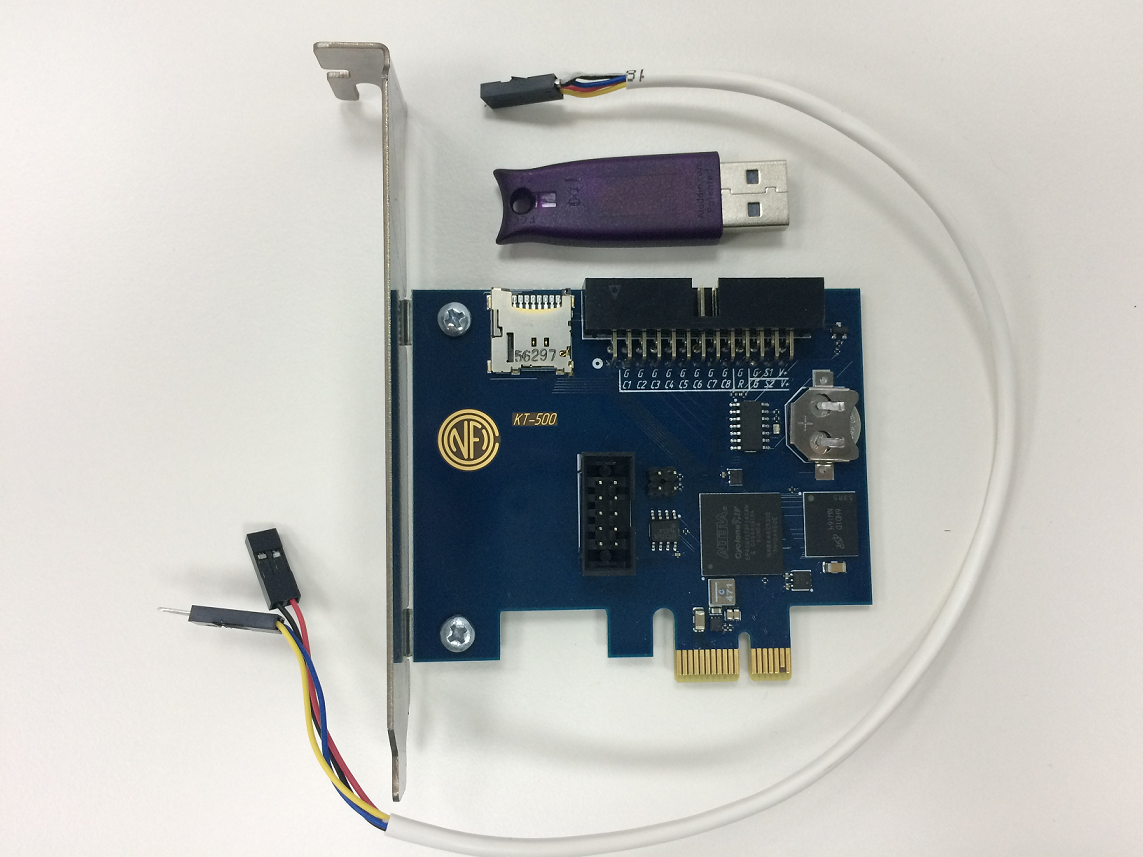

Рисунок 1. Средство доверенной загрузки Dallas Lock

Системные требования и поддерживаемые технологии

Средство доверенной загрузки Dallas Lock предназначено для защиты от несанкционированного доступа компьютеров архитектуры Intel х86 и может быть реализовано на различных платах, предназначенных для работы с разными шинными интерфейсами вычислительной техники:

Рисунок 2. Плата СДЗ Dallas Lock формата PCI Express

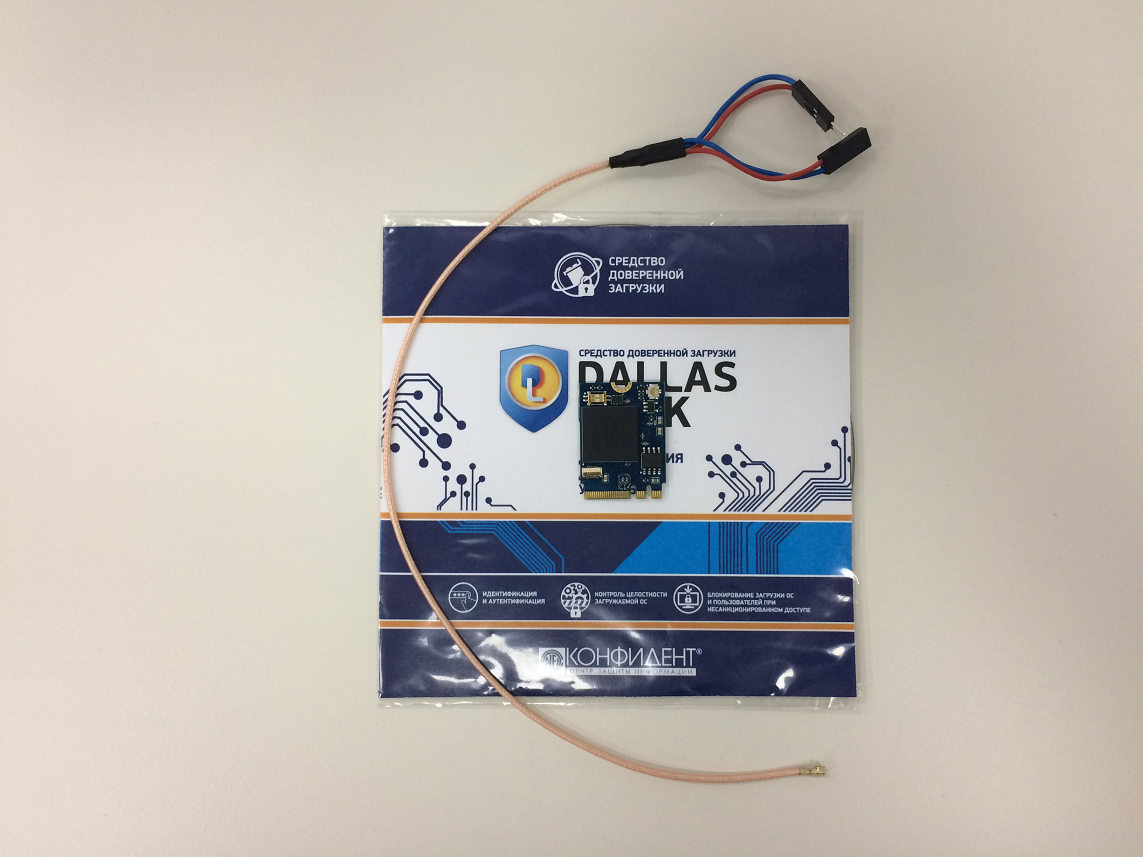

Рисунок 3. Плата СДЗ Dallas Lock формата Mini PCI Express (Half Size)

Рисунок 4. Плата СДЗ Dallas Lock формата M.2

Плату PCI Express можно применить как с полнопрофильной планкой, так и низкопрофильной, что дает возможность использования в разных корпусах. Допускается подключать плату PCI Express к разъему PCI через переходник.

СДЗ в форм-факторе M.2 имеет размер 22мм x 30мм, что позволяет обеспечивать доверенную загрузку современных ноутбуков и моноблоков. В разъем M.2 допускается вставлять различные по размеру устройства. Например, устройства Mini PCI Express можно подключать к разъему M.2 через переходник, но в подавляющем большинстве случаев именно совокупный размер (вместе с переходником) является ограничением для применения такого решения в современных ноутбуках и моноблоках. В плате M.2 это ограничение отсутствует.

Особенных требований СДЗ Dallas Lock не предъявляет — минимальная и оптимальная конфигурация компьютера в большей степени определяется требованиями операционной системы. Минимальные аппаратные требования к вычислительной технике для установки СДЗ Dallas Lock следующие:

Компьютеры могут иметь в своем составе системные платы как с BIOS, так и UEFI.

В СДЗ Dallas Lock реализована поддержка наиболее распространенных файловых систем, включая: FAT12, FAT16, FAT32, NTFS, Ext2, Ext3, Ext4, VMFS. При этом для СДЗ Dallas Lock не важно, какая операционная система установлена на компьютере. Значение имеет только файловая система.

Кроме того, СДЗ Dallas Lock поддерживает широкий перечень аппаратных идентификаторов:

Также стоит отметить, что при использовании СДЗ Dallas Lock аппаратная идентификация не является обязательной — можно использовать для входа логин, вводимый с клавиатуры.

Функциональные возможности СДЗ Dallas Lock

К основным функциональным возможностям СДЗ Dallas Lock относятся:

Средство доверенной загрузки Dallas Lock позволяет осуществлять контроль целостности следующих типов объектов:

Соответствие требованиям регуляторов

Средство доверенной загрузки Dallas Lock сертифицировано ФСТЭК России на соответствие требованиям к средствам доверенной загрузки по 2 классу защиты в соответствии с профилем защиты ИТ.СДЗ.ПР2.ПЗ и по 2 уровню контроля отсутствия недекларированных возможностей (НДВ) (Сертификат ФСТЭК России № 3666 от 25 ноября 2016 года).

Таким образом, программно-аппаратный комплекс может использоваться для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (государственная тайна с грифом «Совершенно секретно»).

Работа с продуктом

Инсталляция платы СДЗ Dallas Lock в системный блок осуществляется просто и быстро — плата вставляется в свободный слот PCI Express (Mini PCI Express, M.2), «сторожевой таймер» подключается к разъему Reset. Установка дополнительных программных модулей (агентов) в среду штатной ОС для СДЗ Dallas Lock не требуется. Возможно также использование датчика вскрытия корпуса системного блока. Для этого на плате формата PCIe (КТ-500) имеются входы S1 и S2.

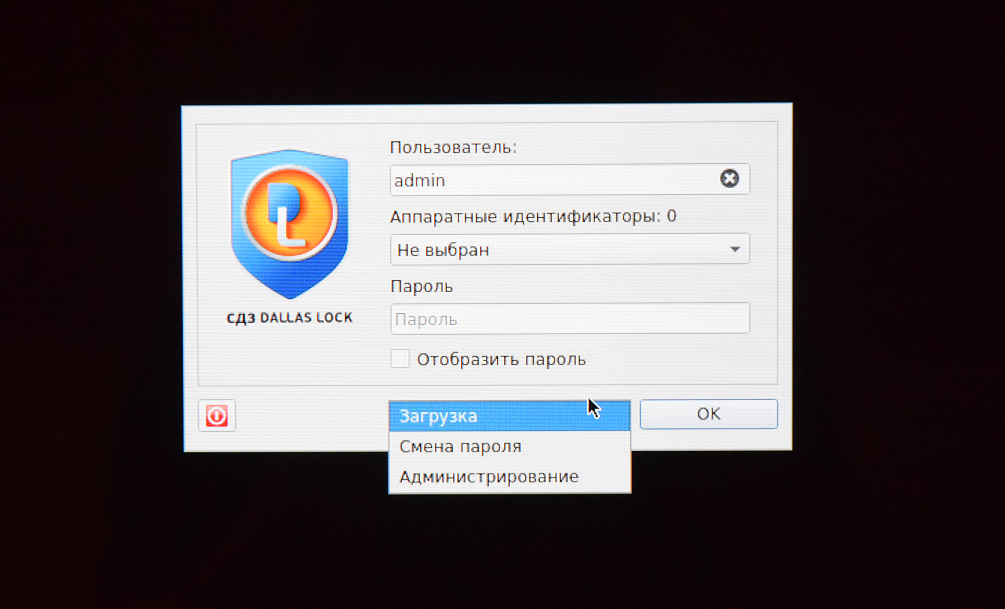

При загрузке компьютера с установленной платой появляется экран приглашения войти в систему. Пользователю необходимо ввести логин и пароль и при необходимости предъявить аппаратный идентификатор, если администратор установил данную опцию.

Рисунок 5. Аутентификация пользователя в СДЗ Dallas Lock

В меню в нижней части экрана пользователю можно выбрать следующие действия с системой:

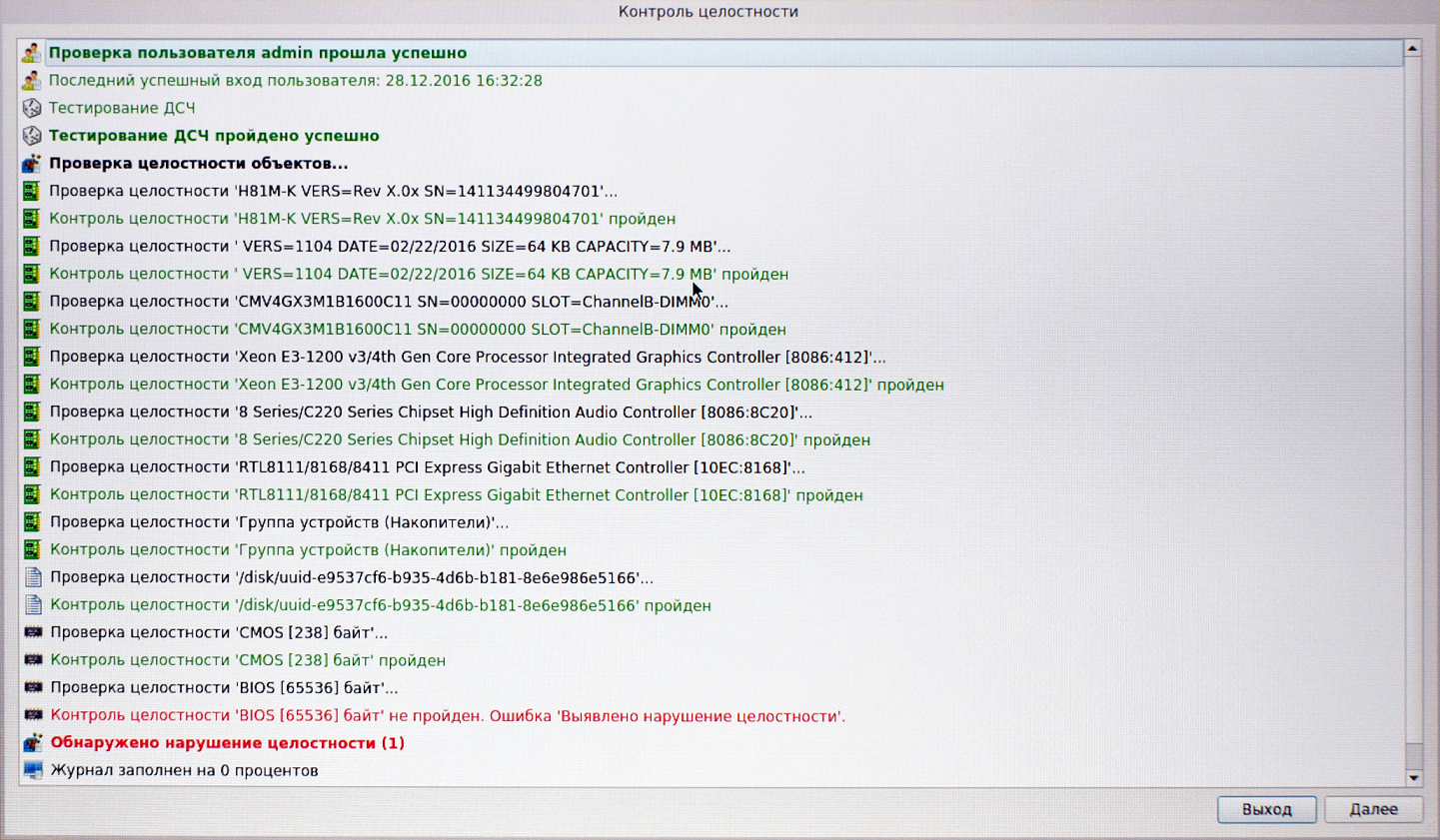

После успешной авторизации пользователя происходит переход к процедуре контроля целостности объектов. При успешном ее прохождении выводится соответствующее сообщение. При входе пользователей с полномочиями аудитора или администратора в окне контроля целостности помимо результата отображается ход выполнения процедуры контроля целостности объектов.

Рисунок 6. Сообщение о неуспешном прохождении контроля целостности в СДЗ Dallas Lock

В главном окне консоли администратора расположены вкладки, обеспечивающие доступ к различным настройкам СДЗ Dallas Lock:

Отметим, что разработчик при проектировании интерфейса всех своих продуктов использует унифицированный дизайн. Это позволяет пользователям других продуктов линейки Dallas Lock легко осваивать новые продукты, не тратя время на дополнительное обучение.

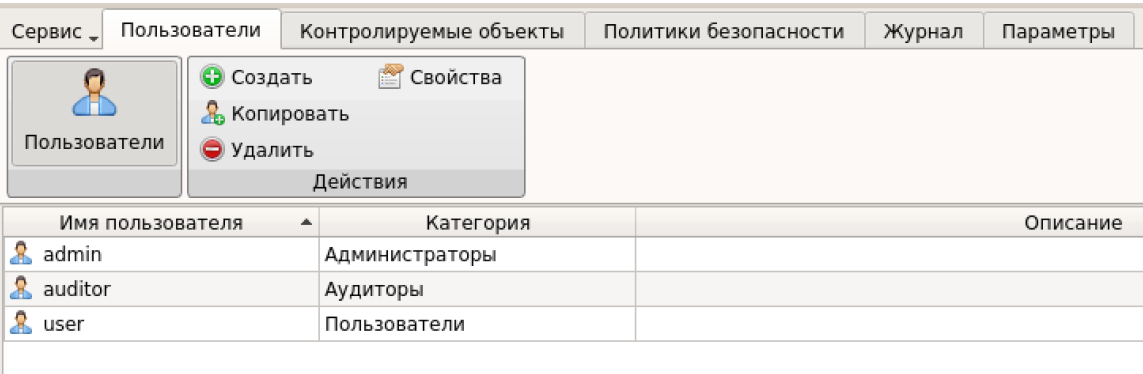

Рисунок 7. Меню «Пользователи» в консоли администратора СДЗ Dallas Lock

Во вкладке «Пользователи» учетные записи пользователей, которые зарегистрированы в СДЗ Dallas Lock, отображаются в виде таблицы. Если учетная запись пользователя отключена или заблокирована, то в списке это обозначается соответствующей иконкой. Администратор имеет возможность формировать и управлять списком учетных записей пользователей СДЗ Dallas Lock, а также производить необходимые настройки политик безопасности, а именно политик авторизации и политик паролей. При этом все операции по управлению учетными записями пользователей фиксируются в журнале.

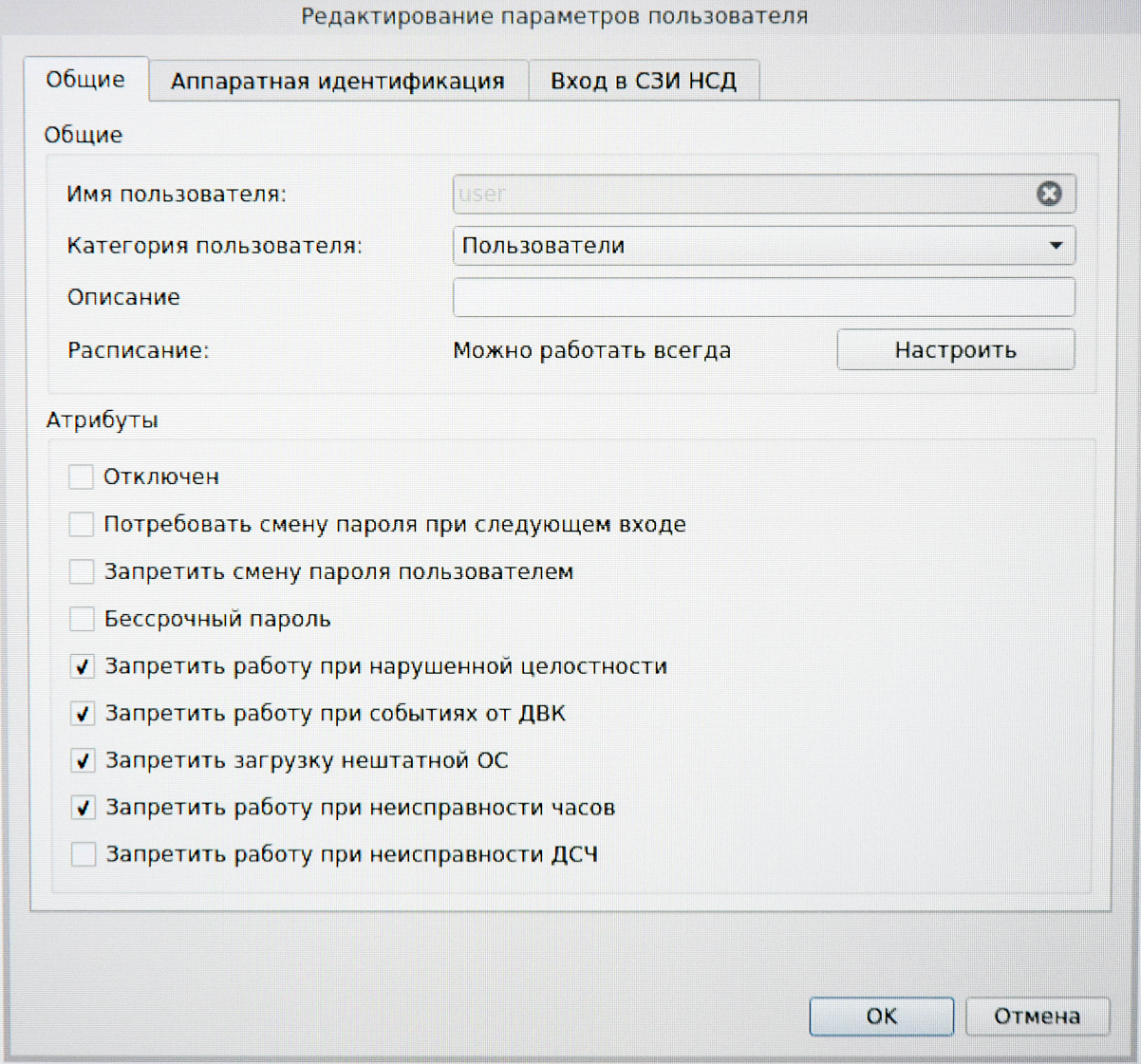

Рисунок 8. Редактирование параметров пользователя в СДЗ Dallas Lock

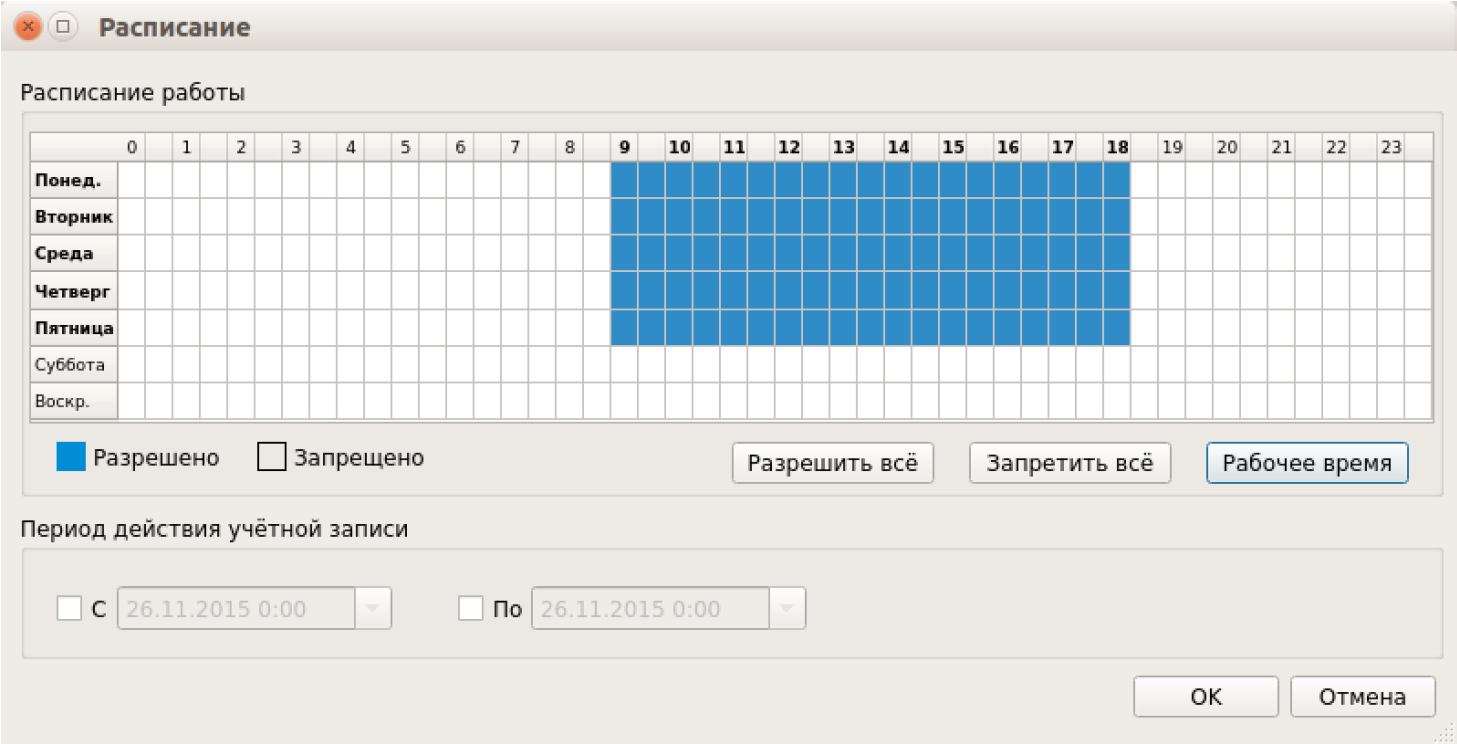

В параметрах каждого пользователя можно изменить роль, текстовое описание учетной записи, установить разрешенное время для входа в систему и различные атрибуты.

Рисунок 9. Установка разрешенного времени входа в систему в СДЗ Dallas Lock

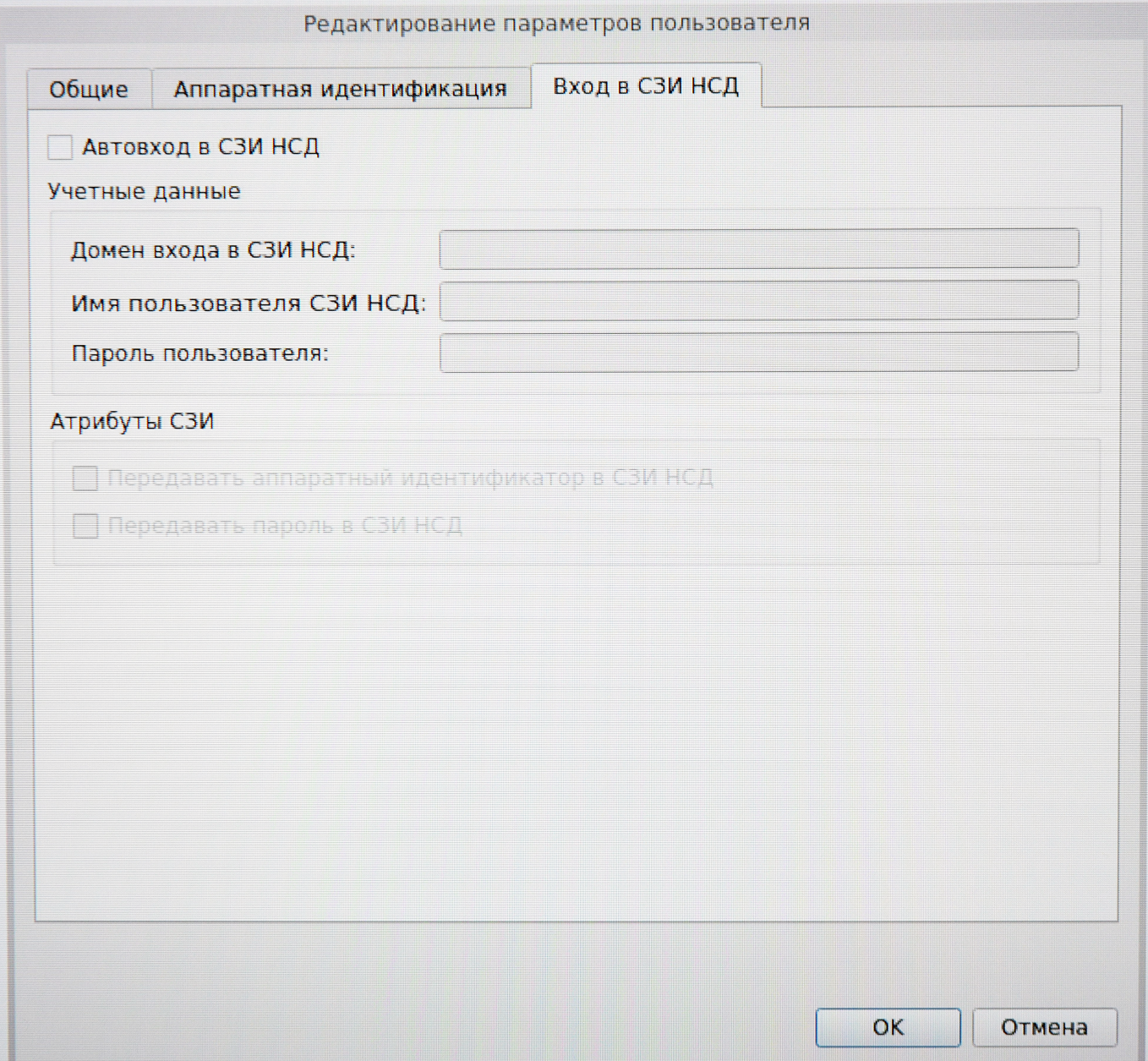

В разделе «Аппаратная идентификация» пользователю можно назначить аппаратный идентификатор, а в меню «Вход в СЗИ НСД» дополнительно можно настроить автовход в СЗИ от НСД Dallas Lock, установив соответствующий атрибут.

Рисунок 10. Вкладка «Вход в СЗИ НСД» в СДЗ Dallas Lock

Как мы уже ранее указывали, СДЗ Dallas Lock позволяет осуществлять контроль целостности следующих типов объектов:

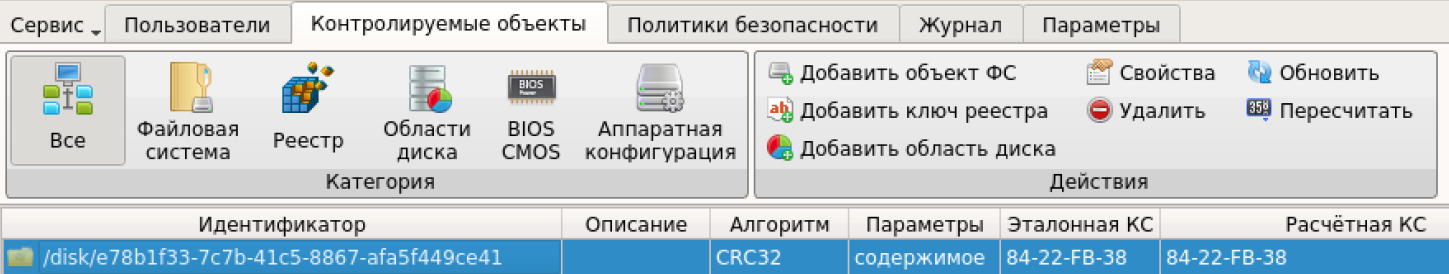

Для контроля целостности объектов файловой системы, реестра и областей диска используется метод сравнения расчетной контрольной суммы (КС), полученной в момент проверки целостности, с эталонной контрольной суммой, рассчитанной в момент назначения целостности. Для подсчета контрольных сумм используются алгоритмы CRC32, хэш MD5, хэш ГОСТ Р 34.11-94. Контроль целостности остальных объектов осуществляется методом полной сверки.

Просмотр контролируемых объектов конкретной категории осуществляется через соответствующие кнопки в панели «Категория», а добавление и редактирование в панели «Действия».

Рисунок 11. Просмотр контролируемых объектов в СДЗ Dallas Lock

Для контроля целостности объектов файловой системы необходимо задать путь к файлу или каталогу (директории) контролируемого объекта, выбрать алгоритм расчета и установить дополнительные необходимые атрибуты. Для объектов реестра Windows выбирается путь к файлу реестра и путь к контролируемому объекту в указанном выше файле реестра, а также алгоритм расчета контрольных сумм и дополнительные атрибуты контроля. Для контроля целостности областей жесткого диска задаются начальный сектор и количество секторов, подлежащих контролю.

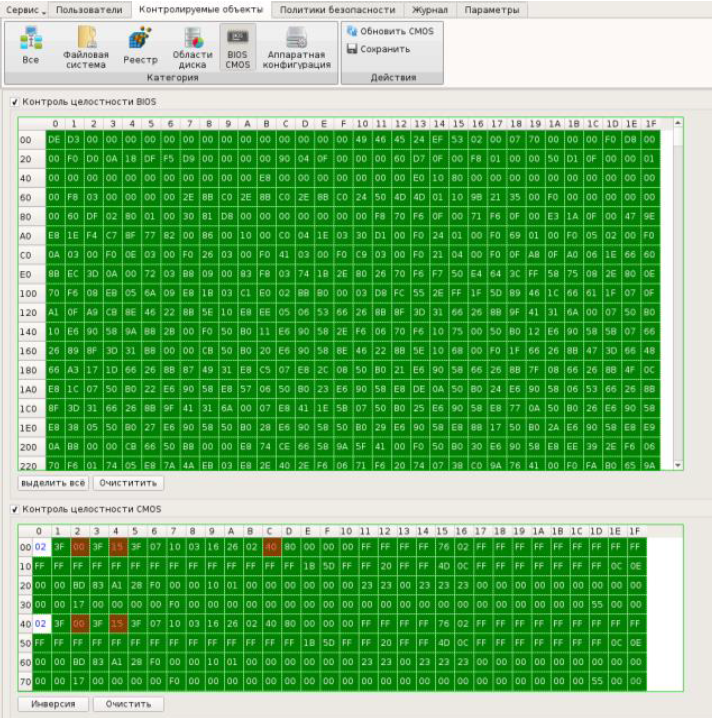

Для категории BIOS/CMOS форма просмотра разделена на два блока — BIOS и CMOS, представляющие две таблицы значений, где цветом можно выделять ячейки, для которых нужно назначить контроль, установив соответствующие чекбоксы.

Рисунок 12. Параметры контроля BIOS/CMOS в СДЗ Dallas Lock

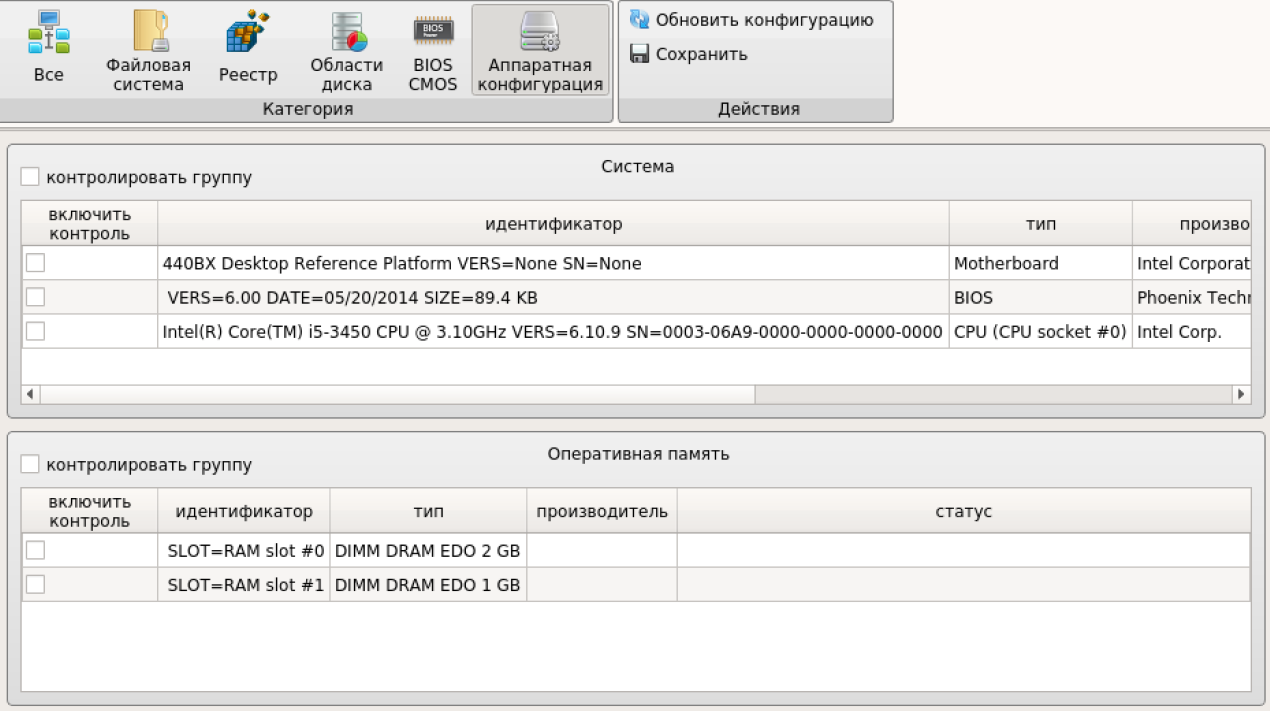

В списке объектов аппаратной конфигурации автоматически отображаются все аппаратные устройства, установленные на компьютере. Для настройки контроля аппаратной конфигурации в основной области доступны чекбоксы, соответствующие группам, — «Контролировать группу» и «Включить/исключить из контроля целостности» (напротив конкретного идентификатора в группе).

Особенность реализации контроля целостности аппаратной конфигурации заключается в алгоритме исключения устройства из-под контроля. В этом случае фактическое наличие или отсутствие такого устройства не будет нарушать целостность конфигурации. Такая реализация позволяет пользователю комфортно работать с различного рода USB-устройствами.

Рисунок 13. Параметры аппаратной конфигурации в СДЗ Dallas Lock

Для категории «Аппаратная конфигурация» выводятся следующие списки групп:

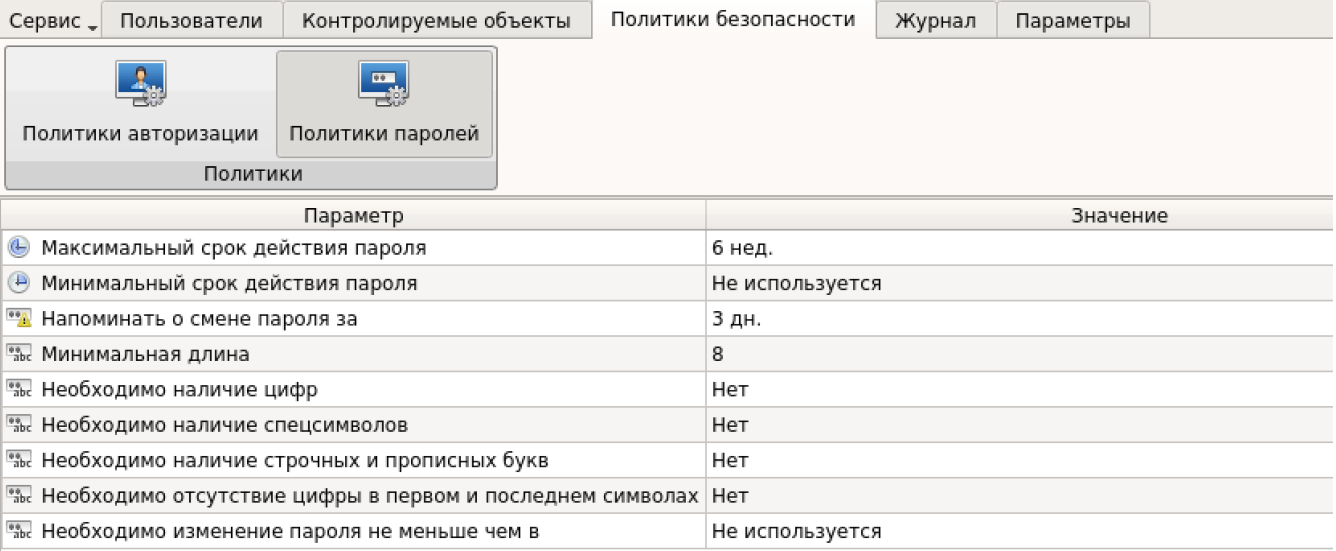

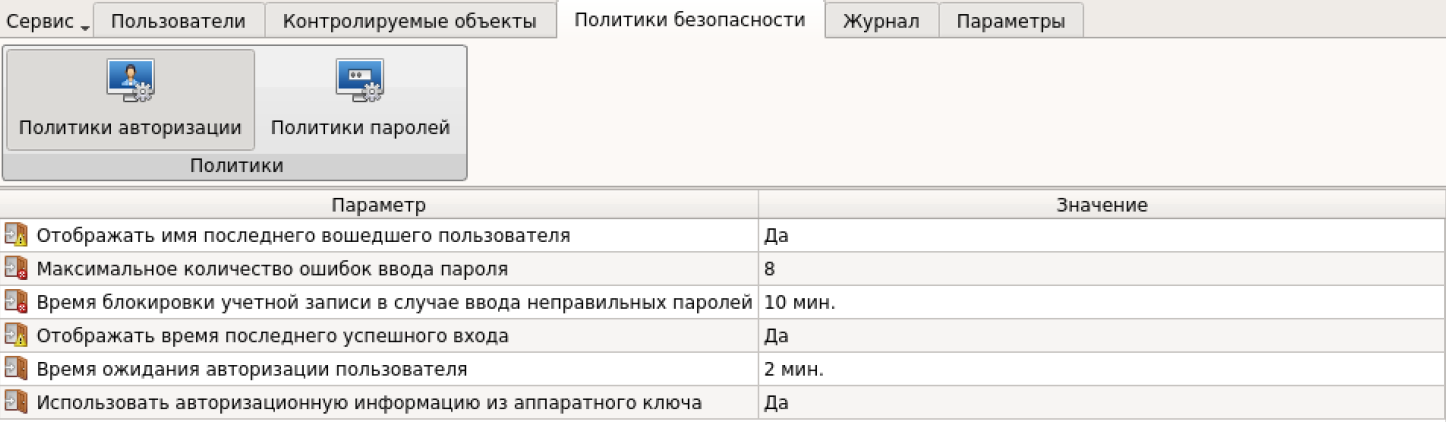

Во вкладке «Политики безопасности» в виде таблицы отображаются параметры и значения политик безопасности. Выделяются следующие категории политик — «Политики авторизации» и «Политики паролей».

Рисунок 14. Политики паролей в СДЗ Dallas Lock

Просмотр параметров и значений конкретной категории политик осуществляется через соответствующие кнопки в панели «Политики».

Рисунок 15. Политики авторизации в СДЗ Dallas Lock

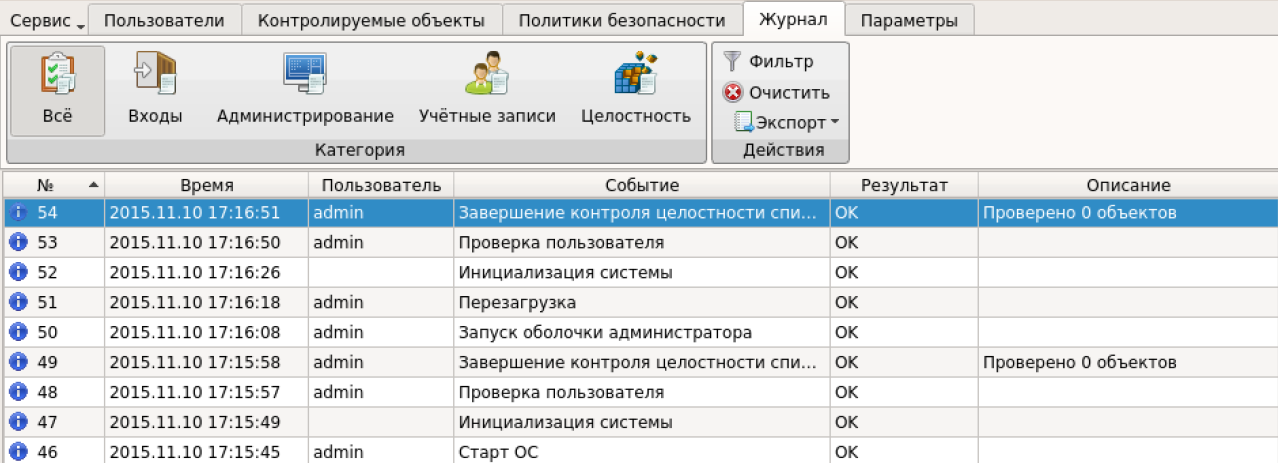

Все события, связанные с администрированием СДЗ Dallas Lock, а также события входов пользователей, события проверки целостности и редактирования учетных записей пользователей фиксируются в журнале безопасности. Отображаются все события во вкладке «Журнал» в виде таблицы. Предусмотрена фильтрация записей журнала и их сортировка по порядковому номеру, времени события, пользователям, в течение работы которых произошло событие, наименованию события, результату и описанию (по возрастанию/убыванию). Кроме того, возможен экспорт записей журналов в файл.

Рисунок 16. Вкладка «Журнал» в СДЗ Dallas Lock

Во вкладке «Параметры» отображается версия СДЗ Dallas Lock и информация о плате, а также настраиваются параметры «Часы», «Загрузочное устройство» (с которого будет загружаться штатная операционная система) и «Датчики вскрытия корпуса». Также в панели «Версия» доступно обновление прошивки.

Выводы

В данном обзоре мы познакомились новым продуктом компании ООО «Конфидент» — средством доверенной загрузки Dallas Lock, которое осуществляет блокирование попыток несанкционированной загрузки нештатной операционной системы, предоставляет доступ пользователям к информационным ресурсам в случае успешной проверки подлинности загружаемой операционной системы, а также осуществляет проверку целостности программно-аппаратной среды и регистрацию событий безопасности.

Появление средства доверенной загрузки является логичным развитием линейки продуктов Dallas Lock класса Endpoint Security. Таким образом, теперь можно обеспечить комплексную защиту от несанкционированного доступа рабочей станции или сервера продуктами одного вендора.

Наличие сертификата ФСТЭК России на соответствие требованиям к средствам доверенной загрузки уровня платы расширения второго класса возможностей позволяет использовать продукт для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (государственная тайна с грифом «Совершенно секретно»).

Еще одним немаловажным преимуществом является полная поддержка Unified Extensible Firmware Interface (UEFI). Кроме того, в модельном ряду СДЗ Dallas Lock есть плата в форм-факторе M.2, что позволяет обеспечивать доверенную загрузку современных ноутбуков и моноблоков, в которых данный разъем присутствует.

Из недостатков в настоящее время можно выделить только отсутствие централизованного управления модулями (при этом вендор обещает в следующем релизе поддержку централизованного управления модулями), а также отсутствие в модельном ряду решения для обеспечения доверенной загрузки компьютерных систем, в которых нет разъемов для подключения плат расширения (например, некоторые blade-сервера).

Преимущества:

Недостатки:

Средства защиты информации и где дёготь

Предисловие

Основные инструменты

Под возможностью установки я понимаю различия архитектуры СЗИ и требования к наличию аппаратной части. К примеру, Dallas Lock (или Страж NT) перехватывают управление компьютером на этапе загрузки, не позволяя запуститься операционной системе, пока пользователь не введет пароль и не предъявит идентификатор. Различие в реализации этого механизма — Страж NT для этого использует PCI-плату расширения, которую необходимо установить внутрь ПК (в новых версиях это необязательно, в версии 2.5 тоже заявлялось, но не работало было проще воспользоваться другим СЗИ). Соответственно, на ноутбук ставился, например, Dallas Lock — вся реализация доверенной загрузки полностью программна.

Под уровнем взаимоотношений с поставщиками следует читать «возможный процент с перепродажи». Последнее время удается убедить начальство и в пунктах «качество тех.поддержки», «удобство эксплуатации».

Применение

Практически все заказы требуют аттестации локальных автоматизированных рабочих мест (АРМ). Соответственно, сетевые версии защитного ПО редко получается пощупать используются. В автономных же версиях все просто — фаворитом является Secret Net, за весьма удобную, простую и понятную настройку — полное встраивание в компоненты Windows (оснастки консолей), четкое разграничение доступа. На втором месте Страж NT — настройка более сложна и механизм мандатного контроля доступа несколько неочевиден пользователям. Dallas Lock, касательно версии 7.5, использовался крайне редко в следствии отсутствия контроля USB-устройств. С появлением версии 7.7 ситуация изменится — не в последнюю очередь из-за ценовой политики.

В сетевом варианте (соответственно, рассматриваем только Secret Net и Dallas Lock) ситуация противоположная. И менее простая. С одной стороны, удобство настроек Secret Net’а никуда не делось. Да и встраивание в Active Directory, работа через механизмы ОС достаточно проста и понятна. С другой стороны, все возможности сетевой версии (конкретно Сервера Безопасности, по терминологии Secret Net) состоят в удаленном сборе журналов, тогда как АРМ администратора безопасности в Dallas Lock позволяет удаленное манипулирование всеми настройками безопасности каждого подключенного клиента. Зачастую это является решающим фактором в выборе СЗИ. Однажды мне пришлось выслушать много удивления и разочарования от администратора заказчика, когда он увидел свою обновленную вотчину. К сожалению, заказчик завязан на «Информзащите» и приобрести продукт «Конфидента» было невозможно.

Проблемы

Многие ошибки возникают просто из-за невнимательности или непонимания принципов работы конкретного СЗИ. Понятно, что справка/руководство спасет отца русской демократии поможет в разрешении ситуации, однако зачастую проще вызвать интегратора системы защиты. Естественно, проблема будет устранена — но потеряно время. Как заказчика, так и интегратора. Я хочу поделиться личным опытом, который возможно поможет в разрешении наиболее типичных жалоб пользователя.

Secret Net

Фаворит — он везде фаворит

Многие проблемы возникают из-за незнания практически фундаментального свойства установленного СЗИ — все папки создаются в файловой системе всегда несекретными, а файлы — с текущим уровнем секретности сессии, который можно проверить во всплывающем окошке:

Часто возникает проблема неработоспособности офисного пакета (Word, Excel). К слову, не стоит забывать что с OpenOffice.org СЗИ не работает. Ошибки могут быть самыми разными, но причина у всех одна — не были корректно настроены папки, необходимые для проведения служебных операций, по мандатному разграничению доступа. Полный список папок приведен в документации, а конкретные проблемы всегда можно диагностировать через журнал Secret Net — в журнале появляется информация о любых действиях программы. При назначении мандатных меток файлам и папкам, следует помнить что гриф папки должен быть максимально допустимый для конкретного АРМ, так как Secret Net позволяет хранить в папках любые файлы грифом не выше грифа папки. Соответственно, если запущен Microsoft Word в секретной сессии — для записи файлов автосохранения ему нужен гриф «секретно» на определенной папке.

Встречаются ситуации, когда производится установка ПО в режиме, отличном от «не секретно». Конечно, стоит перелогиниться и выбрать не секретную сессию, чтобы все заработало:

В случае, когда на АРМ допустимо использовать USB-флэш накопители, бывает невозможно скопировать большие объемы данных, рассортированных по папкам. Здесь все то же самое — вновь созданная папка стала несекретной, а файлы автоматом получают текущий гриф. Если же использовать флэшки запрещено, то при попытке подключения таковой ПК блокируется — за это отвечают выделенные два параметра, выставленные в «жесткий»:

Если пользователи непрерывно жалуются на медленную работу компьютера, а в организации используется антивирус Касперского, стоит проверить версию — часто версия 6.0.3 оказывается несвоместима с SecretNet 5.x. Вот так тормоза точно исчезнут:

Страж NT

Для этого СЗИ проблемы встречаются гораздо реже (как минимум у наших клиентов), что может говорить о более дружелюбном к пользователю механизму защиты.

Непонимание в случае данного ПО связано с необходимостью выбора уровня секретности каждого приложения отдельно и невозможности делегировать какие-либо права стандартному проводнику. Соответственно, если на АРМ есть прописанные USB-флэш диски и они секретны, попытка открыть их проводником приведет к ошибке доступа. Следует выбрать установленный файловый менеджер, выбрав при запуске гриф допуска, соответствующий секретности флэшки.

Также, если при открытии документа Word/Excel сначала появляется окно выбора грифа секретности, а далее разворачивается окно соответствующего редактора без запрошенного документа — это нормально. Следует открыть файл повторно, используя уже само офисное приложение.

Dallas Lock

Как и в случае Стража, ошибок крайне мало — не подходили пароли, пропадал параметр «категория конфиденциальности» с окна логина и ошибка привязки электронного идентификатора.

Первая ошибка связана с возможным использованием двух паролей — для Dallas Lock’а и Windows можно установить разные, в том числе и случайно (например, сменой пароля администратором). В подобном случае можно после загрузки окна приветствия Windows ввести пароль Dallas Lock и нажав «ОК» в диалоге несовпадения пароля СЗИ и ОС, ввести пароль пользователя Windows и отметить галочку «Использовать в Dallas Lock».

Вторая связана со скрытым по-умолчанию полем выбора грифа сеанса. Бывает, пользователи забывают об этом — а потом жалуются, что не могут попасть даже в папки с грифом ДСП.

Электронный идентификатор может не привязываться, если эту операцию делают для администратора, или если используемый токен не подходит по версии. Так, в версии 7.5 применимы eToken 64k с драйвером eToken RTE. Давно доступный eToken PKI не подойдет, равно как и eToken 72k Java, к примеру.

Вкладка «Удаленная установка»

Данная вкладка позволяет выполнять установку или деактивацию СЗИ НСД Dallas Lock 8.0 на один или несколько компьютеров, расположенных в одной ЛВС, удаленно, без предварительной подготовки целевых компьютеров (рис. 201).

С помощью данной вкладки также возможен ввод защищенных СЗИ НСД компьютеров, доступных по сети, в Домен безопасности (подробнее в разделе «Ввод в ДБ с КСБ»).

С помощью данной вкладки формируется специальный msi-файл, необходимый для удаленной установки СЗИ НСД Dallas Lock 8.0 средствами Active Directory (подробный механизм описан в разделе «Установка средствами AD»).

Рис. 201. Вкладка удаленной установки Dallas Lock 8.0 на КСБ

Для удаленной установки необходимо знать пароль администратора Windows на целевых компьютерах, который в дальнейшем станет паролем администратора безопасности (суперадминистратора) Dallas Lock 8.0.

При удаленной установке возможны следующие варианты:

1. Для группы компьютеров, входящих в один домен Windows, имя администратора и пароль будут одинаковыми, и, соответственно, будет возможна групповая удаленная установка системы защиты.

2. Если компьютеры не входят в один домен, следует использовать имя и пароль администратора локальной ОС и выполнять удаленную установку для группы компьютеров, имеющих одинаковые пароли администратора.

3. Для компьютера, имеющего индивидуальные имя и пароль администратора, удаленную установку следует выполнять отдельно от других.

Также необходимо выполнение следующих дополнительных требований:

|  Настройки межсетевого экрана должны разрешать подключение СБ к целевым компьютерам по протоколу «общий доступ к файлам и принтерам» Windows. Это достигается отключением штатного/внешнего межсетевого экрана, либо разрешением соответствующего исключения в его настройках. Настройки межсетевого экрана должны разрешать подключение СБ к целевым компьютерам по протоколу «общий доступ к файлам и принтерам» Windows. Это достигается отключением штатного/внешнего межсетевого экрана, либо разрешением соответствующего исключения в его настройках.  На целевом компьютере должен быть отключен пункт «Использовать простой общий доступ к файлам». В Windows 7 данная настройка задается через «Панель управления» => пункт «Центр управления сетями и общим доступом»» => далее пункт «Изменить дополнительные параметры общего доступа». В Windows XP нужно последовательно открыть «Пуск», «Панель управления», «Свойства папки» и в открывшемся окне во вкладке «Вид» снять флажок с пункта «Использовать простой общий доступ к файлам». На целевом компьютере должен быть отключен пункт «Использовать простой общий доступ к файлам». В Windows 7 данная настройка задается через «Панель управления» => пункт «Центр управления сетями и общим доступом»» => далее пункт «Изменить дополнительные параметры общего доступа». В Windows XP нужно последовательно открыть «Пуск», «Панель управления», «Свойства папки» и в открывшемся окне во вкладке «Вид» снять флажок с пункта «Использовать простой общий доступ к файлам».  Отключить межсетевой экран на клиентских рабочих станциях. Отключить межсетевой экран на клиентских рабочих станциях. |

Все эти требования можно выполнить и удаленно средствами групповой политики Windows, если целевой компьютер входит в домен Active Directory.

| Примечание.По умолчанию в операционных системах начиная с Windows Vista доступ к удаленному компьютеру под локальной учетной записью запрещен. Подробную информацию об этом ограничении можно найти на официальном сайте Справки и поддержки компании Microsoft по адресу http://support.microsoft.com/kb/951016 (на английском языке). Для разрешения удаленного подключения под локальной учетной записью необходимо в редакторе реестра по пути HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System создать ключ типа dword с именем LocalAccountTokenFilterPolicy со значением «1» («LocalAccountTokenFilterPolicy»=dword:00000001) и перезагрузить компьютер. В крупных сетях с AD данное значение можно распространить через политики. |

Для того чтобы выполнить удаленную установку СЗИ НСД, необходимо:

1. Перед удаленной установкой необходимо разместить на компьютере, работающем под управлением СБ, дистрибутив Dallas Lock.

2. Далее дистрибутив необходимо зарегистрировать на СБ. Для этого щелкнуть кнопку «Добавить дистрибутив» на верхней панели инструментов окна удаленной установки:

Появится стандартное окно с просьбой указать путь размещения файла дистрибутива Dallas Lock 8.0 (рис. 202).

Рис. 202. Путь к файлу – дистрибутиву СЗИ НСД

В появившемся окне необходимо найти файл дистрибутива СЗИ НСД Dallas Lock 8.0, файл с расширением *.msi, и нажать «Открыть». Система выведет сообщение о том, что дистрибутив удачно добавлен.

3. Далее необходимо заполнить параметры удаленной установки, которые будут применены к компьютерам в процессе активации Dallas Lock 8.0 (рис. 203):

Рис. 203. Поля параметров для удаленной установки

4. Далее требуется выбрать компьютеры для установки из списка объектов.

Это можно сделать, воспользовавшись функцией «Сканировать сеть» на панели действий:

Появится окно, в котором необходимо запустить сканирование (кнопка «Сканировать»), отметить необходимые ПК, нажать «Добавить» и закрыть окно сканирования (рис. 213). Для удобства выбора, в появившемся списке доступных по сети компьютеров, защищенные СЗИ НСД Dallas Lock 8.0 компьютеры имеют после имени название системы.

Рис. 204. Окно сканирования сети

В поле со списком окна администрирования на вкладке удаленной установки появятся имена компьютеров, которые необходимо ввести в Домен безопасности. Добавить в этот список имена компьютеров можно, воспользовавшись также специальным полем, в которое необходимо вручную ввести их имена в сети или IP адрес и нажать «Добавить в список» (рис. 214).

Рис. 205. Ввод IP адреса на вкладке удаленной установки

В соответствующем окне КСБ появятся имена компьютеров, на которые будет произведена удаленная установка СЗИ НСД Dallas Lock 8.0. Из данного списка можно удалять компьютеры, можно полностью его очистить (рис. 206).

Рис. 206. Список компьютеров для удаленной установки СЗИ НСД

5. После заполнения всех необходимых параметров удаленной установки необходимо нажать кнопку «Установить DL»:

В процессе установки в соответствующем окне Консоли сервера безопасности можно просматривать состояние установки для каждого компьютера. Здесь же после удаленной установки появятся соответствующие комментарии удачного или не удачного завершения операции, с описанием причины неуспеха (рис. 207).

Рис. 207. Информация о ходе удаленной установки средствами КСБ