Wpa3 sae что это

WPA3 – Крупнейшее обновление безопасности Wi-Fi за последние 14 лет

В WPA2 всегда острой проблемой оставалось использование слабых паролей. Если пользователи ставят легкий пароль на беспроводную сеть, то его без труда можно было подобрать с помощью автоматизированных атак с использованием словарей, таких как Dictionary и Brute-Force. Протокол WPA2 никогда не предлагал вариантов для решения этой проблемы. От разработчиков были лишь рекомендации использовать сложные и более надежные пароли. В WPA3 будут приняты меры, позволяющие противодействовать таким атакам.

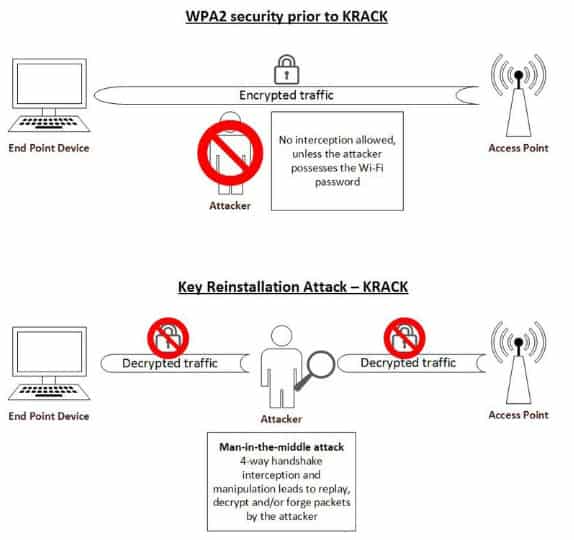

Для этого в WPA3 был реализован новый механизм аутентификации SAE (Simultaneous Authentication of Equals), который заменяет используемый в WPA2 метод PSK (Pre-Shared Key). Именно в PSK описано четырехступенчатое рукопожатие для установления связи. Этот метод был скомпрометирован KRACK-атакой, которая прерывает серию рукопожатий и пытается повторить запрос на подключение. Неоднократная повторная отправка приветственных сообщений вынуждает участников сети переустановить уже согласованный ключ. Когда жертва переустанавливает ключ, ассоциированные с ним параметры сбрасываются, что нарушает безопасность, которую должен гарантировать WPA2. Таким образом, злоумышленник получает возможность прослушивать трафик и внедрять свои пакеты.

SAE переводится как «одновременная аутентификация равных», и как понятно из названия, согласно этому алгоритму аутентификация устройств производится одновременно и на равных правах. Что это значит?

Разработчики отказались от строгой последовательности действий при авторизации и ушли от того, чтобы считать точку доступа главным устройством в сети при авторизации. Согласно механизму SAE, все устройства в сети (точки доступа и абонентские устройства) работают на равных правах. Поэтому любое устройство может начать отправлять запросы на аутентификацию и в произвольном порядке отправлять информацию по установлению ключей. В результате чего, возможность реализации KRACK-атаки была устранена. С появлением SAE у злоумышленника принципиально не будет возможности прервать процесс аутентификации, «влезая» между точкой доступа и абонентским устройством.

WPA3-Personal и WPA3-Enterprise

В WPA3 по аналогии с WPA2 останется два режима работы: WPA3-Enterprise и WPA3-Personal.

Устройства, использующие WPA3-Personal, получат повышенную защиту от перебора паролей в виде SAE. Даже когда пользователи выбирают пароли, не соответствующие типичным рекомендациям сложности, SAE гарантирует безопасность. Эта технология устойчива к офлайновым брутфорс-атакам, когда взломщик пытается определить сетевой пароль, пытаясь подобрать пароли без сетевого взаимодействия (офлайн).

Кроме этого WPA3-Personal получит дополнительное усиление безопасности в виде «Forward Secrecy». Это решение позволяет устанавливать новый ключ шифрования при каждом новом соединении. При WPA2 можно прослушивать трафик и сохранять зашифрованные данные долгое время, после чего, получив ключ доступа, полученные ранее данные можно расшифровать. С появлением Forward Secrecy это стало невозможно, так как даже если атакующий рано или поздно получит ключ от сети, то он сможет расшифровать только те данные, которые передавались после генерации последнего ключа.

Корпоративные сети чаще используют Enterprise-протокол безопасности. WPA3-Enterprise также будет улучшен за счет усиления ключа шифрования с 128 бит до 192 битов. Разработчики считают такую длину ключа избыточной для большинства сетей, однако, его будет более чем достаточно для особо ценной информации.

При этом WPA3 сохраняет обратную совместимость с устройствами, использующими WPA2.

Открытые Wi-Fi сети станут безопасными благодаря Enhanced Open

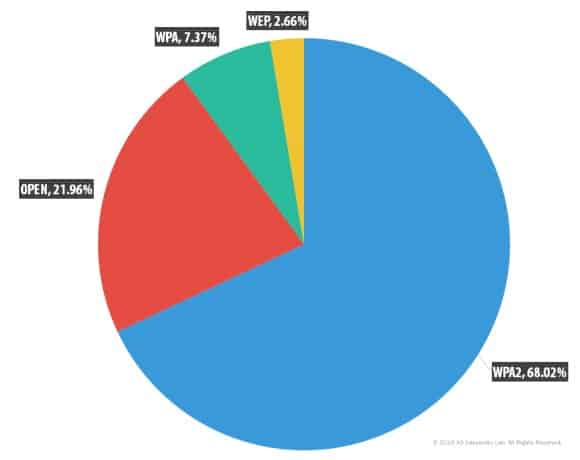

Пользователи получают доступ к сетям Wi-Fi повсюду: дома, в офисе, в гостиницах, на остановках и в торговых центрах. Доступ к незащищенным сетям в этих местах представляет собой риск того, что кто-то может перехватить персональные данные. Согласно статистики лаборатории Касперского, проанализировавшей 32 миллиона точек доступа Wi-Fi, более 20% устройств используют открытые беспроводные сети:

Стоит ли говорить о том, что следует подключаться только к безопасным и защищенным сетям? Всегда существуют ситуации, когда открытая Wi-Fi сеть является единственным возможным вариантом получения доступа к сети Интернет. Не редки случаи, когда в открытой сети среди большого количества устройств оказывается атакующий, прослушивающий трафик в фоновом режиме. Чтобы устранить эти риски, Wi-Fi Alliance разработал решение для открытых сетей, которое получило название Enhanced Open.

Сети Wi-Fi Enhanced Open предоставляют пользователям неавторизованное шифрование данных, что значительно усиливает безопасность. Защита прозрачна для пользователя и основана на шифровании Opportunistic Wireless Encryption (OWE), определенного в спецификации Internet Engineering Task Force RFC8110 и спецификации беспроводного шифрования Wi-Fi Alliance, Opportunistic Wireless Encryption Specification, которые были разработаны для защиты от пассивного прослушивания. Таким образом, даже просто подключившись к открытой сети с защитой WPA3 весь трафик по умолчанию будет шифроваться.

Wi-Fi Alliance разработал простой способ аутентификации Wi-Fi Easy Connect. Изначально он сделан для малопроизводительных IoT-устройств, но скорее всего этот способ авторизации понравится и простым пользователям. Подключить устройство к беспроводной сети можно будет путем сканирования его QR-кода.

Wi-Fi Easy Connect позволяет пользователям безопасно добавлять новое устройство в существующую Wi-Fi сеть, используя терминал с более надежным интерфейсом, например смартфон или планшет. По сути это может быть любое устройство, способное сканировать QR-код и запускать протокол Device Provisioning Protocol (DPP) разработанный Wi-Fi Alliance.

Выбранное устройство считается конфигуратором, а все остальные устройства являются дочерними для него и используют конфигуратор для подключения к сети:

Пользователь устанавливает безопасное соединение с дочерним устройством, сканируя его QR-код. Это запускает протокол DPP и автоматически предоставляет ключи, необходимые для доступа к сети.

Что такое WPA3, он защищен и должен ли я его использовать?

WPA3, выпущенный в июне 2018 года, является преемником WPA2, который эксперты по безопасности называют «сломанным». Целью разработки WPA3 было улучшение WPA с точки зрения простоты использования и повышения криптографической стойкости. Как и его предшественник, он выпускается в версиях Personal и Enterprise, но эта версия улучшена для WPA2 с более надежными функциями аутентификации и шифрования и решением для встроенного недостатка в WPA2, KRACK. Он также включает в себя функциональность для упрощения и повышения безопасности подключения Wi-Fi устройств IoT.

Проблема

Ошибка KRACK (Key Reinstallation Attack) может быть классифицирована как серьезная повторная атака, и является формой атаки «человек посередине». Фундаментальная проблема с WPA2, отмеченная открытием KRACK, является недостатком самого стандарта сертификации WPA2, а не недостатком, вызванным неправильной конфигурацией продукта или реализацией сервиса.

Позже мы углубимся в KRACK, но суть в том, что любая правильная реализация WPA2 может оказаться уязвимой; уязвимость присуща протоколу WPA2.

Решение

В ответ на этот провал в июне 2018 года Wi-Fi Alliance® объявил о введении Wi-Fi CERTIFIED WPA3 ™, стандарта сертификации Wi-Fi, который:

Что такое WPA3? Сертификат WPA3 для Wi-Fi-устройств можно сравнить с дорожным сертификатом для вашего автомобиля. Без сертификации поставщики оборудования не могут претендовать на соответствие стандартам безопасности Wi-Fi Alliance..

Может быть за некоторое время до того, как WPA3 получит полный бай-ин от пользователей WiFi; в то же время «устройства WPA2 будут продолжать взаимодействовать и обеспечивать признанную безопасность», согласно Wi-Fi Alliance. WPA2 по-прежнему является обязательным для всех сертифицированных Wi-Fi устройств в течение переходного периода.

Что такое WPA3 и это безопасно?

В этой статье мы рассмотрим, как WPA3 улучшает безопасность WPA2, и рассмотрим KRACK. Хотя WPA3, безусловно, является правильным путем обеспечения безопасности в будущем, пользователи должны убедиться, что они реализуют многогранная, многоуровневая стратегия безопасности чтобы защитить все аспекты своей сети Wi-Fi. WPA3 недостаточно для полной защиты сетей Wi-Fi, хотя улучшения, кроме исправления KRACK, имеют большое значение для устранения других дыр в безопасности Wi-Fi. Мы также обсудим некоторые критические замечания, высказанные на WPA3. Наконец, мы коснемся некоторых способов, которыми домашние пользователи и компании могут использовать безопасный Wi-Fi. WPA3 безопасен? Позвольте нам узнать.

Степень уязвимости KRACK

Открытие KRACK вызвало некоторое беспокойство в ИТ-сообществе, так как многие устройства Wi-Fi используют WPA2, и все больше и больше людей используют эти устройства для подключения к Интернету. По словам Вигла, по состоянию на январь 2018 года в мире насчитывалось более 400 миллионов беспроводных соединений. KRACK может сделать большой процент из них уязвимым для атаки. (Кстати, в дикой природе еще не было документированных атак KRACK.)

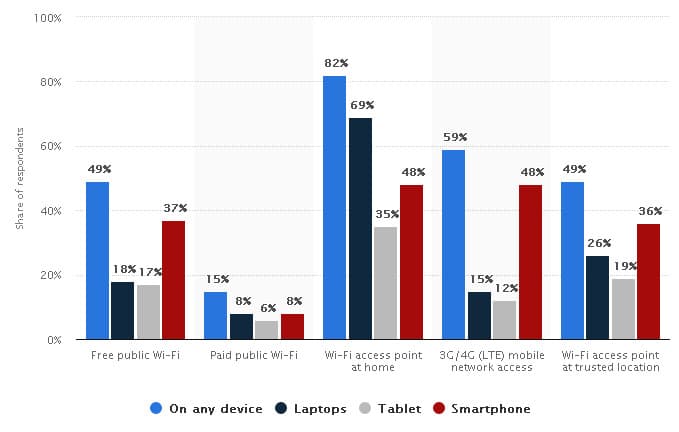

Беспроводной доступ в Интернет по данным интернет-пользователей по всему миру по состоянию на июнь 2015 года, по устройствуИсточник: Статистика)

Насколько безопасны современные стандарты шифрования wifi??

Помните, что ТОЛЬКО устройства, защищенные WPA2, особенно уязвимы для атаки KRACK. Открытая незащищенная сеть не зашифрована и уязвима практически для любого типа атаки, но не с точки зрения KRACK, поскольку не использует WPA2.

Типы шифрования, используемые в общественные точки доступа Wi-Fi глобально (Источник: Kaspersky Security Network (KSN))

Аналогия

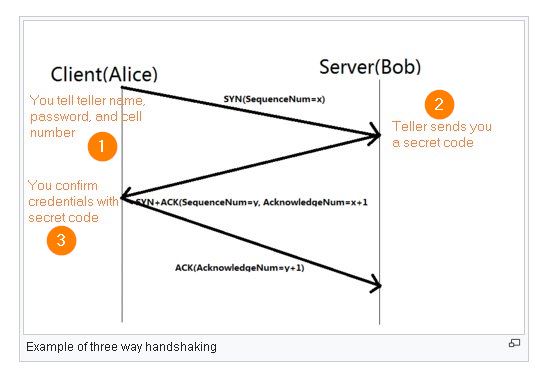

Чтобы установить сцену, вот аналогия для рукопожатия процесс (если вы позволите воображению немного лицензии.)

Иллюстрация трехстороннего рукопожатия, как описано в аналогии ниже (Источник: Википедия, с изменениями)

Возможно, вы заметили слабое место в приведенном выше сценарии; безопасность была нарушена на каком-то этапе при установлении ваших учетных данных; не когда ваши полномочия были накладными, а потому что когда вы уходили из банка, ваш секретный код был в силе. Если бы это было не так, ваше имя, пароль, номер мобильного телефона и секретный код были бы бесполезны для подслушивающего.

В этой истории есть поворот: кассир и подслушивающий находятся в сговоре. Этот фальшивый кассир фактически подделал настоящего кассира (который собирается обедать), и это атака «человек посередине». У обоих преступников теперь есть свои учетные данные.

Эта проблема, как мы увидим, решает WPA3.

Насколько уязвима WPA2??

Основной уязвимостью в WPA2 является рукопожатие в четырех направлениях он использует для защиты подключений Wi-Fi с использованием предварительного ключа (PSK). (В WPA3 PSK заменяется рукопожатием одновременной аутентификации равных (SAE).)

В этом разделе мы будем использовать аналогию из предыдущего раздела, чтобы проиллюстрировать проблему.

Предварительный общий ключ (PSK)

Первоначальную часть проверки безопасности, которую вы прошли в банке по приведенной выше аналогии, можно сравнить с WPA2-PSK., аутентификация который требует, чтобы человек соединялся с сетью Wi-Fi (попросите деньги в банке в нашей метафоре), используя фразу-пароль. PSK относится к «общему секрету», в данном случае к паролю..

Четырехстороннее рукопожатие

Проверка подлинности учетных данных в телекоммуникации называется рукопожатие. В банке вы и кассир обменялись трехэтапным рукопожатием, чтобы установить свои учетные данные, причем секретный код является последним рукопожатием в процессе..

Все сети Wi-Fi используют рукопожатие в четырех направлениях.

Иллюстрация того, как атака KRACK перехватывает четырехстороннее рукопожатие (Источник: Ениса)

Роуэлл Дионисио, пишущий для Packet6, объясняет: «Злоумышленник подделает реальную точку доступа и обманом заставить клиента присоединиться к мошеннической точке доступа, но завершить аутентификацию Wi-Fi. Чтобы осуществить атаку KRACK, атакующий воспроизведет сообщение в 4-стороннем рукопожатии. Недостаток в том, что устройство жертвы примет воспроизведение одного из этих сообщений, когда оно не должно. таким образом позволяя атакующему использовать ранее использованный ключ. Ключ должен использоваться только один раз, и это недостаток целей атаки KRACK ».

Дионисио продолжает: «Техническое исправление атаки KRACK состоит в том, чтобы предотвратить повторное использование одноразовых значений. Устройства не должны принимать ранее использованные ключи.»

Прочитайте более техническое объяснение повторного использования одноразового номера от Mathy Vanhoef, исследователя KRACK.

WPA3 безопасен? Конечно, но есть и улучшения для WPA2

Объявление WPA3 сделало несколько волн, но на его развертывание потребуется некоторое время. Тем временем будут также развернуты некоторые улучшения WPA2:

Какие две версии WPA3?

WPA выпускается в двух версиях, которые основаны на требованиях конечного пользователя (домашнее или служебное использование). На первый взгляд, между WPA3-Personal и WPA3-Enterprise нет большой разницы, хотя последняя более безопасна, чем была. предназначен для защиты сверхчувствительных данных и крупных предприятий.

Давайте быстро подведем итоги двух версий, описанных Wi-Fi Alliance. Для начала обе версии:

WPA3-Personal

Эта версия обеспечивает надежную аутентификацию на основе паролей, даже когда пользователи выбирают короткие или слабые пароли. Он не требует сервера аутентификации и является основным протоколом, который используют домашние пользователи и малые предприятия..

WPA3-Enterprise

Обеспечивает дополнительную защиту для корпоративных сетей, передающих конфиденциальные данные, например, правительствам, организациям здравоохранения и финансовым учреждениям. Включает дополнительный 192-битный режим безопасности с минимальной степенью защиты, согласованный с пакетом коммерческих алгоритмов национальной безопасности (CNSA) от Комитета по системам национальной безопасности. Это был запрос правительства США.

Эрик Гейер, пишущий для Cisco Press, объясняет, как предприятия могут перейти на WPA3-Enterprise..

Новые функции WPA3

Четыре области улучшения

Четыре новых функции в WPA3 предназначены для улучшения WPA2. тем не мение, только один из них является обязательным для сертификации WPA3: рукопожатие дракона. Ниже приводится краткое изложение основных функций. Более подробно мы поговорим позже в этом разделе..

Давайте более подробно рассмотрим список упомянутых выше аббревиатур..

Одновременная Аутентификация Равных (SAE) против атак грубой силы

Протокол обеспечения устройств (DPP) для управления сетями и устройствами IoT

Wi-Fi CERTIFIED Easy Connect ™ (который заменяет WPA2 WiFi Provisioning Service) помогает вам подключить все ваши устройства, даже те, которые не имеют удобного интерфейса для ввода вашего пароля (например, Google Home или ваш умный холодильник), используя одно промежуточное устройство.

После регистрации устройства Wi-Fi оно использует свою конфигурацию для обнаружения и подключения к сети через точку доступа (Источник: Wi-Fi Alliance)

Оппортунистическое беспроводное шифрование (OWE) для безопасного серфинга в горячих точках

OWE является водителем позади WiFi расширенный открытый функция, реализованная для защитить пользователей в общественных / гостевых точках доступа и предотвратить подслушивание. Он заменяет старый «открытый» стандарт аутентификации 802.11. С OWE ваши данные шифруются, даже если вы не ввели пароль. Он был разработан для обеспечения зашифрованной передачи данных и обмена данными в сетях, которые не используют пароли (или не используют общий пароль) с использованием индивидуальной защиты данных (IDP); по сути, каждый авторизованный сеанс имеет свой собственный токен шифрования. Это означает, что данные каждого пользователя защищены в своем собственном хранилище. Но он также работает в защищенных паролем сетях, гарантируя, что если злоумышленник получит сетевой пароль, он по-прежнему не будет иметь доступа к зашифрованным данным на сетевых устройствах (см. SAE выше).

Вы уязвимы для KRACK??

Все не гибель и мрак. Любой, кто использует Wi-Fi, уязвим, но давайте рассмотрим проблему в перспективе. Хакер может перехватывать только незашифрованный трафик между вашим устройством и маршрутизатором. Если данные были должным образом зашифрованы с использованием HTTPS, злоумышленник не может их прочитать.

Несколько заверений от Брендана Фицпатрика, вице-президента по кибер-риск-инжинирингу, пишущего для Axio:

Роберт Грэм отмечает в своем блоге, KRACK «не может победить SSL / TLS или VPN». Он добавляет: «Ваша домашняя сеть уязвима. Многие устройства будут использовать SSL / TLS, так что все нормально, например, эхо Amazon, которое вы можете продолжать использовать, не беспокоясь об этой атаке. Другие устройства, такие как ваши лампочки Phillips, могут быть не так защищены ». Решение? Патч с обновлениями от вашего поставщика.

Какие программы и устройства уязвимы для KRACK?

По словам Мэтти Ванхофа, некоторые варианты атак могут затронуть Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys и другие. Linux и Android версии 6.0 и выше особенно уязвимы.

Вы можете найти список затронутых поставщиков на веб-странице Cert Software Engineering Institute, База данных заметок об уязвимостях. На сайте представлены ссылки на информацию о исправлениях и исправлениях, предоставленную поставщиком..

Какие виды уязвимостей атак выявляют недостаточно защищенные сети??

Это не просто опасность быть KRACK’D. Незащищенная сеть Wi-Fi начинает атаковать, и WPA3 поможет снизить эти риски. US-Cert описывает возможные сценарии атаки:

Некоторые предостережения

Слова предупреждения от искателей недостатка KRACK

Мэти Ванхоф, исследователь докторской степени в области компьютерной безопасности в KU Leuven и один из исследователей, открывших KRACK, на своем веб-сайте высказал несколько предостерегающих замечаний о том, что WPA3 стоит задуматься.

Одним из недостатков OWE является отсутствие механизма доверия точке доступа при первом использовании. Сравните это, например, с SSH: при первом подключении к серверу SSH вы можете доверять открытому ключу сервера. Это предотвращает перехват трафика противником в будущем. Однако с OWE нет возможности доверять определенному AP при первом использовании. Таким образом, даже если вы ранее подключались к определенной точке доступа, злоумышленник может настроить поддельную точку доступа и заставить вас подключиться к ней в будущем..

(Источник: Мэти Ванхоф и Фрэнк Писсенс. 2017. Ключевые атаки по переустановке: принудительное повторное использование в WPA2. В материалах 24-й конференции ACM по компьютерной и коммуникационной безопасности (CCS). ACM).

Что циники, в том числе ИТ-разработчики, должны сказать о WPA3??

Присоединяйтесь к беседам в блоге Брюса Шнайнера, DD-WRT, Security Stack Exchange или Spiceworks сообщества, чтобы получить интересную информацию о том, действительно ли WPA3 является панацеей от уязвимостей Wi-Fi. И стоит ли уязвимость тратить слишком много времени на сон. Некоторые вклады:

На этой циничной ноте, практикуйте безопасный Wi-Fi, будьте в курсе, и начать экономить на новый роутер. По словам Дион Филлипс, пишущего для InfiniGate, «… сомнительно, что текущие беспроводные устройства будут обновлены для поддержки WPA3, и гораздо более вероятно, что следующая волна устройств пройдет через процесс сертификации. При этом клиентские устройства также должны быть сертифицированы таким же образом, чтобы иметь возможность воспользоваться преимуществами новой сертификации ».

Эксперты согласны с тем, что развертывание будет уже в конце 2019 года. Вам придется купить новый маршрутизатор, но WPA3 обратно совместим, поэтому вам может не потребоваться обновление всех подключенных устройств, если они не очень старые..

Как вы можете защитить себя?

Как предприятия могут защитить себя? (Раскрыты)

У Мэтью Хьюза есть несколько практических предложений, закаленных несколькими словами предостережения.

Кроме того, прочитайте соответствующие советы для домашних сетей ниже.

Советы по безопасности Wi-Fi для домашних сетей и устройств IoT (решено)

Нужен ли WPA3?

Лучше быть в безопасности, чем сожалеть, так что да, вы делаете. Но в переходный период (период, в течение которого поставщики будут сертифицировать свои устройства), вы можете установить исправление WPA2..

Изменение пароля WPA2 не защитит вас от атаки KRACK, которая фокусируется на управлении ключами. Однако имеет смысл всегда выбирать надежные пароли.

Джон Ву в статье о LinkedIn говорит, что WPA3 недостаточно для обеспечения полной безопасности Wi-Fi, поскольку хакеры используют другие методы для атаки на методы Wi-Fi. «Недавний вирус VPNFilter не использует ни одного из недостатков WPA2. Вместо этого атака нацелена на известные уязвимости в веб-интерфейсе WiFi-маршрутизаторов, удаленные порты, которые открыты жестко заданными паролями, программное обеспечение, которое не обновляется, и уязвимые подключенные устройства IoT ».

Решение? Используйте контрольные списки выше о том, как защитить ваши соединения Wi-Fi в качестве руководства для создания многоуровневый подход к безопасности Wi-Fi. Верхняя часть списка? Будьте в курсе с патчами.

Wi-Fi становится безопаснее: всё, что вам нужно знать про WPA3

WPA3, улучшенное открытие [Enhanced Open], простое соединение [Easy Connect]: три новых протокола от Wi-Fi Alliance

Недавно Wi-Fi Alliance обнародовал крупнейшее обновление безопасности Wi-Fi за последние 14 лет. Протокол безопасности Wi-Fi Protected Access 3 (WPA3) вводит очень нужные обновления в протокол WPA2, представленный в 2004 году. Вместо того, чтобы полностью переработать безопасность Wi-Fi, WPA3 концентрируется на новых технологиях, которые должны закрыть щели, начавшие появляться в WPA2.

Wi-Fi Alliance также объявил о двух дополнительных, отдельных протоколах сертификации, вводящихся в строй параллельно WPA3. Протоколы Enhanced Open и Easy Connect не зависят от WPA3, но улучшают безопасность для определённых типов сетей и ситуаций.

Все протоколы доступны для внедрения производителями в их устройства. Если WPA2 можно считать показателем, то эти протоколы в конечном итоге будут приняты повсеместно, но Wi-Fi Alliance не даёт никакого графика, по которому это должно будет происходить. Скорее всего, с внедрением новых устройств на рынок мы в итоге достигнем этапа, после которого WPA3, Enhanced Open и Easy Connect станут новыми опорами безопасности.

Что же делают все эти новые протоколы? Деталей много, и поскольку большинство из них связано с беспроводным шифрованием, встречается и сложная математика – но вот примерное описание четырёх основных изменений, которые они принесут с собой в дело беспроводной безопасности.

Одновременная аутентификация равных [Simultaneous Authentication of Equals, SAE]

Самое крупное изменение, которое принесёт WPA3. Самый главный момент в защите сети наступает, когда новое устройство пытается установить соединение. Враг должен оставаться за воротами, поэтому WPA2 и WPA3 уделяют много внимания аутентификации новых соединений и гарантии того, что они не будут являться попытками хакера получить доступ.

SAE – новый метод аутентификации устройства, пытающегося подключиться к сети. SAE – это вариант т.н. dragonfly handshake [установления связи по методу стрекозы], использующего криптографию для предотвращения угадывания пароля злоумышленником. Он говорит о том, как именно новое устройство, или пользователь, должен «приветствовать» сетевой маршрутизатор при обмене криптографическими ключами.

SAE идёт на замену методу Pre-Shared Key (PSK) [предварительно розданного ключа], используемого с момента презентации WPA2 в 2004-м. PSK также известен, как четырёхэтапное установление связи, поскольку столько именно сообщений, или двусторонних «рукопожатий», необходимо передать между маршрутизатором и подсоединяющимся устройством, чтобы подтвердить, что они договорились по поводу пароля, при том, что ни одна из сторон не сообщает его другой. До 2016 года PSK казался безопасным, а потом была открыта атака с переустановкой ключа (Key Reinstallation Attacks, KRACK).

KRACK прерывает серию рукопожатий, притворяясь, что соединение с маршрутизатором временно прервалось. На самом деле он использует повторяющиеся возможности соединения для анализа рукопожатий, пока не сможет догадаться о том, какой был пароль. SAE блокирует возможность такой атаки, а также наиболее распространённые офлайновые атаки по словарю, когда компьютер перебирает миллионы паролей, чтобы определить, какой из них подходит к информации, полученной во время PSK-соединений.

Как следует из названия, SAE работает на основании предположения о равноправности устройств, вместо того, чтобы считать одно устройство отправляющим запросы, а второе – устанавливающим право на подключение (традиционно это были устройство, пытающееся соединиться, и маршрутизатор, соответственно). Любая из сторон может отправить запрос на соединение, и потом они начинают независимо отправлять удостоверяющую их информацию, вместо того, чтобы обмениваться сообщениями по очереди, туда-сюда. А без такого обмена у атаки KRACK не будет возможности «вставить ногу между дверью и косяком», и атаки по словарю станут бесполезными.

SAE предлагает дополнительное усиление безопасности, которого не было в PSK: прямую секретность [forward secrecy]. Допустим, атакующий получает доступ к зашифрованным данным, которые маршрутизатор отправляет и получает из интернета. Раньше атакующий мог сохранить эти данные, а потом, в случае успешного подбора пароля, расшифровать их. С использованием SAE при каждом новом соединении устанавливается новый шифрующий пароль, поэтому даже если атакующий в какой-то момент и проникнет в сеть, он сможет украсть только пароль от данных, переданных после этого момента.

SAE описан в стандарте IEEE 802.11-2016, занимающем более 3500 страниц.

192-битные протоколы безопасности

WPA3-Enterprise, версия WPA3, предназначенная для работы в правительственных и финансовых учреждениях, а также в корпоративной среде, обладает шифрованием в 192 бита. Такой уровень шифрования для домашнего маршрутизатора будет избыточным, но его имеет смысл использовать в сетях, работающих с особо чувствительной информацией.

Сейчас Wi-Fi работает с безопасностью в 128 бит. Безопасность в 192 бита не будет обязательной к использованию – это будет вариант настроек для тех организаций, сетям которых она будет нужна. Wi-Fi Alliance также подчёркивает, что в промышленных сетях необходимо усиливать безопасность по всем фронтам: стойкость системы определяется стойкостью самого слабого звена.

Чтобы гарантировать подобающий уровень безопасности всей сети, от начала до конца, WPA3-Enterprise будет использовать 256-битный протокол Galois/Counter Mode для шифрования, 384-битный Hashed Message Authentication Mode режим для создания и подтверждения ключей, и алгоритмы Elliptic Curve Diffie-Hellman exchange, Elliptic Curve Digital Signature Algorithm для аутентификации ключей. В них много сложной математики, но плюс в том, что на каждом шагу будет поддерживаться шифрование в 192 бита.

Easy Connect

Easy Connect – это признание наличия в мире огромного количества устройств, присоединённых к сети. И хотя, возможно, не все люди захотят обзавестись умными домами, у среднего человека к домашнему маршрутизатору сегодня, скорее всего, подключено больше устройств, чем в 2004 году. Easy Connect – попытка Wi-Fi альянса сделать подсоединение всех этих устройств более интуитивным.

Вместо того, чтобы каждый раз при добавлении устройства вводить пароль, у устройств будут уникальные QR-коды – и каждый код устройства будет работать как публичный ключ. Для добавления устройства можно будет просканировать код при помощи смартфона, уже соединённого с сетью.

После сканирования устройство обменяется с сетью ключами аутентификации для установления последующей связи. Протокол Easy Connect не связан с WPA3 – устройства, сертифицированные для него, должны иметь сертификат для WPA2, но не обязательно сертификат для WPA3.

Enhanced Open

Enhanced Open – ещё один отдельный протокол, разработанный для защиты пользователя в открытой сети. Открытые сети – такие, которыми вы пользуетесь в кафе или аэропорту – несут в себе целый комплекс проблем, которые обычно не касаются вас, когда вы устанавливаете соединение дома или на работе.

Многие атаки, происходящие в открытой сети, относятся к пассивным. Когда к сети подключается куча людей, атакующий может собрать очень много данных, просто фильтруя проходящую мимо информацию.

Enhanced Open использует оппортунистическое беспроводное шифрование (Opportunistic Wireless Encryption, OWE), определённое в стандарте Internet Engineering Task Force RFC 8110, чтобы защищаться от пассивного подслушивания. Для OWE не требуется дополнительная защита с аутентификацией – оно концентрируется на улучшении шифрования данных, передаваемых по публичным сетям, с целью предотвратить их кражу. Оно также предотвращает т.н. простую инъекцию пакетов [unsophisticated packet injection], в которой атакующий пытается нарушить работу сети, создавая и передавая особые пакеты данных, выглядящие, как часть нормальной работы сети.

Enhanced Open не даёт защиты с аутентификацией из-за особенностей организации открытых сетей – они по определению предназначены для всеобщего использования. Enhanced Open был разработан для улучшения защиты открытых сетей против пассивных атак, так, чтобы не требовать от пользователей ввода дополнительных паролей или прохождения дополнительных шагов.

Пройдёт, по меньшей мере, несколько лет, до того, как WPA3, Easy Connect и Enhanced Open станут нормой. Широкое распространение WPA3 произойдёт только после замены или обновления маршрутизаторов. Однако если вас беспокоит безопасность вашей личной сети, вы сможете заменить свой текущий маршрутизатор на другой, поддерживающий WPA3, как только производители начнут продавать их, что может произойти уже через несколько месяцев.