удалить ключи ifeo что это значит

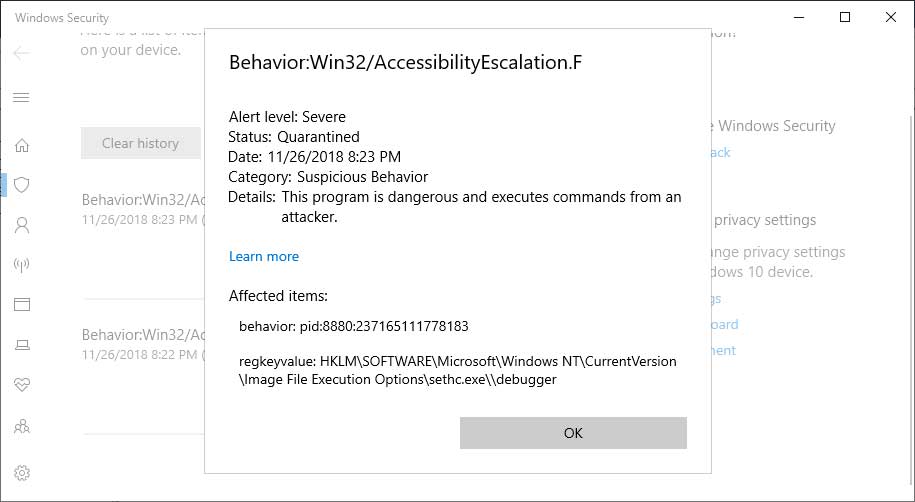

Защитник Windows сможет детектировать вредоносные отладчики в системе

Защитник Windows научился детектировать вредоносное использование программ вроде sethc.exe или utilman.exe. С помощью отладчика Image File Execution Options они могут стать ступенью для запуска бэкдоров.

В реестре операционной системы Windows есть ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options. Он позволяет пользователям назначать программам отладчики, которые будут автоматически запускаться при старте самой программы.

Такой способ позволяет разработчикам легко отлаживать свои программы во время их запуска. Настроить дебаггер довольно просто — надо указать в значении ключа Image File Execution Options (IFEO) программу, которую надо отладить, а также отладчик для нее.

Пример ниже показывает вариант, когда программа Notepad2.exe назначается в качестве отладчика Notepad.exe:

Само собой, эта функция не могла пройти мимо киберпреступников, ведь ее легко можно использовать для автоматического запуска вредоносных программ. Например, значение ключа IFEO может быть создано попавшим в систему вредоносом для последующего автоматического запуска бэкдоров.

Злоумышленники могут использовать функцию «залипания» клавиш (Sticky Keys), за которую отвечает программа sethc.exe — для ее активации нужно пять раз подряд нажать клавишу Shift. Или диспетчер служебных программ (Utility Manager, utilman.exe) — ее можно запустить сочетанием клавиш Windows+U.

Чтобы защитить пользователей от подобных атак, в Microsoft оснастили Защитник Windows функцией детектирования изменения ключа IFEO. Такие угрозы будут распознаваться как Win32/AccessibilityEscalation, а встроенная антивирусная программа будет удалять вредоносное значение ключа.

Читайте также

После долгого перерыва русскоязычная хакерская группировка RedCurl вновь заявила о себе. В этом году наблюдатели из Group-IB отнесли на счет этой ОПГ четыре атаки, в том числе две на ритейлера, входящего в ТОП-20 крупнейших интернет-магазинов России.

Хакеры RedCurl, по данным GIB, действуют в интернете с 2018 года, занимаясь коммерческим шпионажем и кражей корпоративной документации у компаний разного профиля. На счету группировки уже 30 атак, проведенных в разных странах.

Разбор новых атак RedCurl показал, что за полгода молчания хакеры усовершенствовали свой инструментарий и слегка изменили тактику. Эта ОПГ, по словам экспертов, отличается от прочих тем, что не использует классические инструменты постэксплуатации (CobaltStrike, Meterpreter) и расхожие средства удаленного контроля.

«Атакующие показывают глубокие навыки проведения тестов на проникновение, а также разработки вредоносного ПО, способного обходить классические антивирусные средства защиты, — комментирует Иван Писарев, руководитель отдела динамического анализа вредоносного кода в Group-IB. — А значит, все большее количество компаний будут попадать в список жертв группы, проводящей таргетированные атаки с целью кражи внутренних документов компаний».

Перед атакой RedCurl тщательно изучает намеченную жертву, а затем рассылает вредоносные письма на адреса сотрудников компании от имени HR-отдела. В этом году злоумышленники пошли еще дальше: одна из рассылок для российского ритейлера использовала имя известного госучреждения; в качестве темы было указано «возбуждение исполнительного производства».

После успешного заражения хакеры начинают собирать доступную информацию — системные данные, IP-адрес, списки паролей, сетевых и логических дисков. Примечательно, что перед сохранением находок в файл на внешнем сервере все время корректируется с учетом часового пояса города Минск (UTC+3).

Группировку RedCurl отличает также отказ от популярных способов монетизации доступа к чужим сетям. Она не шифрует файлы, не выводит деньги со счетов, не требует выкуп за украденные данные. Эксперты полагают, что эти хакеры получают вознаграждение из других источников — скорее всего, работают по заказу.

Проникнув в сеть, взломщики стараются вести себя как можно незаметнее, поэтому пребывают там от двух месяцев до полугода. Их прежде всего интересуют деловые письма, личные дела сотрудников, документация по различным юридическим лицам, судебным делам и другая внутренняя информация.

Полнотекстовая версия отчета о новых атаках RedCurl доступна на сайте GIB (требуется регистрация).

Как удалить PUP.Optional.IFEO

PUP.Optional.IFEO является потенциально Нежелательная программа (пуп). Если программа malwarebytes или adwcleaner для malwarebytes анти-вредоносных программ, обнаруженных вирусом PUP.Optional.IFEO на вашем компьютере, то ваш компьютер заражен с рекламной программы. В большинстве случаев, malwarebytes способен обнаруживать Adware и удалить его для вас. Однако, если вы все еще испытываете объявлений, переадресацию или любое нежелательное домашнюю страницу в вашем браузере, вы должны проверить ваш компьютер с инструментом для удаления вредоносных программ, мы рекомендуем в этой инструкции.

Используйте средство удаления вредоносных программ Spyhunter только для целей обнаружения. Узнайте больше о SpyHunter Spyware Detection Tool и шаги для удаления SpyHunter.

Если ваша защита обнаруживает вирус PUP.Optional.IFEO, он не отмечен для удаления по умолчанию. Он определяется как вредоносный и посоветовал удалить PUP.Optional.IFEO с вашего компьютера.

Это потому, что некоторые пользователи могли установить PUP.Optional.IFEO себя. Много программного обеспечения, загруженного из интернета скачать менеджеры для распространения рекламного знают пользователи во время установки.

Шаг 1: Остановите все PUP.Optional.IFEO процессы в диспетчере задач

Шаг 2: Удалите PUP.Optional.IFEO сопутствующие программы

Шаг 3: Удалите вредоносные PUP.Optional.IFEO записи в системе реестра

Шаг 4: Устранить вредоносные файлы и папки, связанные с PUP.Optional.IFEO

Шаг 5: Удаление PUP.Optional.IFEO из вашего браузера

Используйте средство удаления вредоносных программ Spyhunter только для целей обнаружения. Узнайте больше о SpyHunter Spyware Detection Tool и шаги для удаления SpyHunter.

Internet Explorer

Используйте средство удаления вредоносных программ Spyhunter только для целей обнаружения. Узнайте больше о SpyHunter Spyware Detection Tool и шаги для удаления SpyHunter.

Mozilla Firefox

Используйте средство удаления вредоносных программ Spyhunter только для целей обнаружения. Узнайте больше о SpyHunter Spyware Detection Tool и шаги для удаления SpyHunter.

Google Chrome

* SpyHunter сканера, опубликованные на этом сайте, предназначен для использования только в качестве средства обнаружения. более подробная информация о SpyHunter. Чтобы использовать функцию удаления, вам нужно будет приобрести полную версию SpyHunter. Если вы хотите удалить SpyHunter, нажмите здесь.

Если что-то отключено

Содержание

Вступление

Современные виды вредоносных программ почти всегда предпринимают меры по сокрытию себя в системе. Речь, конечно же, не идет о руткитах, а о вирусах, которые отключают возможность визуального обнаружения их пользователем. Например, запрещают Диспетчер задач Windows, редактор реестра, отображение скрытых и системных файлов и т. п. Обычно изменяются настройки текущего пользователя, которые хранятся в ветке реестра HKEY_CURRENT_USER, но иногда такие изменения затрагивают всех пользователей этой машины, поскольку они прописаны в HKEY_LOCAL_MACHINE, т. к. ключ, записанный в HKEY_LOCAL_MACHINE, имеет более высокий приоритет. Поэтому, если ключа, запрещающего что-либо, в ветке HKEY_CURRENT_USER нет, то есть смысл посмотреть его в ветке HKEY_LOCAL_MACHINE реестра.

Как правило, антивирус не восстанавливает такие ключи реестра. Антивирус не знает, сделал ли это вирус, или это отключено политиками. Поэтому здесь собраны ключи реестра, часто изменяемые вирусами. Исправить можно как вручную редактором реестра, так и скормив ему созданный reg-файл.

Если вы обычный пользователь, и не хотите заниматься ручной работой

Для этого специалисты нашей компании разработали компактную бесплатную утилиту для восстановления настроек реестра в автоматическом режиме. Сперва рекомендуем восстанавливать реестр с помощью нее, а только потом уже заниматься ручной правкой.

Первоначально, утилита была предназначена для восстановления последствий, причиненных вредоносной программой Trojan.Plastix. Сейчас, утилита постоянно развивается, и в нее добавляются новые методы восстановления реестра (и не только), сделанные вредоносными программами, которые попадают к нашим аналитикам на исследование.

Если запрещен редактор реестра

Можно создать такой reg-файл:

назвать его restoreRE.reg и запустить его с помощью редактора реестра, дважды щёлкнув по reg-файлу левой кнопкой мыши.

Если же редактор реестра regedit не запустится, то с помощью редактора реестра из командной строки reg.exe:

Возможно, потребуется перезагрузка. После перезагрузки можно спокойно запускать оконный редактор реестра.

Если не запускаются *.exe-файлы

Можно создать такой reg-файл:

Для Windows XP

В принципе, Windows XP понимает и формат REGEDIT4 в reg-файле

Для Windows 2000

назвать его restoreExe.reg и запустить его с помощью редактора реестра

Как правило, изменение этой ветки реестра происходит из-за вмешательства вируса. Настоятельно рекомендуется обратиться в службу тех. поддержки и подробно описать ситуацию.

Если не запускаются программы

Если при запуске программ вам выдается сообщение «В доступе отказано, обратитесь к администратору».

Данная проблема исправляется в реестре, но что делать если не возможно запустить редактор реестра для исправления этой проблемы? Перед выполнением этих действий-распечатайте страницу или дословно перепишите.

1.При перезагрузке нажать F8 и выбрать «безопасный режим с коммандной строкой». Выбираем запись администратора (или пользователя с правами администратора)

reg add hkey_current_user\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v restrictrun /t REG_DWORD /d 0

4.Вводим комманду exit и нажимаем Enter.

5.Одновременно нажать CTRL+ALT+DEL

Появится стандартный Диспетчер задач

6.Выбираем вкладку «Приложение» и нажимаем кнопку «Новая задача».

7.В появившемся окошке вводим explorer и жмем Enter.

Загружается рабочий стол

8.Нажимаем «Пуск» и перезагружаемся уже в нормальном режиме.

Если отключен Диспетчер задач

Либо просто удалить ключ «DisableTaskMgr» (Дефолтное значение «0»).

Из коммандной строки(Безопасный режим с поддержкой командной строки)

reg add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_DWORD /d 0

Вместо штатного Диспетчера задач удобнее пользоваться ПроцессЭксплорером от Микрософта (автор Марк Руссинович). Он может замещать собой виндовый Диспетчер задач и не обращает внимания на запрет запуска в реестре.

Рекомендуется файл ПроцессЭксплорера переименовать.

Это необходимо для обхода блокировки в [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options]. Например я файлик переименовал в procexp2.exe

Если отключена возможность выбора свойств папки

Если отключено отображение скрытых и системных файлов

Также вирус может изменить ключ «CheckedValue» в ветке

Если при открытии диска Windows спрашивает, с помощью какой программы его открыть

Если в окне свойств экрана отсутствуют некоторые вкладки

В последнее время часто вирусы изменяют рисунок Рабочего стола Windows с тем, чтобы вывести на экран собственную информацию. При этом блокируют возможность изменения настроек Рабочего стола, скрывая некоторые вкладки окна свойств экрана. Прежде чем восстанавливать отображение этих вкладок, убедитесь, что вирус, который отключил их отображение, уже не действует в системе. Если Вы в этом не уверены, обратитесь в техподдержку. Если вирус уже удалён из системы, то для восстановления скрытых папок используйте следующий reg-файл:

Иногда может понадобиться отключить что-либо

Если не запускаются определенные программы

Как правило это программы редактирования политик, диспетчер задач, антивирусы. В данном случае могут использоваться несколько настроек в реестре. Рассмотрим основные, используемые вирусописателями.

В данном случае вирус переассоциирует запуск исполняемых файлов на себя. Например:

Этот ключ необходимо исправить на:

Непосредственно блокировка запуска.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\regedit.exe]

В данном случае блокируется запуск редактора реестра. Этот ключ можно полностью удалить без последствий для системы.

Рекомендуется вообще удалить ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options а после импортировать данные из файла IFEO-repaired.reg

Политики ограниченного использования программ

Использование этих политик позволяет определять и задавать программы, которые разрешено или запрещено запускать. Для создания исключений из политики по умолчанию используются правила для конкретных программ. Ниже перечислены возможные типы правил.

Правила для сертификатов

Правила для зоны Интернета

В данном случае нас интересуют только (хеш и пути). Хеш файла после обновления антивируса может изменится,поэтому малоинтересен.

Если не запускается приложение из определенного каталога, необходимо проверить ключи в ветке

Например если не запускается сканер(С:\Program Files\DrWeb) необходимо удалить ключи

Существует возможность заблокировать запуск CureIT, поэтому необходимо обратить внимание на блокирование пути к временному каталогу TEMP.

Заблокирован выход в сеть

Если содержимое хост файла соответствует вашим настройкам или настройкам по умолчанию, но отсутствует возможность посещать сайты- необходимо произвести проверку статических маршрутов. В консоли (с правами администратора)ввести:

IP адреса и маски сети будут сохранены в текстовом файле C:\log.txt

Для удаления всех статических маршрутов необходимо ввести команду:

Если что-то отключено

Вступление

Современные виды вредоносных программ почти всегда предпринимают меры по сокрытию себя в системе. Речь, конечно же, не идет о руткитах, а о вирусах, которые отключают возможность визуального обнаружения их пользователем. Например, запрещают Диспетчер задач Windows, редактор реестра, отображение скрытых и системных файлов и т. п. Обычно изменяются настройки текущего пользователя, которые хранятся в ветке реестра HKEY_CURRENT_USER, но иногда такие изменения затрагивают всех пользователей этой машины, поскольку они прописаны в HKEY_LOCAL_MACHINE, т. к. ключ, записанный в HKEY_LOCAL_MACHINE, имеет более высокий приоритет. Поэтому, если ключа, запрещающего что-либо, в ветке HKEY_CURRENT_USER нет, то есть смысл посмотреть его в ветке HKEY_LOCAL_MACHINE реестра.

Как правило, антивирус не восстанавливает такие ключи реестра. Антивирус не знает, сделал ли это вирус, или это отключено политиками. Поэтому здесь собраны ключи реестра, часто изменяемые вирусами. Исправить можно как вручную редактором реестра, так и скормив ему созданный reg-файл.

Если вы обычный пользователь, и не хотите заниматься ручной работой

Для этого специалисты нашей компании разработали компактную бесплатную утилиту для востановления настроек реестра в автоматическом режиме. Сперва рекомендуем востанавливать реестр с помощью нее, а только потом уже заниматься ручой правкой.

Первоначально, утилита была предназначена для востановления последствий, причиненных вредоносной программой Trojan.Plastix. Сейчас, утилита постоянно развивается, и в нее добавляются новые методы востановления реестра (и не только), сделанные вредоносными программами, которые попадают к нашим аналитикам на исследование.

Если запрещен редактор реестра

Можно создать такой reg-файл:

назвать его restoreRE.reg и запустить его с помощью редактора реестра, дважды щёлкнув по reg-файлу левой кнопкой мыши.

Если же редактор реестра regedit не запустится, то с помощью редактора реестра из командной строки reg.exe:

Возможно, потребуется перезагрузка. После перезагрузки можно спокойно запускать оконный редактор реестра.

Если не запускаются *.exe-файлы

Можно создать такой reg-файл:

Для Windows XP

В принципе, Windows XP понимает и формат REGEDIT4 в reg-файле

Для Windows 2000

Как правило, изменение этой ветки реестра происходит из-за вмешательства вируса. Настоятельно рекомендуется обратиться в службу тех. поддержки и подробно описать ситуацию.

Если не запускаются программы

Если при запуске программ вам выдается сообщение “В доступе отказано, обратитесь к администратору”.

Данная проблема исправляется в реестре, но что делать если не возможно запустить редактор реестра для исправления этой проблемы? Перед выполнением этих действий-распечатайте страницу или дословно перепишите.

1.При перезагрузке нажать F8 и выбрать “безопасный режим с коммандной строкой”. Выбираем запись администратора (или пользователя с правами администратора)

reg add hkey_current_user\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v restrictrun /t REG_DWORD /d 0

4.Вводим комманду exit и нажимаем Enter.

5.Одновременно нажать CTRL+ALT+DEL

Появится стандартный Диспетчер задач

6.Выбираем вкладку “Приложение” и нажимаем кнопку “Новая задача”.

7.В появившемся окошке вводим explorer и жмем Enter.

Загружается рабочий стол

8.Нажимаем “Пуск” и перезагружаемся уже в нормальном режиме.

Если отключен Диспетчер задач

Либо просто удалить ключ “DisableTaskMgr” (Дефолтное значение “0″).

Из коммандной строки(Безопасный режим с поддержкой командной строки)

reg add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_DWORD /d 0

Вместо штатного Диспетчера задач удобнее пользоваться ПроцессЭксплорером от Микрософта (автор Марк Руссинович). Он может замещать собой виндовый Диспетчер задач и не обращает внимания на запрет запуска в реестре.

Рекомендуется файл ПроцессЭксплорера переименовать.

Это необходимо для обхода блокировки в [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options]…Например я файлик переименовал в procexp2.exe

Если отключена возможность выбора свойств папки

Если отключено отображение скрытых и системных файлов

Также вирус может изменить ключ “CheckedValue” в ветке

Если при открытии диска Windows спрашивает, с помощью какой программы его открыть

Если в окне свойств экрана отсутствуют некоторые вкладки

В последнее время часто вирусы изменяют рисунок Рабочего стола Windows с тем, чтобы вывести на экран собственную информацию. При этом блокируют возможность изменения настроек Рабочего стола, скрывая некоторые вкладки окна свойств экрана. Прежде чем восстанавливать отображение этих вкладок, убедитесь, что вирус, который отключил их отображение, уже не действует в системе. Если Вы в этом не уверены, обратитесь в техподдержку. Если вирус уже удалён из системы, то для восстановления скрытых папок используйте следующий reg-файл:

REGEDIT4 [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System] “NoDispBackgroundPage”=dword:0 “NoDispScrSavPage”=dword:0

Иногда может понадобиться отключить что-либо

Если не запускаются определенные программы

Как правило это программы редактирования политик, диспетчер задач, антивирусы…В данном случае могут использоваться несколько настроек в реестре. Рассмотрим основные, используемые вирусописателями…

В данном случае вирус переассоциирует запуск исполняемых файлов на себя. Например:

Этот ключ необходимо исправить на:

Непосредственно блокировка запуска.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\regedit.exe]

В данном случае блокируется запуск редактора реестра. Этот ключ можно полностью удалить без последствий для системы.

Рекомендуется вообще удалить ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options а после импортировать данные из файла IFEO-repaired.reg

Политики ограниченного использования программ

Использование этих политик позволяет определять и задавать программы, которые разрешено или запрещено запускать. Для создания исключений из политики по умолчанию используются правила для конкретных программ. Ниже перечислены возможные типы правил.

Правила для сертификатов

Правила для зоны Интернета

В данном случае нас интересуют только (хеш и пути). Хеш файла после обновления антивируса может изменится,поэтому малоинтересен.

Если не запускается приложение из определенного каталога, необходимо проверить ключи в ветке

Например если не запускается сканер(С:\Program Files\DrWeb) необходимо удалить ключи

Существует возможность заблокировать запуск CureIT, поэтому необходимо обратить внимание на блокирование пути к временному каталогу TEMP.

Алексей Пахунов

… также известный как “Not a kernel guy”

Разрядность ключа «Image File Execution Options»

Ключ «Image File Execution Options» знаком, наверное, всем кто вынужден тратить много времени на отладку приложений. В частности, с его помощью можно указать системе всегда запускать определённый процесс под отладчиком. В этом же ключе утилита gflags.exe сохраняет выбранные отладочные опции и т.д. За подробностями рекомендую обратиться в Google, там есть много полезного.

…то у вас ничего не выйдет.

Если же создать точно такое же значение в 32-х разрядной части реестра:

…то всё заработает как по волшебству. В чём тут дело? Ведь само приложение запускается как 64-х битный процесс?

Однако на этом сложности не заканчиваются. Если вы используете другие разрешенные значения, например «GlobalFlags», или пользуетесь утилитой gflags.exe, что, в общем-то, одно и то же, то для AnyCPU сборок вы должны создавать их в 64-х битной версии ключа «Image File Execution Options». В отличие от «Debugger», «GlobalFlags» и другие значения читаются самим процессом, а поскольку процесс 64-х битный, то и читаться они будут из 64-х битного ключа.

Полная схема «участников процесса» выглядит вот так:

Ядро (в недрах NtCreateUserProcess) проверяет наличие ключа «Image File Execution Options» для данного запускаемого файла. При этом проверяется поле «machine» в PE заголовке. В зависимости от результатов проверки открывается 32-х битный или 64-х битный ключ;

Родительский получает описатель открытого ключа из NtCreateUserProcess и если значение «Debugger» присутствует, то в командную строку добавляется команда для вызова отладчика и NtCreateUserProcess вызывается по новой. На этом этапе разрядность проверяемого ключа «Image File Execution Options» по-прежнему определяется полем «machine» в PE заголовке;

Вновь созданный процесс заново открывает ключ «Image File Execution Options» и читает все остальные значения. На этот раз разрядность ключа определяется настоящей разрядностью процесса.