троян muldrop что делает

Троян MulDrop7 пугает пользователей внезапными скримерами

Реверс малвари

Специалисты компании «Доктор Веб» рассказали о трояне, который получил идентификатор Trojan.MulDrop7.26387 (далее просто MulDrop7) и был найден «ВКонтакте». Все началось с того, что в последнее время в официальной группе компании в социальной сети участились случаи появления вредоносного спама, с которым модераторы не всегда успевают справляться вовремя.

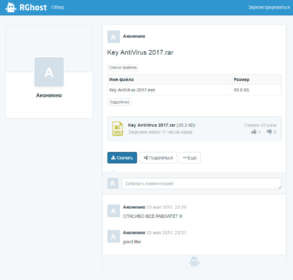

Как можно увидеть на иллюстрации, в спамерских комментариях анонимные пользователи предлагают скачать бесплатные лицензионные ключи для антивируса Dr.Web. Как правило, подобные сообщения содержат сокращенную ссылку, которая ведет на файловый хостинг RGhost. Если пройти по ней, потенциальной жертве будет предложено загрузить RAR-архив объемом порядка 26 Кбайт.

Исследователи пишут, что данный архив содержит небольшой исполняемый файл, имеющий иконку обычного текстового документа. Все изученные специалистам образцы представляют собой один и тот же бэкдор, однако перед размещением его в интернете злоумышленники всякий раз переупаковывают малварь во избежание сигнатурного обнаружения. В результате MulDrop7 длительное время не детектируется антивирусом Dr.Web — каждый новый образец начинает определяться только после очередного обновления вирусных баз.

По сути троян является многофункциональным бэкдором, но его функции исследователи описывают как «весьма забавные и школьные». Также сообщается, что MulDrop7 был создан на базе известного RAT (Remote Administration Tool) Njrat 0.7 Golden By Hassan Amiri, который продукты «Доктор Веб» идентифицируют как BackDoor.NJRat.1013.

После проникновения в систему малварь соединяется со своим управляющим сервером и отправляет на него исчерпывающую информацию о зараженном компьютере: серийный номер жесткого диска, версию и разрядность установленной ОС, имя компьютера, наименование его производителя, наличие и версию антивируса, а также троян уведомляет своих операторов о наличии подключенной к ПК веб-камеры. MulDrop7 может выполнять следующие команды злоумышленников:

Эксперты отмечают, что одной из наиболее опасных функций также является встроенный кейлоггер, запоминающий нажатия клавиш. По команде эти данные загружаются на сервер злоумышленников.

Однако помимо «боевых» функций у трояна есть забавная особенность, из-за которой он и удостоился эпитета «школьный». MulDrop7 способен неожиданно воспроизводить на экране зараженной машины SWF-ролики, содержимое которых должно напугать жертву. Специалисты «Доктор Веб» предлагают всем желающим ознакомиться с этими скримерами, перейдя по ссылкам приведенным ниже, а также советуют: «предварительно уберите от экранов детей и излишне впечатлительных лиц, а также не забудьте включить погромче звук в динамиках вашего ПК».

«Подобные вредоносные программы, основное назначение которых — напугать или ввести в замешательство пользователей, в последние годы встречаются редко. Большая часть современных троянцев ориентирована на извлечение преступниками коммерческой выгоды, а распространением вирусов с целью попугать жертву ради собственного удовольствия чаще всего занимаются подростки старшего школьного возраста», — резюмируют аналитики.

Trojan.MulDrop18.50541

Доброго времени суток!

Я совсем ничего не понимаю, вот прикрепляю файл с архивом как в инструкции, скажите пожалуйста, все ли я так сделала. Сегодня доктор Веб нашел троянов. Что мне делать? Вот еще скрин:

Прикрепленные файлы:

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Для этого проделайте следующее:

Trojan.MulDrop6.44482

Добавлен в вирусную базу Dr.Web: 2016-06-23

Описание добавлено: 2016-06-27

SHA1:

e7fc7a0e2d59dc8e18414830b02304fa5a8ce1b9 (NSIS)

3209448505069ff3a6eb1e446854aa85dad9481b (05DB2C2B.dll)

ae2869629aec2c18aedfc134aed8762ffbb66f2c (237AE0F2.dll)

aeef60dfcfa3745e0a3a57585d8ac4c6046bbb03 (dev25E9.exe)

fd4aa4184fcf6240b0cbb14e9c731a87ed744f0d (devCDFB.exe)

1d5897759ee66047e1d4c6378a52079fac2303f5 (payload)

Троянец-дроппер для операционных систем Microsoft Windows. Представляет собой инсталлятор Nullsoft Scriptable Install System (NSIS). Сам инсталлятор и все содержащиеся в нем файлы имеют следующую цифровую подпись:

Троянец завершает свою работу с двух случаях: если локализация на атакуемом компьютере отличается от 1049 (Russian (ru)) и если сценарий установщика обнаруживает одно из следующих приложений:

Помимо этого, установщик обращается к ветви системного реестра, чтобы проверить наличие антивирусной программы от «Лаборатории Касперского»:

С использованием утилиты attrib троянец удаляет атрибуты «Скрытый», «Системный», и «Только чтение» для папок «%APPDATA%\Roaming\Microsoft\Shockwave» и «%APPDATA%\Roaming\Microsoft\Guide», в случае отсутствия таковых создает их.

Затем троянец сохраняет во временную папку архиватор 7z с именем 7za.exe и защищенный паролем 7z-архив с именем install.dat. Файлы из архива извлекаются по одному. В первую очередь распаковывается динамическая библиотека:

Троянец загружает эту библиотеку и вызывает ее экспорт с параметрами:

«Software\Microsoft\Windows\CurrentVersion\Run», «Shockwave Flash Player», «%APPDATA%\Roaming\Microsoft\Shockwave\Guide.exe».

Затем из архива извлекаются следующие файлы:

и запускается распакованный файл:

Вслед за этим установщик извлекает из архива динамическую библиотеку, отвечающую за расшифровку полезной нагрузки:

После этого из архива распаковываются оставшиеся файлы:

Затем инсталлятор сохраняет в папку «%APPDATA%\Roaming\Microsoft\Shockwave\» программу The Guide, которая используется для загрузки в память вредоносной библиотеки. Это приложение регистрируется в автозагрузке, при этом троянец помещает в папку, из которой запускается это приложение, вредоносную библиотеку с именем, соответствующим имени библиотеки Windows, которая необходима программе для работы. Поскольку Windows ищет требуемые запускаемому процессу библиотеки сначала в папке, из которой был запущен процесс, и только потом – в системных папках Windows, происходит загрузка в память вредоносной библиотеки.

Наконец, из архива извлекается утилита FileTouch:

С ее помощью для всех используемых троянцем файлов устанавливается дата создания, модификации и доступа 2016-05-06:

Последним этапом запускается модуль-загрузчик:

Извлекаемые из архива файлы имеют следующие имена и назначение:

Новый троян заражает компьютеры только с российской Windows

Как выяснили специалисты «Яндекса» и «Доктора Веба», троянская программа под названием Trojan.MulDrop6.44482 попадает на компьютер в виде установщика. Первым делом она проверяет, нет ли на компьютере антивирусов, и в случае, если компьютер «чист», проверяет локализацию операционной системы.

Если операционная система не является российской, троян просто самоуничтожается.

Но в случае, если вредоносное ПО «учует» Windows россиянина, начинается активная работа по заражению. Он сохраняет себя на диске в виде 7z-архива, защищенного паролем. Постепенно он распаковывается по одному файлу, среди которых представлены и другие трояны. Один из них — Trojan.Inject2.24412 — встраивается в запускаемые на зараженном компьютере процессы вредоносных библиотек. Тем не менее самым опасным трояном среди прочих является кейлоггер Trojan.PWS.Spy.19338. Он способен перехватывать вводимые с клавиатуры данные в определенных программах и полях. Согласно информации «Доктора Веба», среди этих программ значатся 1C, Skype, СБиС++, а также программы из пакета Microsoft Office.

Как рассказал «Газете.Ru» аналитик компании «Доктор Веб» Павел Шалин, трояны действуют сообща, поскольку не являются вирусами и не могут распространяться самостоятельно.

Аналитик добавил, что исследованный образец злоумышленники скомпилировали 4 июня 2016 года, однако первый похожий семпл был обнаружен еще в мае 2015-го.

Обычно подобных троянцев пользователи скачивают из интернета сами под видом различных «полезных» программ, например проигрывателя Adobe Flash или чего-то подобного, либо получают в виде вложений в сообщения электронной почты.

Это самые распространенные каналы доставки троянцев на компьютеры пользователей.

Подробно принцип работы трояна специалисты описали в техническом отчете. Если кратко,

троян может сохранять в специальном журнале и передавать преступникам нажатия клавиш в окнах ряда программ, отсылать киберпреступникам данные об ОС на зараженной машине, а также скачивать и запускать другие программы.

Иными словами, этот троянец шпионит за действиями пользователя в используемых для работы программах, собирает важную информацию, например логины и пароли. А возможность скачать и запустить любую программу означает, что через этого троянца можно получить любой другой троянец или вирус.

Например, по завершении своей шпионской деятельности злоумышленник всегда может заблокировать компьютер или запустить на нем шифровальщика ради дополнительного дохода или просто с целью замедлить реакцию на несанкционированные действия, такие как перевод денег с корпоративного счета.

Кроме того, аналитик отметил, что случаи заражения компьютеров по «национальному» признаку достаточно частая практика.

«Существуют троянцы-вымогатели, демонстрирующие свои требования на каком-то конкретном иностранном языке. Иногда разработчики вредоносных программ организуют специальные «партнерские программы», привлекая к распространению вирусов и троянцев других злоумышленников», — рассказал аналитик.

В этом случае цель трояна — собрать информацию из отечественных бухгалтерских программ, поэтому иностранцы создателям этого вредоносного ПО неинтересны.

Компания Group-IB, специализирующаяся на предотвращении и расследовании киберпреступлений, также отреагировала на троянца-кейлоггера. По словам заместителя руководителя лаборатории компьютерной криминалистики компании Сергея Никитина, подобные трояны, действующие только на ОС с определенной локализацией, появились еще в 2009 году.

«Ничего принципиально нового в данной ситуации нет. Встречаются и альтернативные варианты, когда вирус строго не работает в ру-зоне. Как правило, это связано с прагматическими, а не политическими вещами. Например, потому, что у хакеров имеется схема обналичивания только через Россию или, наоборот, хакеры знают, что преследовать их будут только из-за хищений внутри страны», — считает Никитин.

В данном случае заметна нацеленность на программы компании 1С, которые широко представлены именно в странах СНГ. Отсеивание по русскому языку ОС позволяет хакерам не тратить время и внимание на тех клиентов, через которых они не могут совершить мошенничество.

Тем не менее ведущий аналитик ESET Russia Артем Баранов считает, что трояны, ориентированные на жителей определенного региона, появляются нечасто. По его мнению, такой подход ограничивает круг потенциальных жертв и тем самым снижает доходы злоумышленников.

Поскольку чаще всего вредоносные программы интернет-пользователи «подхватывают» одним и тем же способом, то и рекомендации по защите от них достаточно традиционны. Аналитики сходятся во мнении, что для безопасности личных или корпоративных данных прежде всего нужно следовать нескольким элементарным правилам: использовать надежный и современный антивирус, вовремя обновлять антивирусные базы, проводить проверки дисков и с осторожностью загружать приложения из сети.

Trojan.MulDrop7.24844

Добавлен в вирусную базу Dr.Web: 2017-04-12

Описание добавлено: 2017-04-13

Многокомпонентный троянец для ОС Windows. Распространяется в виде файла с именем Платежка от ООО Глобальные Системы 6 апреля 2017 года.JPG.zip в сообщениях электронной почты с темой «Оплату произвели» и следующим содержанием:

Внутри архива содержится приложение с расширением:

Исполняемый файл представляет собой зашифрованный контейнер, созданный с использованием возможностей языка Autoit и упакованный PECOMPACT. При запуске сохраняются следующие модули:

В момент старта сценарий проверяет, что он запущен в единственном экземпляре, в противном случае завершает свою работу. В операционной системе Microsoft Windows 8.1 при отсутствии у текущей учетной записи пользователя привилегий администратора троянец с помощью утилиты wusa.exe распаковывает из архива 32.cab или 64.cab (в зависимости от разрядности ОС) библиотеку cryptbase.dll в папку %windir%\system32\migwiz\ и запускает migwiz.exe, передав в качестве входного параметра путь до исполняемого файла троянца.

В других версиях Windows выполняет обход UAC с использованием eventvwr.exe.

Исполняемые файлы устанавливаются в папку %PROGRAMFILES%\XPS Rasterization Service Component. Троянец обеспечивает собственный автоматический запуск — в ОС Windows XP путем добавления в ключе системного реестра

параметра “XPS Rasterization Service Component». В более поздних версиях Windows автозапуск реализуется с использованием Планировщика задач:

Троянец запускает приложения xps.exe и xservice.exe, после чего пытается извлечь и сохранить в текстовом файле пароли из браузеров Google Chrome и Mozilla Firefox.

xps.exe

Утилита удаленного администрирования, детектируемая Dr.Web как Program.RemoteAdmin.753.

xservice.exe

Зашифрованный контейнер, созданный с использованием возможностей языка Autoit и упакованный PECOMPACT. При запуске извлекает и сохраняет файл 32_en.exe или 64_en.exe (в зависимости от разрядности системы). Эти программы являются 32- и 64-разрядными версиями утилиты Mimikatz, которая предназначена для перехвата паролей открытых сессий в Windows. Файл xservice.bin может быть запущен с различными ключами, в зависимости от которых он выполняет на инфицированном компьютере те или иные действия:

После собственного запуска пытается также запустить Program.RemoteAdmin.753 из файла %PROGRAMFILES%\XPS Rasterization Service Component\xps.exe. Активирует кейлоггер, записывающий в файл информацию о нажатых пользователем клавишах, и создает в момент запуска снимок экрана.

Троянец открывает злоумышленникам удаленный доступ к зараженной машине по протоколу RDP (Remote Desktop Protocol). Удостоверяется в наличии утилиты для организации соединения, проверяя значение ключа реестра [HKEY_CURRENT_USER\Software\AcronisDisk] «Status». Если оно равно 1, повторная установка утилиты не выполняется.

Не пытается установить утилиту для организации соединения по протоколу RDP, если ключ [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest] «UseLogonCredentials» установлен в 0.

С использованием ранее сохраненной на диске утилиты Mimikatz соответствующей разрядности пытается получить пароль от учетной записи текущего пользователя. Полученный пароль кодируется с использованием алгоритма base64 и сохраняется в параметре «Pwd» ключа системного реестра [HKEY_CURRENT_USER\Software\AcronisDisk]. В качестве индикатора успешной установки сохраняет значение «1» в параметре «Status» ключа реестра [HKEY_CURRENT_USER\Software\AcronisDisk]. В операционных системах Microsoft Windows 8.1 и Windows 10 считает, что получить пароль учетной записи пользователя не удалось, после чего запускает новый экземпляр интерпретатора команд CMD и выполняет команду net users *.