осмотр мобильного телефона с применением апк мобильный криминалист

МВД закупает ПО для взлома смартфонов

На днях Главное управление Министерства внутренних дел по Новосибирской области начало закупать лицензии на использование ПО «Мобильный криминалист» (версия «Детектив»). Информация об этом была размещена на сайте госзакупок.

На проводимый ведомством аукцион подано три заявки, вчера стартовала процедура их рассмотрения. Лицензия должна действовать 24 месяца, начальная максимальная цена контракта, по условиям аукциона, составляет 299 тыс. рублей.

Само программное обеспечение дает возможность загружать и анализировать CallDataRecords (биллинги), получаемые от операторов сотовой связи. Плюс ко всему, это ПО дает рутовый доступ к Android-устройствам. «Мобильный криминалист» умеет еще загружать и анализировать резервные копии, которые созданы различными программами, плюс отображает список активности устройства.

Есть и другие функции. Так, софт дает возможность анализировать контакты пользователя из телефонной книги, сообщений, журнала событий, мессенджеров и социальных сетей. Пользователь ПО сможет увидеть учетные записи и пароли к ним, полученные после анализа стандартных файлов хранения. Извлекать данные можно не только из известных моделей мобильных устройств, но и из их реплик и бюджетных аппаратов.

«Мобильный криминалист» показывает социальные связи между владельцем телефона и его контактами. Поддерживаются такие ОС, как Android, iOS, BlackBerry OS и Symbian. ПО дает возможность изучить файлы с расширениями ;sqlite, ;sqlite3, ;sqlitedb, ;db и ;db3. Конечно, это ПО показывает и такие базовые данные об устройстве, как данные изготовителя, название модели, сведения о платформе и ее версии, IMEI, MAC-адрес, IMSI, серийный номер и номер телефона.

Для любого звонка, осуществленного с мобильного устройства, можно получить время, длительность и номер абонента. Есть возможность просмотра как SMS и MMS сообщений электронной почты. Если для контактов доступна дополнительная информация, то просмотреть можно и ее.

«Мобильный криминалист» закупают и другие ведомства, включая МВД других регионов. Так, в сентябре этого года оплатило лицензии на ПО МВД по Республике Саха. Приобретают лицензии и в Калмыкии, Татарстане, Ростовской области.

Некоторые ведомства закупают и иностранные решения. Так, в прошлом году управление Следственного комитета по Волгоградской области закупило за 800 тыс. руб. переносной аппаратный комплекс UFED Touch2 Ultimate Ruggedized производства израильской компании Cellebrite. Стоимость такого комплекса составляет около 400 тыс. рублей. Закупил такой комплекс и Сбербанк, заплативший 4,1 млн рублей за 11 комплектов.

Минутка заботы от НЛО

Этот материал мог вызвать противоречивые чувства, поэтому перед написанием комментария освежите в памяти кое-что важное:

Особенности применения криминалистической техники для извлечения и анализа данных мобильных устройств

Отображение в памяти мобильных устройств связи (сотовых телефонов, смартфонов, планшетных компьютеров, портативных устройств GPS и пр.) криминалистически важной доказательственной и ориентирующей информации требует от следователя целенаправленной работы, направленной на поиск и изъятие указанных предметов, извлечение из них имеющей значение для уголовного дела информации, ее фиксации и анализа. Поэтому представляется необходимым обратить внимание следователей на более широкое использование криминалистической техники для установления объективной истины по уголовным делам.

Отображение в памяти мобильных устройств связи (сотовых телефонов, смартфонов, планшетных компьютеров, портативных устройств GPS и пр.) криминалистически важной доказательственной и ориентирующей информации требует от следователя целенаправленной работы, направленной на поиск и изъятие указанных предметов, извлечение из них имеющей значение для уголовного дела информации, ее фиксации и анализа.

Актуальность работы в данном направлении определяется современными возможностями криминалистической техники (UFED, Мобильный криминалист, XRY, MOBILedit), позволяющей в короткие сроки получить важную (включая удаленную) информацию из памяти мобильных устройств связи, карт памяти, СИМ-карт участников уголовного процесса при производстве следственных действий.

Исследование практики применения универсального устройства извлечения судебной информации (UFED), проведенное сотрудниками ИПК СК России в территориальных следственных подразделениях СК России показало, что из общего количества применения UFED в 87% была получена информация, способствующая раскрытию преступления.

В связи с этим, учитывая взаимодействие СК России с производителями и реализаторами таких устройств, представляется необходимым обратить внимание следователей на более широкое использование данной криминалистической техники для установления объективной истины по уголовным делам. Для этого важное значение имеет своевременная выемка данных устройств и извлечение из них искомой информации уже на первоначальных этапах расследования преступления, а также при проверке сообщения о преступлении.

Следует учитывать, что речь идет о двух самостоятельных действиях:

Получить мобильное устройство связи следователь может при производстве:

Кроме того, выемку мобильного устройства могут осуществить сотрудники органа дознания по письменному поручению следователя, в производстве которого находится уголовное дело.

При проведении указанных следственных действий в зависимости от характера и способа совершенного преступления, складывающейся следственной ситуации следует обращать внимание:

Во-первых, на место нахождения и возможного сокрытия мобильных устройств связи и, в особенности, извлекаемых из них накопителей (например, SIM-карт).

Так, при осмотре места происшествия (или трупа) по уголовным делам о неочевидных убийствах следует изымать все мобильные устройства и SIM-карты, находящиеся при потерпевшем для установления, в частности, последних контактов лица. Кроме того, мобильные устройства связи возможно обнаружить в ходе осмотра местности и жилища потерпевшего, а также помещений, где он находился перед смертью.

В случае задержания подозреваемого в убийстве следует безотлагательно произвести личный обыск, с целью обнаружения и изъятия всех мобильных устройств связи. Кроме того, рекомендуется, с этой же целью, произвести обыски в местах его жизнедеятельности (учебы, работы, проживания и др.). Следует иметь в виду, что данные лица могут принять меры к сокрытию или уничтожению мобильных устройств связи, либо электронных накопителей (например, SIM-карт).

Обыск целесообразно проводить с применением соответствующих технических средств, позволяющих обнаружить мобильные устройства связи и электронные накопители в помещениях, автотранспорте, а также при досмотре людей, в частности, нелинейные локаторы («Лорнет-24», «Лорнет-36» «NR-900S», «Люкс», «ORION HGO-4000» и др.). Кроме того, возможно использование приборов по обнаружению мобильных средств связи, как находящихся в режиме регистрации, так и работающих в режиме приёма-передачи голосового и текстового сообщений (например, прибор BVS WH и др.)

По уголовным делам о преступлениях коррупционной и экстремистской направленности, а также о преступлениях против половой свободы и половой неприкосновенности нередки ситуации когда мобильное устройство связи изымается у потерпевшего или свидетеля, которые, например, в ходе допроса дают показания о имеющейся в его мобильном устройстве интересующей следователя информации.

Во-вторых, следует обращать внимание на поведение подозреваемых, обвиняемых в совершении преступления, а также лиц, заявивших о преступлении (безвестном исчезновении), потерпевших, свидетелей.

Например, при проведении следственного действия (обыска, выемки) возможно использование мобильного устройства связи для предупреждения других соучастников, удаление и закрытие программ на мобильном устройстве и т.п.

Изъятые в ходе осмотра, обыска или выемки мобильные устройства связи предъявляются понятым и другим лицам, присутствующим при следственном действии, упаковываются и опечатываются на месте обыска, выемки, что удостоверяется подписями указанных лиц.

При производстве обыска участвует лицо, в помещении которого производится обыск, либо совершеннолетние члены его семьи. В протоколе обыска (выемки) должно быть указано, в каком месте и при каких обстоятельствах были обнаружены мобильные устройства связи, выданы они добровольно или изъяты принудительно. Все изымаемые устройства должны быть перечислены с точным указанием их количества, индивидуальных признаков и стоимости. Если в ходе обыска были предприняты попытки уничтожить или спрятать мобильные устройства (стереть информацию, хранящуюся в их памяти), то об этом в протоколе делается соответствующая запись и указываются принятые меры.

В связи с современными возможностями удаленного доступа к памяти мобильных устройств связи и находящихся в них электронных накопителей с целью удаления собственниками устройств через операторов связи информации, необходимо сразу же при обнаружении устройства помещать его в специальный чехол, поставляемый в комплекте с UFED – «Мешок Фарадея», который блокирует доступ к устройству.

Основной проблемой, с которой сталкиваются следователи на различных стадиях раскрытия и расследования преступлений, является процессуальный порядок оформления извлечения и анализа данных из мобильных устройств с использованием криминалистической техники.

Ситуация напоминает совершенно разрозненную следственную практику, складывавшуюся до введения в УПК РФ самостоятельного следственного действия в виде получения информации о соединениях между абонентами и (или) абонентскими устройствами (ст. 186.1 УПК РФ)[1], когда такая информация получалась и по запросам следователя в порядке ч. 4 ст. 21 УПК РФ, и по его поручению органам дознания на основании ч. 2 ст. 38 УПК РФ, и в результате контроля и записи переговоров, а также в результате проведения ОРМ [2, с. 133]. В связи с этим следователи часто действуют интуитивно по аналогии с процессуальным порядком проведения похожих следственных действий.

Анализ действующего законодательства и правоприменительной практики позволяет сделать вывод о возможности использования криминалистической техники для извлечения информации из мобильных устройств связи и её анализа в рамках:

Причем введенные Законом об ОРД названные ОРМ не были рассчитаны для работы с мобильными устройствами связи, а контроль, например, СМС-сообщений или снятие информации с электронной почты, в их целевые установки не входил и, скорее всего, не входит и сейчас.

Данные, содержащиеся в памяти мобильных устройств связи, не обладают признаками документа и поэтому изъять их в рамках таких следственных действий как обыск или выемка, а также ОРМ в виде наведения справок или исследования документов не представляется возможным.

Таким образом, на сегодняшний день самостоятельное следственное действие (извлечение информации из мобильных устройств связи) завуалировано под способ производства другого следственного действия – осмотра предмета.

На самом деле осмотр предмета – это следственное действие, направленное на собирание доказательств в основном путем непосредственного внешнего наблюдения за объектом и отражения его результатов в соответствующем протоколе. Предметом осмотра являются такие вещи материального мира, которые отобразили на себе следы о событии преступления (орудия преступления, документы, предметы хищения и т.п.). Причем именно такие предметы признаются вещественными доказательствами и приобщаются на основании постановления следователя к уголовному делу (ч.2 ст.81 УПК).

В данном ключе логично предположить, что само мобильное устройство может быть предметом осмотра в случаях, если с его помощью было совершено преступление (например, разосланы СМС экстремистского или мошеннического содержания), оно явилось предметом хищения, и даже – орудием преступления.

Например, практика производства таких следственных действий, как наложение ареста на почтово-телеграфные отправления, контроль и запись переговоров, получение информации о соединениях между абонентами и (или) абонентскими устройствами наоборот предполагает сначала их производство, а затем осмотр (то есть осматривается уже полученные данные) почтово-телеграфных отправлений, на которые наложен арест (ч. 5 ст. 185 УПК РФ), осмотр (прослушивание) фонограммы, которая получена в результате производства контроля и записи телефонных и иных переговоров (ч. 7 ст. 186 УПК РФ) либо осмотр представленных документов, содержащих информацию о соединениях между абонентами (ч. 5 ст. 186.1 УПК РФ). Результаты же данных осмотров, так же как и результаты любых других осмотров, фиксируются в протоколе осмотра (документов) арестованного почтово-телеграфного отправления и протоколе осмотра и прослушивания фонограммы. В данном случае отдельно выносится постановление об осмотре, например, арестованных почтово-телеграфных отправлений [4].

Представляется, что аналогичным образом должен поступать следователь и при осмотре мобильного устройства связи с помощью UFED. Безусловно, для удостоверения факта производства следственного действия, связанного с выемкой данного устройства и извлечением из него данных целесообразно присутствие понятых. Однако такое извлечение данных при большом объеме памяти мобильного устройства может занять продолжительное время. В данном случае, возможно воспользоваться предоставленным Федеральным законом 04.03.2013 № 23-ФЗ[5] правом, закрепленным в ч. 1.1 ст. 170 УПК РФ: «Если в указанных случаях по решению следователя понятые в следственных действиях не участвуют, то применение технических средств фиксации хода и результатов следственного действия является обязательным. Если в ходе следственного действия применение технических средств невозможно, то следователь делает в протоколе соответствующую запись».

Таким образом, в целях подтверждения получения искомой информации именно с данного мобильного устройства связи с помощью UFED, необходимо фиксировать всю процедуру получения информации с помощью видео- или фотосъемки, составлять фото таблицу, которую прилагать к протоколу осмотра.

Извлечение искомой информации с помощью UFED возможно по поручению следователя в виде контроля почтовых отправлений, телеграфных и иных сообщений, либо – снятия информации с технических каналов связи. Хотя, как было отмечено, в данном случае происходит некоторая «натяжка», так как смысл и правовая природа данных ОРМ несколько иные. Но в настоящий момент аналогичная «натяжка» происходит и при проведении осмотра мобильных устройств с использованием UFED.

В соответствии со ст. 15 Закона об ОРД при решении задач оперативно-розыскной деятельности органы, уполномоченные ее осуществлять, имеют право проводить гласно и негласно ОРМ, производить при их проведении изъятие документов, предметов, материалов и сообщений, а также прерывать предоставление услуг связи в случае возникновения непосредственной угрозы жизни и здоровью лица, а также угрозы государственной, военной, экономической или экологической безопасности РФ.

В отличие от следственных действий ОРМ чаще проводятся до возбуждения уголовного дела и преследуют иные цели – накопление данных, необходимых для начала уголовного судопроизводства. Хотя, безусловно, ОРМ могут проводиться и в рамках уголовного дела (по поручению следователя).

Еще одним из вариантов выхода из сложившегося положения, является извлечение информации из мобильных устройств в ходе назначенной следователем компьютерно-технической экспертизы. Причем назначить и произвести экспертизу возможно и до возбуждения уголовного дела в рамках проверки сообщения о преступлении (ч.1 ст.144 УПК РФ).

Таким образом, устройство UFED (Мобильный криминалист, XRY, MOBILedit) может быть использовано:

Следователь до возбуждения уголовного дела в целях обнаружения следов преступления, выяснения других обстоятельств, имеющих значение для уголовного дела, имеет право произвести осмотр места происшествия, трупов, документов и предметов (в частности мобильного устройства) (ч. 1 ст. 144 УПК РФ).

Причем, в соответствии с ч. 3 ст. 177 УПК РФ, если для производства такого осмотра требуется продолжительное время или осмотр на месте затруднен, то предметы должны быть изъяты, упакованы, опечатаны, заверены подписью следователя на месте осмотра.

В данном случае устройство может оперативно применяться для извлечения интересующей информации сразу на месте происшествия в целях раскрытия преступления по «горячим следам», изобличения и задержания виновных, воссоздания всей «картины» произошедшего, выявления соучастников и свидетелей преступления, доказательственной информации, либо установления признаков, указывающих на отсутствие события или состава преступления.

Однако, изъятию подлежат только те предметы, которые могут иметь отношение к уголовному делу. Возникает вопрос о том, по любому ли уголовному делу допускается изъятие мобильного устройства?

Представляется, что словосочетание «предметы, которые могут иметь отношение к уголовному делу» следует толковать расширительно. Мобильные устройства связи сегодня используются повсеместно: для соединений между абонентами, передачи информации в виде СМС, ММС, в качестве записной книжки, будильника, часов и т.д. Поэтому принадлежащие подозреваемому, обвиняемому, потерпевшему или свидетелю данные предметы, либо находящиеся при них с большой долей вероятности содержат информацию, имеющую отношение к преступлению.

В настоящее время UFED довольно редко используется сразу при осмотре места происшествия, что, безусловно, снижает эффективность дальнейшего расследования. Чаще всего UFED используется при проверке сообщения о безвестном исчезновении граждан, а также фактов самоубийств.

Источники и литература

Опубликовано: «Совершенствование деятельности правоохранительных органов по борьбе с преступностью в современных условиях». Материалы международной научно-практической конференции (1-2 ноября 2013). Выпуск 10. Часть 2. Тюмень: ТГАМЭУП, 2013.

А если информация, размещенная на нашем сайте оказалась вам полезна, пожалуйста, поделитесь ею в социальных сетях.

Мобильная криминалистика. Извлекаем и анализируем данные из устройств на Android

Содержание статьи

Предисловие

Если iOS-девайсы выпускает лишь корпорация Apple, то мобильные устройства на Android — просто колоссальное число производителей. Поэтому и способов извлечения данных несколько. Если ты читал мою статью про мобильную криминалистику Apple-девайсов (ссылка выше), то знаешь, что эти самые способы делятся на три группы: извлечение на логическом уровне, извлечение на уровне файловой системы и извлечение на физическом уровне. И сейчас мы подробно разберем каждый из способов.

WARNING

Статья адресована специалистам по безопасности и тем, кто собирается ими стать. Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Извлечение данных на логическом уровне

Разумеется, наиболее простой способ логического извлечения — пресловутое резервное копирование посредством Android Debug Bridge. Сделать это довольно легко — достаточно активировать в настройках устройства отладку по USB, подключить его к компьютеру и воспользоваться следующей командой:

Чтобы побороть такую несправедливость, разработчики криминалистического программного обеспечения, например Oxygen Software и Magnet Forensics, включают в свои инструменты так называемые приложения-агенты, которые устанавливаются на целевое устройство и позволяют извлечь вожделенные базы данных. Например, mmssms.db, как несложно догадаться, содержит сведения о переданных и полученных SMS и MMS. Как ты уже понял, зачастую форензик-софтом для логического извлечения используется все тот же ADB, а полученный бэкап распаковывается и обогащается данными, извлеченными приложением-агентом. Кстати, если ты хочешь сам распаковать такой бэкап, то благодаря опенсорсному инструменту adbextractor ты можешь с легкостью это сделать:

В результате получишь tar-архив с содержимым твоего ADB-бэкапа.

Извлечение данных на уровне файловой системы

Так как в последнее время, особенно с выходом Android Nougat, смартфоны с шифрованием перестали быть редкостью, этот способ извлечения данных наиболее приемлем. Как ты наверняка знаешь, просто так получить полный доступ к файловой системе пользовательского раздела нельзя, для этого нужны права суперпользователя. На этом подробно останавливаться я не буду. Уверен, в твоем арсенале найдется с десяток инструментов, позволяющих получить заветный root-доступ на Android-девайсе (а если нет, советую изучить материал по этой ссылке, ну и Гугл тебе в помощь).

Как понимаешь, это не самый гуманный способ, особенно если говорить о мобильной криминалистике, ведь он оставляет массу следов в памяти устройства, например добавит приложение SuperSU, а в случае KingoRoot и еще парочку бесполезных приложений. Тем не менее временами приходится использовать и такие сомнительные методы: здесь главное — все тщательно документировать. Разумеется, не все root-методы одинаково вредны, иногда можно получить временный root-доступ, который вполне себе криминалистически правильный.

Есть и более приемлемый способ — так называемый Nandroid-бэкап. Здесь на помощь криминалисту приходят всевозможные кастомные рекавери-прошивки, например TWRP. Кстати, ребята из Oxygen Software сделали свои собственные, очищенные от всевозможного мусора и максимально приближенные к криминалистическим стандартам, о них мы поговорим позже, когда займемся извлечением данных на физическом уровне.

Вернемся к TWRP и Nandroid. Такой бэкап, в отличие от пресловутого ADB, позволяет сделать практически точную копию состояния твоего Android-девайса в определенный момент времени, а это значит, что абсолютно все данные приложений достанутся криминалистам. И да, сложный графический пароль твои данные едва ли спасет. А вот заблокированный загрузчик очень даже может, так как в этом случае прошить кастомное рекавери едва ли получится. Такие смартфоны очень расстраивают криминалистов, уж поверь мне.

Итак, что же нам понадобится для создания Nandroid-бэкапа? Рассмотрим на примере самых распространенных Android-девайсов — тех, что произведены группой компаний Samsung. Во-первых, нужен подходящий образ рекавери, его можно найти на официальном сайте TWRP. Во-вторых, свеженькая (а иногда и не очень свеженькая) версия Odin — он-то и позволит залить прошивку в смартфон.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Мобильный Криминалист для Windows

Полезная программа для прошивки телефонов и планшетов на базе MTK. Ключевой особенностью.

Бесплатная и интуитивно понятная программа, с помощью которой можно быстро и легко.

Отзывы о программе Мобильный Криминалист

Игорь про Мобильный Криминалист 2013 [15-02-2019]

Пожалуй один из лучших продуктов в своем направлении. Тащит много информации из телефонов.

3 | 7 | Ответить

Евгений про Мобильный Криминалист 2013 [08-01-2015]

Подскажите как её запустить в триальном режиме?

18 | 61 | Ответить

андрей про Мобильный Криминалист 2011 3.1 [15-04-2013]

как ни странно прога действительно рабочая но вот только чтобы активировать её надо будет завести платный почтовый адрес. к сожалению на бесплатники ключики не высылают. цена программы равна примерно 2 айфонам. жесть

7 | 2 | Ответить

ser про Мобильный Криминалист 2011 3.1 [11-10-2012]

как ни странно,не устанавливается

6 | 2 | Ответить

e_serg про Мобильный Криминалист 2011 3.1 [18-04-2011]

Как ни странно очень много чего определяет и показывает. Удивлен и поражен.

7 | 20 | Ответить

Ключ на старт: лучшие программные и аппаратные средства для компьютерной криминалистики

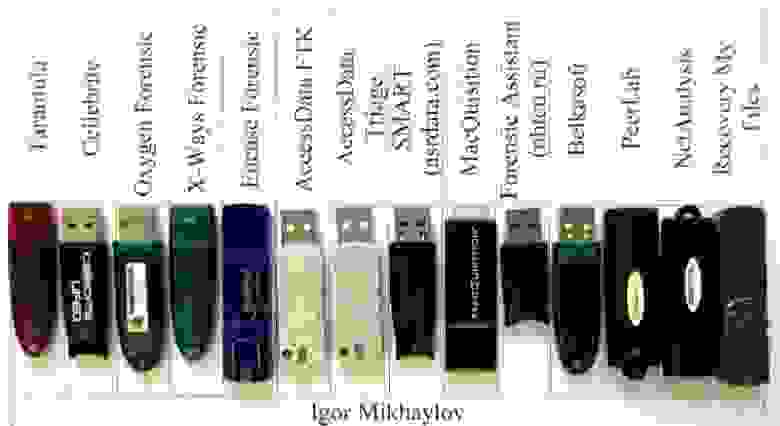

Вот так раньше выглядела одна из визиток Игоря Михайлова, специалиста Лаборатории компьютерной криминалистики Group-IB. На ней — аппаратные ключи программ, которыми пользовался эксперт при проведении криминалистических экспертиз. Стоимость только этих программных продуктов превышает 2 миллиона рублей, а ведь есть еще бесплатное программное обеспечение и другие коммерческие продукты. Какой инструментарий выбрать для работы? Специально для читателей «Хабра» Игорь Михайлов решил рассказать о лучших программных и аппаратных средствах для компьютерной криминалистики.

Автор — Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB.

Чемоданчик киберкриминалиста

Компьютерная экспертиза исследует большое количество разнообразных цифровых устройств и источников данных. В ходе исследований могут использоваться как программные, так и аппаратные средства — многие из них стоят недешево. Не каждая компания, а тем более отдельный специалист, могут позволить себе подобные расходы. Мы, в Group-IB, не экономим на инструментах, что позволяет проводить исследования качественно и оперативно.

Естественно, список программ, находящихся в моем рейтинге, отличается от общемирового. Это обусловлено как региональными особенностями — например, часть зарубежных программ не умеют извлекать данные из российских мессенджеров, да и вообще с русским языком не дружат (в поисковых задачах) — так и экспортными ограничениями, из-за которых российские специалисты не имеют возможности использовать весь мировой арсенал подобных средств.

Мобильная криминалистика, аппаратные средства

· фирменный планшет Cellebrite UFED Touch 2 (или UFED 4PC — программный аналог Cellebrite UFED Touch 2, устанавливаемый на компьютер или ноутбук специалиста): используются только для извлечения данных

· UFED Physical Analyzer — программная часть, предназначенная для анализа данных, извлеченных из мобильных устройств.

Концепция использования оборудования предполагает, что с помощью Cellebrite UFED Touch 2 специалист извлекает данные в полевых условиях, а потом в лаборатории производит их анализ с помощью UFED Physical Analyzer. Соответственно, лабораторный вариант представляет собой два самостоятельных программных продукта — UFED 4PC и UFED Physical Analyzer — установленных на компьютере исследователя. На сегодняшний день этот комплекс обеспечивает извлечение данных из максимально возможного количества мобильных устройств. При проведении анализа часть данных может быть упущена программой UFED Physical Analyzer. Это происходит потому, что в новых версиях программы периодически всплывают старые баги, которые вроде бы как пофиксили, но потом они почему-то проявляются вновь. Поэтому рекомендуется проводить контроль полноты анализа данных, осуществленный программой UFED Physical Analyzer.

MSAB XRY / MSAB XRY Field — аналог продуктов Cellebrite, разрабатываемый шведской компанией Micro Systemation. В отличие от парадигмы Cellebrite, компания Micro Systemation предполагает, что в большинстве случаев их продукты будут использоваться на стационарных компьютерах или ноутбуках. К продаваемому продукту прилагается фирменный USB-хаб, называемый на сленге «шайба», и комплект переходников и дата-кабелей для подключения различных мобильных устройств. Компания также предлагает версии MSAB XRY Field и MSAB XRY Kiosk — аппаратные продукты, предназначенные для извлечения данных из мобильных устройств, реализованные в виде планшета и киоска. Данный продукт менее распространен на территории России, чем продукция Cellebrite. MSAB XRY хорошо зарекомендовал себя при извлечении данных из устаревших мобильных устройств.

С определенного момента стали пользоваться популярностью аппаратные решения для проведения chip-off (метод извлечения данных напрямую из чипов памяти мобильных устройств), разработанные польской компанией Rusolut. С помощью этого оборудования можно извлекать данные из поврежденных мобильных устройств или из устройств, заблокированных PIN-кодом или графическим паролем. Rusolut предлагает несколько наборов адаптеров для извлечения данных из определенных моделей мобильных устройств. Например, комплект адаптеров для извлечения данных из чипов памяти, преимущественно используемых в «китайских телефонах». Однако повсеместное использование производителями мобильных устройств шифрования пользовательских данных в топовых моделях привело к тому, что это оборудование постепенно теряет актуальность. Извлечь данные из чипа памяти с его помощью можно, но они будут в зашифрованном виде, а их расшифровка является нетривиальной задачей.

Мобильная криминалистика, программные средства

Наблюдая за развитием мобильной криминалистики, можно легко увидеть, что по мере развития функционала мобильных устройств происходило и развитие программ для их анализа. Если раньше лицо, производящее следствие, или иной заказчик довольствовались данными из телефонной книги, СМС, ММС, вызовами, графическими и видео-файлами, то сейчас специалиста просят извлечь большее количество данных. Кроме перечисленных, как правило, требуется извлечь:

«Мобильный Криминалист»: сегодня это одна из лучших программ для анализа данных, извлеченных из мобильных устройств. Если вы хотите извлечь максимальное количество данных из мобильного устройства, используйте эту программу. Интегрированные просмотрщики баз данных SQLite и plist-файлов позволят более досконально исследовать определенные SQLite-базы данных и plist-файлы вручную.

Изначально программа разрабатывалась для использования на компьютерах, поэтому использовать ее на нетбуке или планшете (устройствах с размером экрана 13 дюймов и менее) будет некомфортно.

Особенностью программы является жесткая привязка путей, по которым расположены файлы — базы данных приложений. То есть если структура базы данных какого-либо приложения осталась прежней, но изменился путь, по которому база данных находится в мобильном устройстве, «Мобильный Криминалист» просто пропустит такую базу данных в ходе анализа. Поэтому исследование подобных баз данных придется производить вручную, используя файловый браузер «Мобильного Криминалиста» и вспомогательные утилиты.

Результаты исследования мобильного устройства в программе Мобильный Криминалист:

Тенденцией последних лет является «смешение» функционала программ. Так, производители, традиционно занимавшиеся разработкой программ для мобильной криминалистики, внедряют в свои продукты функционал, позволяющий исследовать жесткие диски. Производители криминалистических программ, ориентированных на исследование жестких дисков, добавляют в них функционал, необходимый для исследования мобильных устройств. И те, и другие добавляют функционал по извлечению данных из облачных хранилищ и так далее. В итоге получаются универсальные «программы-комбайны», с помощью которых можно производить и анализ мобильных устройств, и анализ жестких дисков, и извлечение данных из облачных хранилищ, и аналитику данных, извлеченных из всех этих источников.

В нашем рейтинге программ для мобильной криминалистики именно такие программы занимают следующие два места: Magnet AXIOM — программа канадской компании Magnet Forensics, и Belkasoft Evidence Center — разработка питерской компании Belkasoft. Эти программы по своим функциональным возможностям в извлечении данных из мобильных устройств, конечно же, уступают программным и аппаратным средствам, описанным выше. Но они хорошо производят их анализ и могут использоваться для контроля полноты извлечения различных типов артефактов. Обе программы активно развиваются и стремительно наращивают свой функционал в части исследования мобильных устройств.

Окно выбора источника мобильных данных программы AXIOM:

Результаты исследования мобильного устройства программой Belkasoft Evidence Center:

Компьютерная криминалистика, аппаратные блокираторы записи

Tableau T35U — аппаратный блокиратор компании Tableau, позволяющий безопасно подключать исследуемые жесткие диски к компьютеру исследователя по шине USB3. Данный блокиратор имеет разъемы, позволяющие подключать к нему жесткие диски по интерфейсам IDE и SATA (а при наличии переходников и жесткие диски с другими типами интерфейсов). Особенностью этого блокиратора является возможность эмуляции операций «чтение—запись». Это бывает полезным при исследовании накопителей, зараженных вредоносным программным обеспечением.

Wiebitech Forensic UltraDock v5 — аппаратный блокиратор компании CRU. Имеет функционал, аналогичный блокиратору Tableau T35U. Дополнительно этот блокиратор можно сопрячь с компьютером исследователя по большему числу интерфейсов (кроме USB3 доступно сопряжение по интерфейсам eSATA и FireWire). Если к этому блокиратору будет подключен жесткий диск, доступ к данным на котором ограничен ATA-паролем, на дисплее блокиратора появится соответствующее сообщение. Кроме того, при подключении жесткого диска, имеющего технологическую зону DCO (Device Configuration Overlay), эта зона автоматически будут разблокирована, для того, чтобы специалист мог скопировать данные, находящиеся в ней.

Оба блокиратора записи в качестве основного подключения используют подключение к компьютеру исследователя по шине USB3, что обеспечивает комфортные условия работы исследователя при клонировании и анализе носителей информации.

Компьютерная криминалистика, программные средства

Старички для нестандартных ситуаций

15 лет назад бесспорными лидерами компьютерной экспертизы являлись программы Encase Forensics и AccessData FTK. Их функционал естественным образом дополнял друг друга и позволял извлекать максимальное количество различных типов артефактов из исследуемых устройств. В наши дни эти проекты являются аутсайдерами рынка. Текущая функциональность Encase Forensics значительно отстает от предъявляемых сегодня требований к программному обеспечению для исследования компьютеров и серверов под управлением Windows. Использование Encase Forensics остается актуальным в «нестандартных» случаях: когда надо исследовать компьютеры под управлением OC MacOS или сервера под управлением ОС Linux, извлекать данные из файлов редких форматов. Встроенный в Encase Forensics макроязык Ensripts содержит огромную библиотеку готовых скриптов, реализованных производителем и энтузиастами: с помощью них возможен анализ большого числа различных операционных и файловых систем.

AccessData FTK пытается поддерживать функционал продукта на необходимом уровне, но время обработки накопителей им значительно превышает разумное количество времени, которое может позволить себе потратить среднестатистический специалист на подобное исследование.

Особенности AccessData FTK:

Молодые и растущие

Бесспорным лидером программных средств для компьютерной криминалистики является Magnet Axiom. Программа не просто постепенно развивается, а покрывает добавляющимся функционалом целые сегменты: исследование мобильных устройств, извлечение из облачных хранилищ, исследование устройств под управлением операционной системы MacOS и так далее. Программа имеет удобный и функциональный интерфейс, в котором все под рукой, и может применяться для расследования инцидентов информационной безопасности, связанных с заражением компьютеров или мобильных устройств вредоносным программным обеспечением или с утечками данных.

Российским аналогом Magnet AXIOM является Belkasoft Evidence Center. Belkasoft Evidence Center позволяет извлекать и анализировать данные из мобильных устройств, облачных хранилищ и жестких дисков. При анализе жестких дисков доступно извлечение данных из веб-браузеров, чатов, информации об облачных сервисах, детектирование зашифрованных файлов и разделов, извлечение файлов по заданному расширению, данных о геолокации, электронной почты, данных из платежных систем и социальных сетей, миниатюр, системных файлов, системных журналов и так далее. Имеет гибкий настраиваемый функционал по извлечению удаленных данных.

Недостатками программы являются неудобный интерфейс и неочевидность выполнения отдельных действий в программе. Для эффективного использования программы необходимо пройти соответствующее обучение.

Основное окно программы Belkasoft Evidence Center, отображающее статистику найденных криминалистических артефактов при исследовании конкретного устройства:

С помощью X-Ways Forensics можно:

Недостатки X-Ways Forensics:

Восстановление данных, аппаратные средства

В настоящее время на российском рынке доминирует только один производитель подобного оборудования — компания ACELab, которая производит аппаратные средства для анализа, диагностики и восстановления жестких дисков (комплексы PC-3000 Express, PC-3000 Portable, PC-3000 UDMA, PC-3000 SAS), SSD накопителей (комплекс PC-3000 SSD), флеш-накопителей (комплекс PC-3000 Flash), RAID (комплексы PC-3000 Express RAID, PC-3000 UDMA RAID, PC-3000 SAS RAID). Доминирование ACELab на рынке аппаратных решений по восстановлению данных обусловлено высоким качеством вышеперечисленных продуктов и ценовой политикой ACELab, которая не позволяет конкурентам войти на этот рынок.

Восстановление данных, программные средства

Несмотря на большое количество различных программ восстановления, как платных, так и бесплатных, очень трудно найти программу, которая бы корректно и полно производила восстановление различных типов файлов в разнообразных файловых системах. На сегодняшний день существуют только две программы, обладающие примерно одинаковым функционалом, которые позволяют это делать: R-Studio и UFS Explorer. Тысячи программ восстановления иных производителей либо не дотягивают по своим функциональным возможностям до указанных программ, либо существенно уступают им.

Открытое программное обеспечение

Autopsy — удобный инструмент для анализа компьютеров под управлением операционной системы Windows и мобильных устройств под управлением операционной системы Android. Имеет графический интерфейс. Может быть использован при расследовании компьютерных инцидентов.

Photorec — одна из лучших бесплатных программ для восстановления данных. Хорошая бесплатная альтернатива платным аналогам.

Eric Zimmerman Tools – комплект бесплатных утилит, каждая из которых позволяет исследовать какой-то отдельный артефакт Windows. Как показала практика, использование Eric Zimmerman Tools повышает эффективность работы специалиста при реагировании на инцидент в «полевых условиях». В настоящее время, эти утилиты доступны в виде пакета программ — Kroll Artifact Parser and Extractor (KAPE).

Дистрибутивы на основе Linux

SIFT — Linux-дистрибутив, разработанный и поддерживаемый коммерческой организацией SANS Institute, которая специализирующаяся на обучении специалистов в области кибербезопасности и расследовании инцидентов. SIFT содержит большое количество актуальных версий бесплатных программ, которые могут быть использованы как для извлечения данных из различных источников, так и для их анализа. SIFT используется в рамках проводимых компанией обучений, и его содержимое постоянно актуализируется. Удобство работы определяется конкретным инструментом, находящемся в данном дистрибутиве, с которым приходится работать исследователю.

Kali Linux – уникальный Linux-дистрибутив, который используется специалистами как для проведения аудита безопасности, так и для проведения расследований. В 2017 году издательство «Packt Publishing» опубликовало книгу Шива В.Н. Парасрама (Shiva V. N Parasram) «Digital Forensics with Kali Linux». В данной книге приводятся советы о том, как проводить копирование, исследование и анализ компьютеров, отдельных накопителей, копий данных из оперативной памяти и сетевого траффика с помощью утилит, входящих в этот комплект.

Подведем итог

Это исследование является результатом моего эмпирического опыта работы с описанным аппаратным и программным обеспечением, применяемых в ходе криминалистического исследования компьютерной техники и мобильных устройств. Надеюсь, что изложенные сведения будут полезны специалистам, планирующим приобретать программы и аппаратные средства для проведения компьютерной криминалистики и расследования инцидентов.

В Group-IB знают о киберпреступности всё, но рассказывают самое интересное.

Остросюжетный Telegram-канал (https://t.me/Group_IB) об информационной безопасности, хакерах и кибератаках, хактивистах и интернет-пиратах. Расследования нашумевших киберпреступлений по шагам, практические кейсы с применением технологий Group-IB и, конечно, рекомендации, как не стать жертвой в интернете.

Фотолента Group-IB в Instagram www.instagram.com/group_ib

Короткие новости в Twitter twitter.com/GroupIB

Компания Group-IB — один из ведущих разработчиков решений для детектирования и предотвращения кибератак, выявления мошенничества и защиты интеллектуальной собственности в сети со штаб-квартирой в Сингапуре.