может ли хакер подключиться в камере на телефоне

Уязвимый Android: как с помощью камеры смартфон следит за пользователями

Android обладает богатым набором различных разрешений для приложений. По задумке создателей, эта система ограничения доступа к функциям смартфона должна обеспечить существенные затруднения для вредоносного ПО. Например, без разрешения использовать камеру программы злоумышленников не смогут следить за вами через основную или фронтальную камеру или получать с нее новую картинку, а без разрешения записывать звук — не получат голос владельца.

Как хакеры следят за нами через телефон

На практике самое распространенное разрешение, требуемое приложениями, чтобы следить за нами — доступ к хранилищу, который дает злоумышленнику практически неограниченные возможности шпионить за владельцем смартфона. Даже не используя никакие уязвимости, любое приложение, которому позволено читать и записывать данные на встроенную память, может найти и украсть любой файл. Это могут быть конфиденциальные документы, диктофонные записи или снимки, а также видео.

Изучая метаданные фотографий можно отследить место, где был сделан снимок (если запись геоданных принудительно не была отключена пользователем). А если проанализировать все фото в галерее, можно построить карту перемещений объекта слежки. Порой этого достаточно для шантажа, атаки на жертву при помощи социальной инженерии либо же кражи финансовой информации. Однако есть уязвимость, которая расширяет арсенал злоумышленника до невероятных границ.

Взлом веб-камер: может ли ваша веб-камера шпионить за вами?

Однажды родители трехлетнего ребенка услышали из детской незнакомый голос. Только тогда они узнали, что хакерам по силам такое злостное нарушение личного пространства.

Как сообщает издание Huffington Post, хакер мог наблюдать за ребенком через камеру, встроенную в радионяню, и даже удаленно поворачивать камеру, чтобы наблюдать за родителями ребенка.

Интернет вещей упрощает задачу хакеров

Радионяни – это не единственный вид устройств с камерами, которые могут быть взломаны хакерами. Злонамеренное проникновение возможно на любое электронное устройство, подключенное к интернету, в т.ч. компьютеры и ноутбуки, планшеты, камеры наблюдения, мобильные телефоны и т.д.

Атаки не обязательно должны быть направлены на оборудование, поддерживающее веб-камеру. Хакеры могут проникнуть в домашнюю сеть через любое слабое место, которое не защищено или защищено слабо.

Популярность потребительских устройств для Интернета вещей привела к возникновению множества уязвимых устройств в домашних сетях. Подавляющее большинство производителей снабжают устройства лишь простейшими паролями, такими как «123456». В некоторых случаях устройства вообще никак не защищены.

В тех случаях, когда устройства имеют какой-то уровень защиты, большинство производителей обновляют настройки безопасности на устройствах интернета вещей реже, чем на компьютерах и планшетах.

Владельцы таких устройств чаще всего не знают о том, что кто-то посторонний перехватывает контроль над их устройством. Атаки часто направлены на женщин и могут иметь различные цели, в т.ч. вуайеризм и получение денег, или даже обе эти цели сразу.

Как случаются преступления

Один из наиболее громких инцидентов в США, связанных со взломом веб-камеры, произошел с Кэссиди Вольф, завоевавшей титул «Юная мисс США-2013».

Бывший одноклассник тайно подсматривал за ней через веб-камеру компьютера, который стоял в ее спальной.

Затем он прислал фотографии ей по почте и стал угрожать ей, что опубликует фотографии, если она не разденется для него перед камерой.

Девушка пожаловалась в ФБР, которое подало на хакера в суд. Суд приговорил хакера к 18 месяцам тюрьмы.

Чтобы получить доступ к веб-камере жертвы, хакеры чаще всего рассылают электронные сообщения, в которых якобы предлагается информация или развлечения.

Чтобы получить обещанную информацию, пользователи нажимают на приложенные к письму файлы или на ссылки в теле письма. Этот метод заражения называется «фишинг».

Другой метод хакеров – завлечь получателей письма на веб-сайт, который, как известно хакерам, представляет для пользователей большой интерес. Это так называемая атака типа «watering hole» – на самом деле веб-сайт загружает на компьютер пользователя вредоносное ПО.

Когда получатели таких писем выполняют инструкции отправителя, они невольно скачивают на свои устройства вредоносные программы.

Во многих случаях они допускают на свои устройства троянцев удаленного доступа – это особенно назойливая форма вредоносного ПО, с помощью которого хакер может получить полный неограниченный контроль над устройством.

Как защититься от взлома веб-камеры

Для защиты от проникновений нужен мощный защитный барьер. Самый простой вариант – это не нажимать на ссылки в подозрительных письмах, сообщениях в службах обмена сообщениями и в рекламе.

При получении нежелательной почты от заслуживающего доверие отправителя, например из банка или известного поставщика услуг, следует напрямую обратиться к соответствующей компании и перепроверить полученную информацию.

При этом не следует звонить по номеру телефона, указанному в письме – действительные номера телефонов для обслуживания клиентов всегда доступны на официальных веб-сайтах организаций.

Марк Цукерберг, основатель и гендиректор Facebook, популяризировал и узаконил простое, но эффективное решение проблемы взлома веб-камер – он заклеил веб-камеру непрозрачным скотчем.

Некоторые модели наружных камер поставляются в комплекте с чехлами на линзы. Наружные камеры также можно легко и быстро отключить, когда они не используются.

Хотя многие домашние устройства Интернета вещей защищены паролями, многие производители указывают пароли по умолчанию в руководствах пользователя.

Возможно, это удобно, но такие руководства часто публикуются в интернете, так что доступ к ним может получить каждый, зачастую без особых усилий.

По возможности, пароли к устройствам следует менять на длинные и сложные комбинации букв (строчных и прописных), цифр и спецсимволов.

«Лаборатория Касперского» предлагает бесплатное Android-приложение, которое называется IoT Scanner – оно анализирует вашу домашнюю сеть, составляет список всех соединенных устройств и обнаруживает распространенные уязвимости.

Интернет – это источник массы информации и незаменимый канал коммуникаций между людьми, но пользователям нужно всегда быть начеку и иметь действенную защиту, состоящую из защитного решения от интернет-угроз и крайней осторожности.

Меня взломали: как понять, что за вами следит хакер

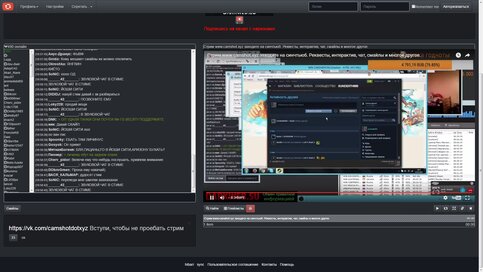

С конца апреля неизвестный хакер каждый день проводит онлайн-трансляции взломов. Он удаленно подключается к компьютерам жертв, следит за ними через веб-камеры их же устройств и в прямом эфире взламывает почтовые аккаунты, страницы соцсетей и прочую личную информацию, до которой получается дотянуться. Сетевое издание m24.ru разобралось, почему происходят подобные взломы и как можно защититься от злоумышленников.

В конце апреля на одном из популярных интернет-сообществ появился анонс необычных трансляций – неизвестный подключается к компьютерам ничего не подозревающих людей, следит за ними с помощью их же веб-камер и, в конце концов, захватывает управление. Хакер комментирует происходящее, раскрывает данные почтовых аккаунтов, адреса страниц в соцсетях и логин от аккаунта в Skype. Вслед за этим зрители, а это порядка 500–1000 человек, устраивают настоящую травлю жертвы: заваливают человека звонками, пишут в личные сообщения и на стене персональной страницы «ВКонтакте».

Кроме того, если у человека установлен кошелек Web-money или игровая программа Steam – хакер удаляет купленные игры, а также дает своим зрителям возможность распотрошить их: они переводят средства, забирают серийные ключи, игровые деньги или одежду. Злоумышленник нередко включает непристойные ролики на экранах своих жертв и включает громкую музыку, если у него есть такая возможность. В среднем атака на пользователя длится от 5 до 10 минут, потом либо жертва отключается, либо аудитория теряет интерес, и хакер ищет другой зараженный компьютер.

Стример устраивает травлю своих жертв в соцсетях совместно со зрителями

В своих трансляциях хакер рассказал, что зарабатывает на взломах, а стримы проводит ради развлечения. Однако он ведет сбор пожертвований и обещает за 15 тысяч рублей включить собственную веб-камеру.

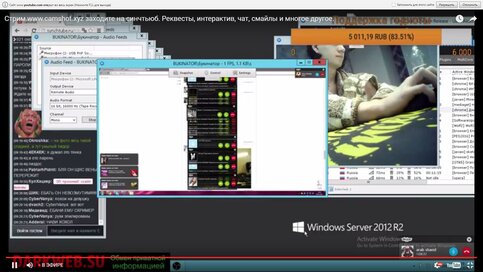

Для удаленного подключения к компьютерам жертв стример использует программу подключения LuminosityLink, его жертвы не получают уведомления о том, что к ним кто-то пытается посоединиться – все происходит совершенно незаметно. При этом у большинства людей подвергшихся атаке, установлена утилита для скачивания torrent-файлов MediaGet.

Руководитель отдела тестирования на проникновение компании Positive Technologies Дмитрий Серебрянников рассказал m24.ru, как хакер подключается к компьютерам своих жертв.

«Программа LuminosityLink работает по схеме клиент-сервер. Злоумышленник поставил серверную часть себе на компьютер и распространил клиента по другим пользователям», – сказал он.

Один из тех, кто подвергся атаке хакера рассказал m24.ru, что на его компьютере не был установлен антивирус, также стояла программа MediaGet. Во время атаки стример и его зрители заспамили аккаунт жертвы в «ВКонтакте» и Skype. Однако пользователь достаточно быстро выключил компьютер.

«Для начала я, пользуясь телефоном, закрыл стену и сообщения «ВКонтакте», а дальше, потеряв полный контроль над компьютером, понял, что дело именно в «железе» и выключил компьютер. Далее отформатировал жесткие диски и переустановил операционную систему», – пояснил он.

Злоумышленники могут подключиться к устройству пользователя несколькими способами

Специалист по информационной безопасности департамента информационных технологий Олег Бойко рассказал m24.ru, что зачастую пользователи сами скачивают вредоносную программу на свое устройство.

«Злоумышленники могут подключиться к устройству несколькими способами. Например, пользователь сам скачивает и устанавливает программное обеспечение, выглядящее как легальное, но являющееся вредоносным, либо являющееся легальным, но обладающее дополнительными функционалом, которым может воспользоваться злоумышленник «, – отметил он.

Такое часто случается с пользователями, которые качают Baidu Antivirus – при установке он также ставит множество дополнительного ПО.

Несколько лет назад MediaGet уже участвовал вирусных в скандалах

«В конце 2011 – начале 2012 годов программа была замечена во вредоносной деятельности и официально была внесена в черный список антивирусов. Программу изучили и нашли интересное поведение: если сейчас пакет установки MediaGet проверить с помощью бесплатного анализа подозрительных файлов и ссылок, то результат покажет, что 10 из 55 антивирусных программ указывают на то, что это вредоносное ПО», – продолжил он. Речь идет о том, что MediaGet загружает дополнительное программное обеспечение, на загрузку которого пользователь не давал своего согласия.

Бойко объяснил, что создатели подобных программ зарабатывают на продаже возможности загрузки через свое ПО чужого программного обеспечения – начиная от безобидных тулбаров для браузеров и заканчивая вредоносными кейлоггерами.

Обезопасить от подобного может только внимательность пользователя – необходимо проверять каждый скачанный из интернета файл антивирусом, а также читать условия использования программы. «Дополнительную защиту обеспечивает сочетание инструментов – операционная система со всеми обновлениями, антивирус и межсетевой экран», – продолжил эксперт.

Сегодня не существует устройств без уязвимостей

Что касается мобильных устройств, они также могут быть уязвимы для хакеров. Для любого популярного устройства или ПО существуют уязвимости, будь это Windows, Linux, OS X, Android или iOS. Собеседник m24.ru уверен, что основным гарантом безопасности здесь является использование только официальных магазинов, например Google Play или AppStore.

«При установке необходимо контролировать разрешения, которые запрашивает программа – зачем, к примеру, программе учета выпитой воды доступ к микрофону? Не стоит ходить по ссылкам в письмах, которые пришли от подозрительных адресатов, внимательно серфить в интернете и читать мелкий текст. Не стоит нажимать на ссылки в SMS, которые пишут, что ваша карта заблокирована. Использовать незащищённые беспроводные сети – также небезопасно», – сказал Бойко.

Существуют подписки, работающие через технологию wap-click. Достаточно просто нажать кнопку «Смотреть фильм» на своем смартфоне или планшете и деньги автоматически спишутся со счета мобильного телефона.

Тоже касается и современных смарт-телевизоров, которые также подвергаются взлому. Они работают под управлением ОС на базе Linux или Android, поэтому уязвимости для ТВ нового поколения такие же как и у мобильных устройств. В случае с телевизорами стоит внимательно проверять USB-устройства на компьютере перед подключением.

«Самый простой способ понять, всё ли в порядке с вашим устройством или нет – поставить средство антивирусной защиты, даже функционала бесплатных версий вполне достаточно для проверки устройства», – заключил Олег Бойко.

Обезопасить от взлома может только внимательность пользователя

Эксперт Академии информационных систем Евгений Царев считает, что от взлома и вирусных атак рядовому пользователю достаточно соблюдать компьютерную гигиену на своих устройствах.

«Не стоит посещать подозрительные сайты, скачивать левое программное обеспечение и, обязательно, на устройстве должно присутствовать антивирусное решение», – сказал он.

Существует территориальная специфика угроз

Эксперт отметил, что бесплатное антивирусное ПО сегодня создается для того, чтобы продать платную версию продукта. Соответственно, платная версия – лучше. Он также сказал, что важна актуальность ПО именно для России.

«Существует территориальная специфика угроз, есть вирусы, которые распространяются только в России и странах СНГ. Если используется антивирус, например, китайский – он может такой вредоносный код вообще не увидеть, в то время как по России будет идти настоящая эпидемия. Нужно использовать те антивирусы, которые хорошо локализованы в нашей стране», – продолжил Царев.

«Самыми уязвимыми являются устройства, работающие под Windows – это самая распространенная система и под нее выгодно писать вредоносные программы. Устройства компании Apple – более нишевые, по числу установок на них приходится меньше 10 процентов от общего числа и под них коммерчески не выгодно создавать «вредоносы». Если говорить о мобильной платформе – это, конечно же, Android – ровно по той же самой причине», – продолжил собеседник m24.ru

Он отметил, что компьютерным взломом ради забавы занимаются только подростки, хакеры постарше понимают, что на взломах можно заработать большие деньги.

«Центробанк только за прошлый год потерял порядка миллиарда рублей, в этом году прогнозируют потери в 4 миллиарда. Но стоит помнить, что кроме случаев такого масштабного воровства, злоумышленники могут завладеть и персональными данными рядового пользователя», – предостерегает Царев.

Определить, что к устройству подключился кто-то еще достаточно просто. Основной признак – это сторонняя активность. «Если компьютер сам включается и выключается, открываются и закрываются окна, если начали тормозить приложения – все это сигналы того, что компьютер заражен. При выявлении подобной проблемы для большинства пользователей будет достаточно проверить свое антивирусное средство: оно должно быть установлено и обновлено до последней версии. Стоит провести сканирование и если оно ничего не покажет – вероятнее всего никакого заражения нет», – заключил Царев.

Взлом чужих устройств – уголовное преступление

Подключение к чужому компьютеру не законно и попадает под статью № 272 Уголовного кодекса РФ. Однако отсутствие правоприменительной практики в России сводит шансы поимки преступника до минимума. В случае, если речь идет об обыкновенном хулиганстве, полиция даже не станет возбуждать уголовное дело за отсутствием события преступления.

«Если же речь идет о воровстве – необходимо обращаться в полицию, но стоит помнить, что доказать факт преступления и вернуть средства – очень сложно. Если деньги были похищены с банковского счета, в первую очередь необходимо обращаться именно в свой банк. Согласно закону о национальной платежной системе у нас есть всего один рабочий день, чтобы уведомить банк о несанкционированном списании – в этом случае есть потенциальная возможность вернуть похищенные средства», – уверен эксперт.

Евгений Царев сказал m24.ru, что для того, чтобы защитить себя от своего же устройства, возможно, имеет смысл заклеить изолентой глазок камеры на ноутбуке, телевизоре или планшете – только механическое воздействие даст стопроцентную гарантию того, что злоумышленник не сможет следить за вами.

Как понять, что ваша фронтальная или веб-камера взломаны

Любую систему защиты можно взломать. Можно сколь угодно раз использовать сложные пароли, сканеры лица и отпечатков пальцев, установить кучу антивирусов и даже не пользоваться непроверенными общественными сетями Wi-Fi. Даже в этом случае вы не будете на 100% защищены взлома. Довольно распространенной практикой является взлом камер с целью добычи компромата. Причем все чаще хакерским атакам подвергаются камеры смартфонов. Давайте разберемся, как мы можем с этим бороться.

Согласно данным недавних исследований, около 9 миллионов камер устройств открыты для атак и практически никак не защищены. Для начала нужно понять, хакнуто ваше устройство или нет.

Проверьте, взломана ли ваша камера. Вы сделать это несколькими способами. Самый простой способ, который подойдет для «вебок», увидеть, работает она или нет. Как правило при работе камера светится зеленым цветом. Встроенные же в ноутбуки веб-камеры и камеры смартфонов практически никогда не имеют такого свечения, поэтому нужно заглянуть в диспетчер задач. Для настольных решений можно проверить, не загружена ли веб-камера в дереве процессов. Для смартфонов же можно использовать программы для тестов по нагрузке на «железо» устройства и по проверке интернет-трафика. Если ваша камера «отъедает» слишком много ресурсов или трафик передачи данных подозрительно возрос — стоит задуматься о безопасности своего телефона.

Не стоит забывать также о регулярном сканировании устройства при помощи антивируса. Ну и отказываться от обновлений системы безопасности ОС и антивируса тоже не стоит.

Что еще можно сделать? Владельцам лэптопов стоит проверить папку с файлами веб-камеры. В идеале она должна быть пуста или иметь лишь те фото и видео, которые сделали именно вы. Обладателям смартфонов также стоит обратить внимание на файловое хранилище. И лучше делать это посредством подключения к ПК, так как вирусы могут скрывать сделанные скриншоты и видеозаписи на смартфоне.

Ну а еще можно усложнить жизнь хакерам, используя VPN. Сервера будут маскировать ваше устройство в интернете, предоставляя «чужой» IP-адрес, что не позволит так легко получить доступ к вашей частной жизни. Сервисов по предоставлению VPN на сегодняшний день очень много. Причем как платных, так и бесплатных.

Еще больше интересных новостей вы можете узнать в нашем новостном канале в Телеграм.

3 способа, которыми злоумышленник может взломать телефон без ведома жертв

Мы везде носим с собой наши мобильные телефоны, которые хранят личную информацию своих владельцев. Если эти данные попадут в чужие руки, это может иметь катастрофические последствия для нас. Хакеры и мошенники, как известно, используют фишинг для кражи личной информации. Они могут использовать эти данные, включая имена пользователей, пароли, номера социального страхования, PIN-коды и информацию о банковском счете, для кражи личных данных, кражи денег, шантажа, мошенничества и т. д.

Злоумышленники придумали уникальные способы мониторинга мобильных телефонов. Часто они используют уязвимости в операционной системе телефона, чтобы взломать его. Тем не менее, весьма часто они используют социальную инженерию, чтобы обмануть ничего не подозревающих людей при загрузке вредоносного программного обеспечения на свои мобильные телефоны. Вот три популярных способа взломать ваш телефон без вашего ведома:

Что может контролировать хакер?

Журнал звонков, список контактов и текстовые сообщения.

Приложение регистрирует все входящие, исходящие и пропущенные звонки с указанием времени и даты каждого звонка. В дополнение к этому, приложение следит за списком контактов на устройстве. Кроме того, приложение отслеживает сообщения, отправляемые с помощью текстовых сообщений и приложений для обмена мгновенными сообщениями, таких как Facebook Messenger, Instagram Direct Messages, Skype, WhatsApp и других. Приложение также записывает данные отправителя и получателя каждого текстового сообщения. Так что, если на устройстве оно установлено, злоумышленник может отслеживать, с кем вы разговариваете, используя ваш телефон.

Xnspy также предлагает кейлоггер — функцию, которая отслеживает нажатия клавиш на устройстве. Преступник может использовать его для мониторинга паролей и имен пользователей.

Кроме того, Xnspy отслеживает мультимедийные файлы на ваших мобильных телефонах. Приложение загружает фотографии и видео, сохраненные на вашем устройстве, на сервер Xnspy. Можно просмотреть эти файлы в учетной записи Xnspy. Кроме того, можно также загрузить эти файлы для просмотра в более позднее время.

Интернет активность. Шпионское приложение, такое как Xnspy, может отслеживать электронную почту, историю браузера и веб-страницы, добавленные в закладки. Приложение записывает содержимое электронной почты, в том числе сведения об отправителе и получателе. Когда дело доходит до истории браузера, приложение отслеживает URL-адрес веб-страницы и частоту посещений веб-сайта.

Отслеживание местоположения. Xnspy записывает предыдущее местоположение и предоставляет актуальное местоположение мобильного телефона. Таким образом, сталкер может контролировать, где вы были в течение дня. В дополнение к этому, функция геозоны позволяет разработчикам устанавливать виртуальные границы. Если пользователь устройства вводит или покидает эти границы, приложение отправляет уведомление учетной записи.

Приложение также записывает сети Wi-Fi. Запись телефонных разговоров и прослушивание среды. Хакер может записывать телефонные звонки, отправляя команды из учетной записи Xnspy. Более того, он может использовать приложение для прослушивания окружения телефона, когда он находится в режиме ожидания. Приложение загружает аудиофайлы в учетную запись Xnspy, с помощью которой хакер может загружать и прослушивать целые разговоры.

Дистанционное управление. Злоумышленник может управлять устройством с ноутбука или компьютера, используя учетную запись Xnspy. Удаленные функции приложения позволяют хакеру стереть данные, заблокировать телефон и просмотреть активность приложения. Хакер также может отправлять удаленные команды, чтобы сделать снимки экрана мобильного телефона.

Следовательно, злоумышленник всегда знает о ваших действиях. Как можно установить его на свой телефон? Приложение совместимо с новейшими операционными системами iOS и Android, хакер может загрузить его как на телефоны, так и на планшеты. Чтобы скачать приложение, хакер может отправить ссылку по электронной почте. Если хакер имеет доступ к паролю вашего устройства, он может легко установить приложение на телефон Android. Однако для установки приложения на iPhone хакеру требуются только учетные данные iCloud (Apple ID и пароль). С приложением, установленным на телефоне, хакер может получить доступ к вашему мобильному телефону и записывать данные удаленно.

Убедитесь, что у вас 2fa активирован на вашем iPhone.

Как удалить приложение?

Чтобы определить, установлено ли на вашем телефоне какое-либо шпионское приложение, такое как Xnspy, вы можете заметить следующие признаки: Аккумулятор устройства быстро разряжается. Использование данных устройства является высоким. Некоторые приложения на телефоне больше не открываются. Устройство блокируется само по себе. Поскольку приложение работает в скрытом режиме, возможно, вы не сможете просмотреть приложение в списке приложений на устройстве. Таким образом, чтобы удалить приложение, вы должны сбросить настройки телефона.

Советы, которые помогут вам предотвратить взлом телефона

Вот несколько советов, которые вы можете использовать для предотвращения взлома телефона:

Вывод

Хакеры нашли гениальные способы удаленного мониторинга устройств. Более того, такие приложения, как Xnspy, позволяют хакеру отслеживать всю активность на устройстве. Они могут использовать личную информацию или мошенничества и мошенничества. Следовательно, вы должны убедиться, что ваше устройство защищено от хакеров.