Как установить wildcard сертификат

Настройка Let’s Encrypt wildcard-сертификатов в CentOS 7 с валидацией через CloudFlare API

Как и многие, я давно ждал возможности получения wildcard-сертификатов от Let’s Encrypt. И вот момент настал, а мануала на Хабре так и нет. Ну что ж, попробуем исправить это.

Это наиболее упрощенный мануал по настройке wildcard-сертификатов от Let’s Encrypt.

Вместо CloudFlare можете использовать другой сервис, т.к. плагины есть в репозитории EPEL.

Установка certbot и плагинов

Нам нет смысла ставить последнюю версию certbot с github, т.к. нужный нам функционал появился еще в версии 0.22.

Для установки certbot и его плагинов нужно подключить репозиторий EPEL.

После чего запустить установку certbot.

И затем установить CloudFlare плагин для certbot.

Если вы используете другой сервис, найдите его плагин при помощи yum, например для digitalocean yum list *digitalocean*

Запустите certbot один раз для создания конфигов.

Настройка CloudFlare API

Для того, чтобы certbot мог автоматом продливать wildcard-сертификаты, нужно указать логин аккаунта CloudFlare и его API Key в конфиге.

Создаем файл cloudflareapi.cfg в директории /etc/letsencrypt при помощи редактора (например nano):

И пишем в нём следующее:

АХТУНГ! Данный способ хранения API Key небезопасен, но т.к. вы используете Let’s Encrypt вам должно быть все равно.

По крайней мере, можете прописать sudo chmod 600 /etc/letsencrypt/cloudflareapi.cfg для ограничения доступа на чтение.

Создание сертификата

В отличии от других способов валидации, здесь сертификат создается легко и быстро. Вместо example.org укажите свой домен.

При первом запуске certbot может запросить у вас email-адрес для доставки уведомлений, согласиться с ToS (выбрать A) и одобрить получение спама (выбрать N).

Нужный вам сертификат fullchain.pem будет находится в директории /etc/letsencrypt/live/example.org.

Настройка веб-сервера

Я не буду здесь описывать настройку веб-сервера, т.к. мой кусок конфига вряд ли подойдет вам.

Вы сами должны найти настройку SSL для вашей версии веб-сервера и CMS.

Продление сертификата

Все созданные сертификаты продливаются при помощи certbot.

Собственно, открываем /etc/crontab.

И добавляем строчку.

Которая означает, что каждый вторник в 4 часа проверять актуальность сертификатов через certbot.

Так же, сюда следует добавить рестарт веб-сервера, который будет использовать данный сертификат, например nginx:

Заключение

Настройка простая, но забыть её довольно легко. Поэтому сохраняйте в закладки.

Данный мануал предназначен в первую очередь для энтузиастов под свой сервер или под небольшие проекты, поэтому здесь нет особого внимания к безопасности или дополнительным настройкам.

Что такое Wildcard SSL от Jelastic и как он поможет сэкономить?

Не так давно REG.RU представил пользователям облачные сервисы на базе хостинг-платформы Jelastic. Несмотря на то, что пользоваться ей достаточно просто, к специалистам техподдержки REG.RU часто обращаются с уточняющими вопросами по поводу работы с платформой Jelastic PaaS. В Сети на текущий момент очень мало подробных инструкций на русском языке, поэтому иногда мы будем рассказывать в блоге REG.RU о том, что больше всего интересует наших клиентов.

А теперь переходим непосредственно к теме поста.

Что такое Wildcard SSL?

Wildcard SSL – это универсальный SSL-сертификат, который позволяет направить сразу несколько хостов с одного доменного имени на один сервер. Это позволяет избавиться от необходимости покупать индивидуальные SSL-сертификаты для каждого из своих поддоменов. Именно поэтому Wildcard SSL является идеальным решением для сайтов крупных организаций и коммерческих интернет-проектов.

Плюсы Wildcard SSL

• Стоимость. Покупка Wildcard SSL-сертификата позволит пользователю сохранить кругленькую сумму, избавив от необходимости приобретать несколько традиционных сертификатов.

• Экономия времени. Больше не придется тратить время, настраивая сразу 20 различных индивидуальных SSL-сертификатов, и делать это каждый раз, когда наступает время их обновления. Установить и в дальнейшем поддерживать нужно будет только один SSL-сертификат.

Wildcard SSL-сертификат – это:

• Удобное управление. Процесс настройки SSL-сертификата максимально упрощен и не требует каких-либо специальных знаний – все делается в несколько кликов.

• Быстрая проверка. Благодаря Wildcard SSL, сайт будет проверен и запломбирован так быстро, как это возможно.

• Общепринятый стандарт шифрования данных. Несмотря на удобство использования и низкую цену жертвовать безопасностью не придется. Посетители веб-сайта всегда будут чувствовать себя максимально защищенными.

Как подключить Wildcard SSL?

1. Зарегистрируйтесь на сайте REG.RU по адресу: https://app.jelastic.regruhosting.ru/ или войдите в уже существующую учетную запись Jelastic;

2. Затем на панели управления Jelastic нажмите «Создать окружение»:

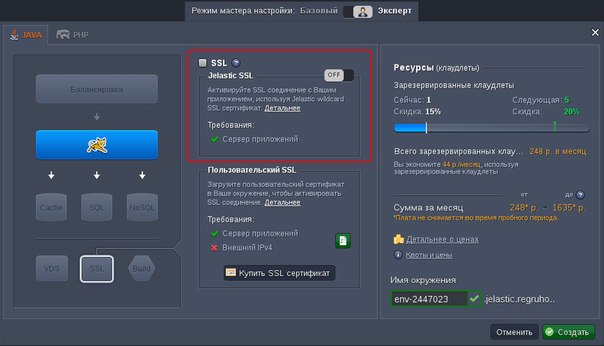

3. Войдите в «Режим мастера настройки» и выберите ваш сервер приложений (например, Tomcat 7);

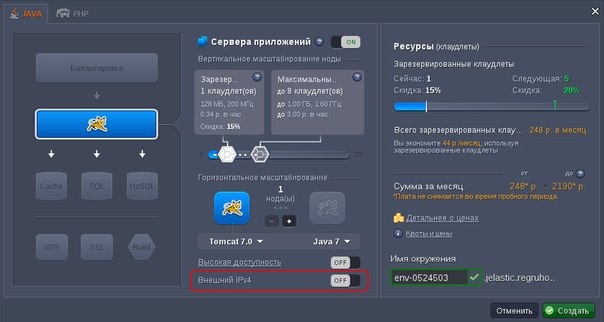

4. Нажмите на кнопку «SSL» и переключитесь на «Jelastic SSL» (другое название Wildcard SSL);

5. Введите название вашего окружения и нажмите кнопку «Создать».

Это все, что нужно сделать!

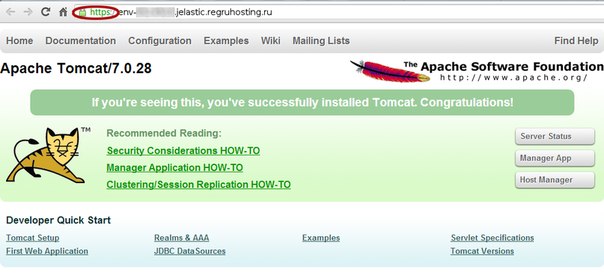

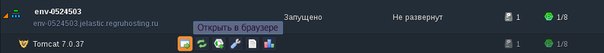

В следующий раз, когда вы нажмете кнопку «Открыть в браузере», вы увидите, что связь с окружением теперь происходит через HTTPS.

Примечание:

• Wildcard SSL доступен только для сайтов на *.jelastic.regruhosting.ru, не для пользовательских URL;

• Wildcard SSL будет отключен при включении IPv4 для любого узла вашего окружения:

Wildcard SSL от Jelastic поможет сэкономить время и деньги, потраченные на защиту каждого из поддоменов.

Как установить wildcard сертификат

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами произвели настройку сети в CentOS 7.4. В сегодняшней публикации я разберу ситуацию, когда вам необходимо выпустить на вашем Windows центре сертификации, сертификат вида Wildcard. Мы поговорим, где применяется такой сертификат. Думаю, что данная информация найдет своего читателя.

Что такое Wildcard сертификат

Очень часто я встречал использование Wildcard сертификата на разных сайтах, развернутых на IIS, в системах внутреннего документооборота.

Как выпустить Wildcard SSL сертификат в Active Directory

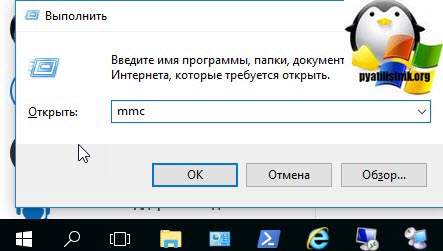

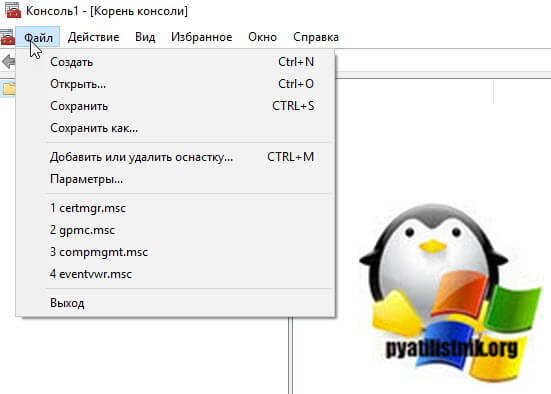

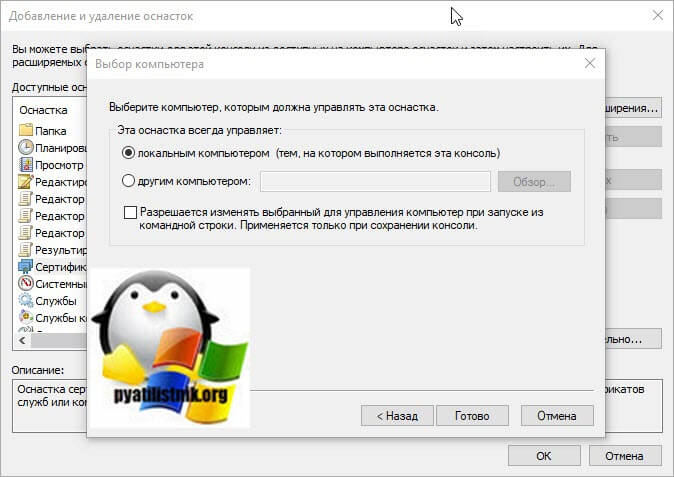

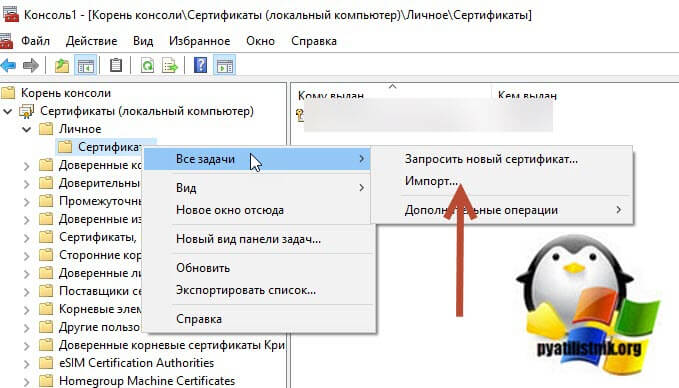

И так у вас есть развернутый домен Active Directory, внутри домена есть инфраструктура по выпуску сертификатов, через Windows роль «Центр Сертификации». Поступила задача выпустить для вашего домена Wildcard SSL сертификат, чтобы использовать его на разных проектах предприятия. Что вы делаете, открываете окно «Выполнить» и пишите там слово mmc.

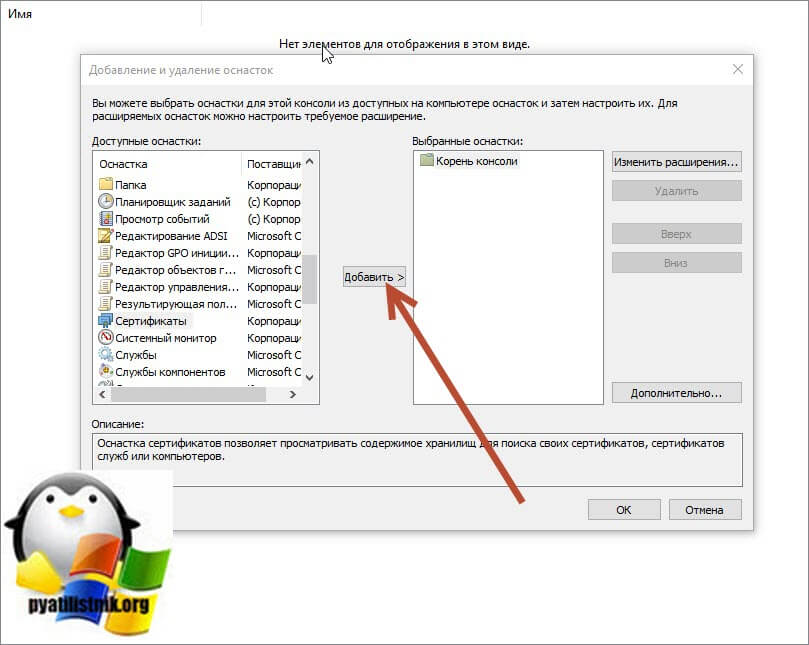

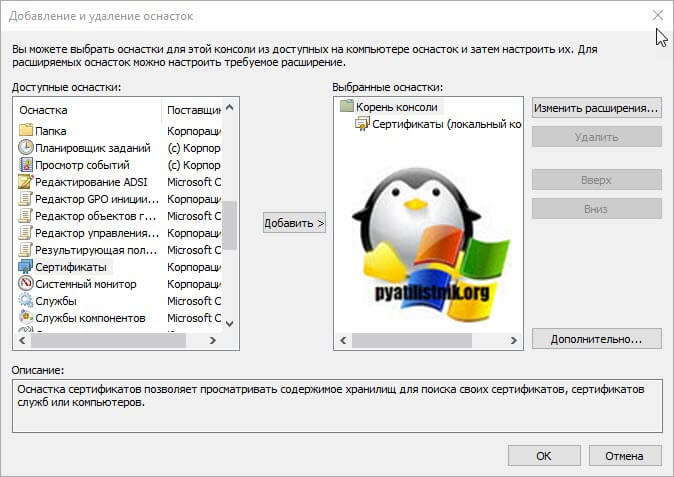

Находим в левом разделе «Доступные оснастки» запись «Сертификаты» и нажимаем «Добавить«.

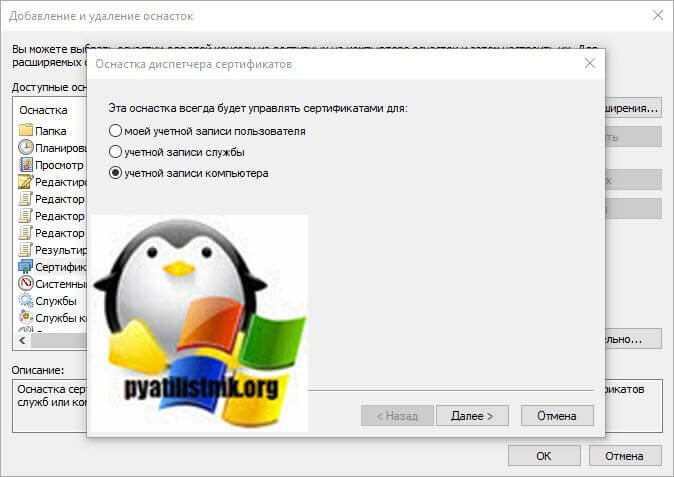

Выбираем пункт «Учетной записи компьютера» и нажимаем далее.

Оставляем, эта оснастка управляет «Локальным компьютером» и нажимаем готово.

Видим, что в корень консоли был добавлен пункт «Сертификаты», нажимаем «Ok».

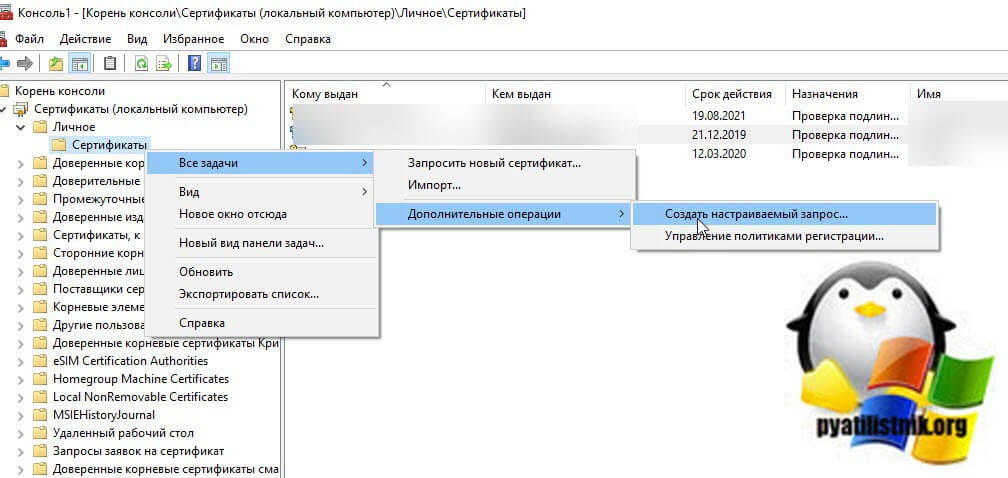

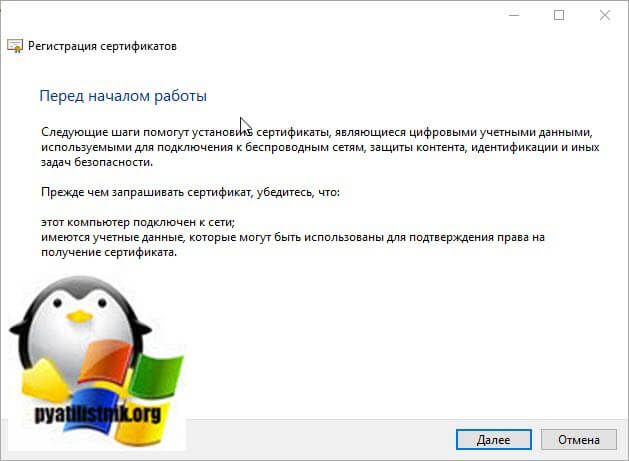

У вас откроется мастер регистрации сертификатов, на первом экране просто нажимаем «Далее«.

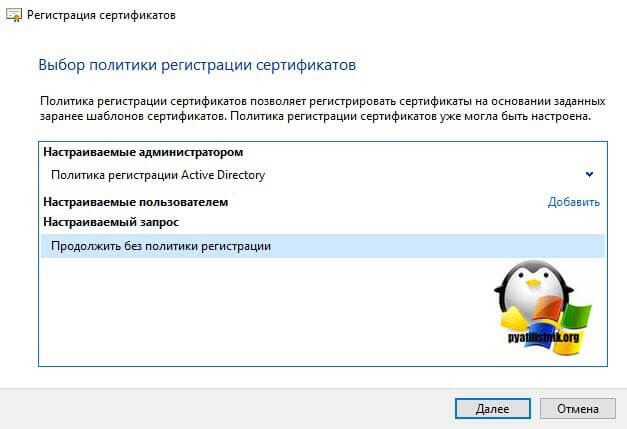

В выборе политики регистрации сертификатов выбираем пункт «Продолжить без политики регистрации (roceed without enrolment Policy)».

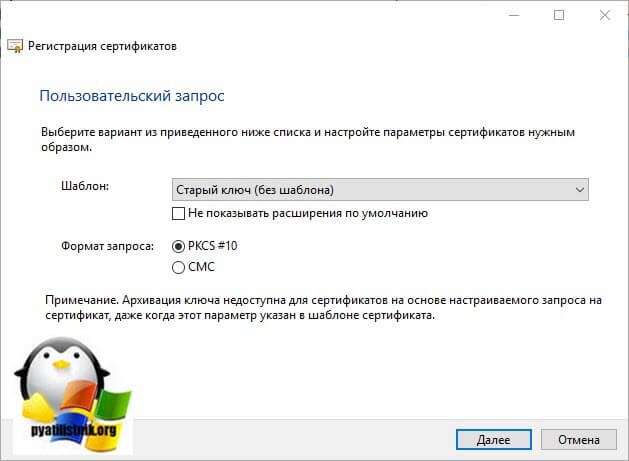

В шаблоне выставляем «Старый ключ (без шаблона)«, формат записи «PKCS#10» и нажимаем далее.

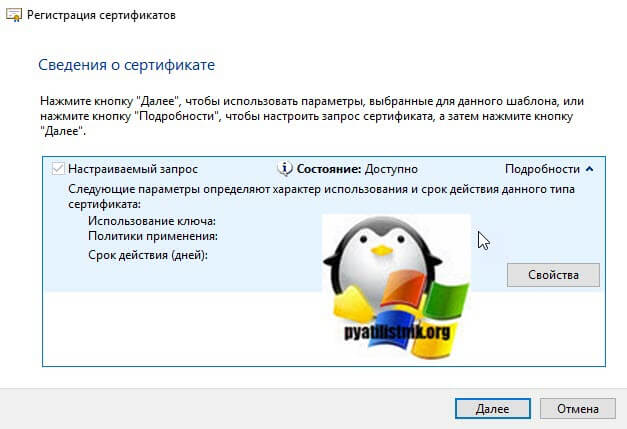

Раскрываем подробности и щелкаем по кнопке «Свойства«.

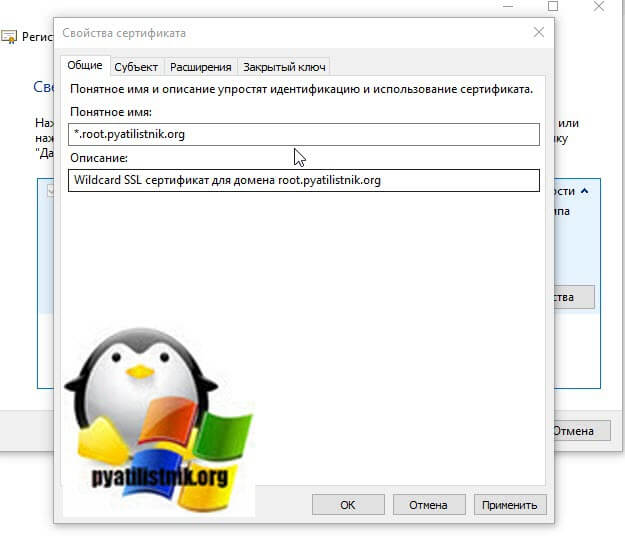

У вас откроется дополнительная форма со свойствами запрашиваемого сертификата. В понятном имени задаем, как будет вам удобно идентифицировать ваш сертификат, я подпишу его *.root.pyatilistnik.org, в описании можете задать Wildcard SSL сертификат для домена root.pyatilistnik.org.

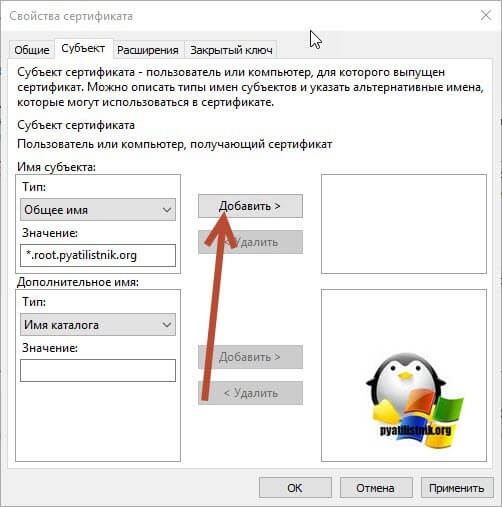

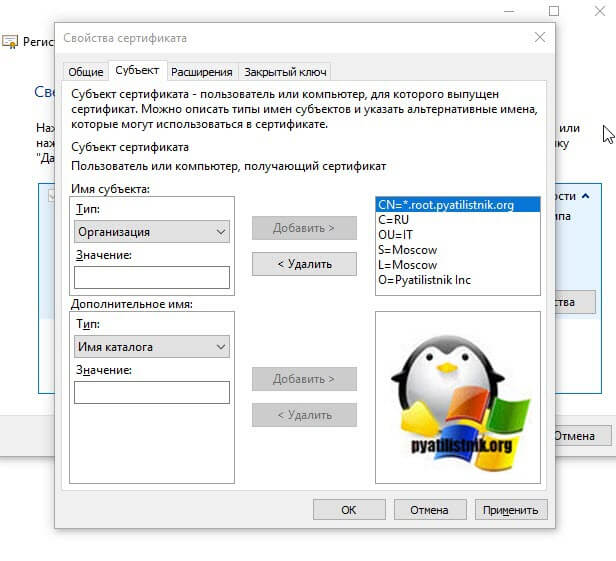

Переходим на вкладку «Субъект», это самое важное в настройке Wildcard сертификата. Тут задается с какими доменными именами будет работать SSL, его поля. Задаваемые поля:

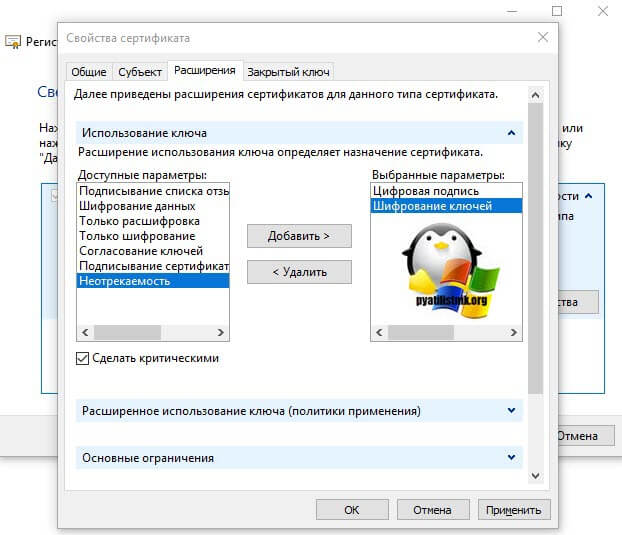

Переходим на вкладку «Расширения (Extensions)», тут мы зададим под, что мы будем использовать ваш Wildcard SSL сертификат, так называемые OID (Оиды). Раскрываем пункт «Использование ключа», из левой панели переносим вот такие пункты:

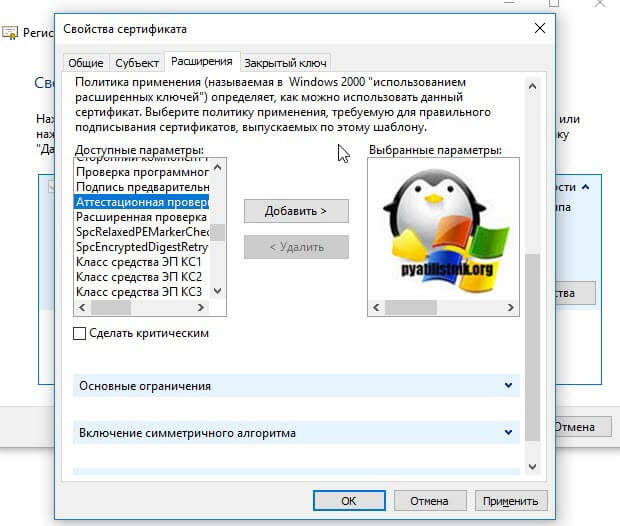

Так же при необходимости можете открыть «Расширенное использование ключа», тут много дополнительных возможностей:

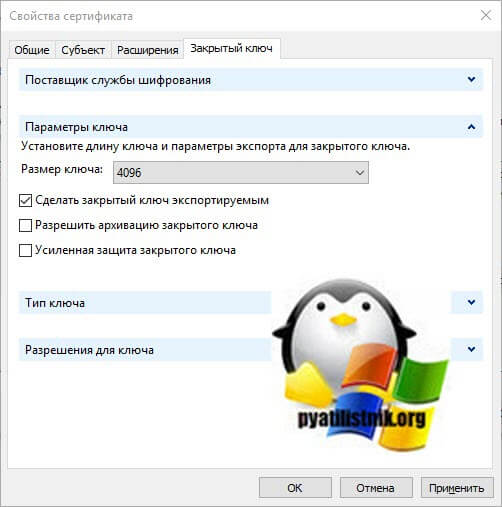

Переходим на вкладку «закрытый ключ (private key)». В разделе «Параметры ключа» выставите его размер, у меня это будет 4096 байт, обязательно поставьте галку «Сделать закрытый ключ экспортируемым (Make private key exportable)«

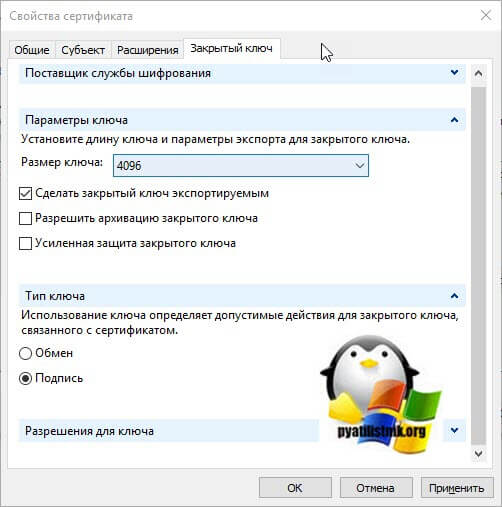

При необходимости вы можете задать тип ключа в вашем Wildcard SSL. Тут будет два варианта:

Достаточно будет оставить значение по умолчанию (Подпись), второй режим часто используют в VPN построениях. Нажимаем «Ok»

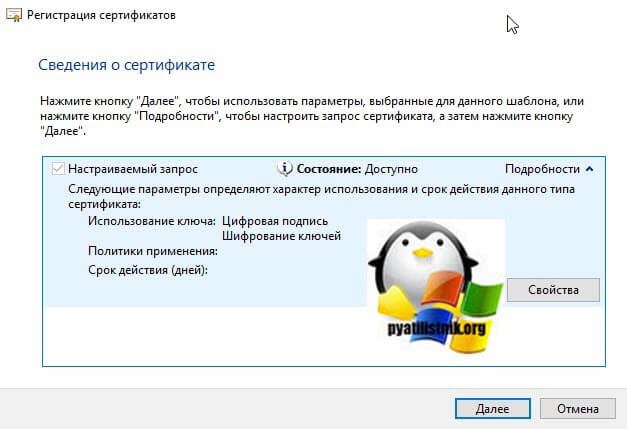

В окне сведения о сертификате нажимаем далее.

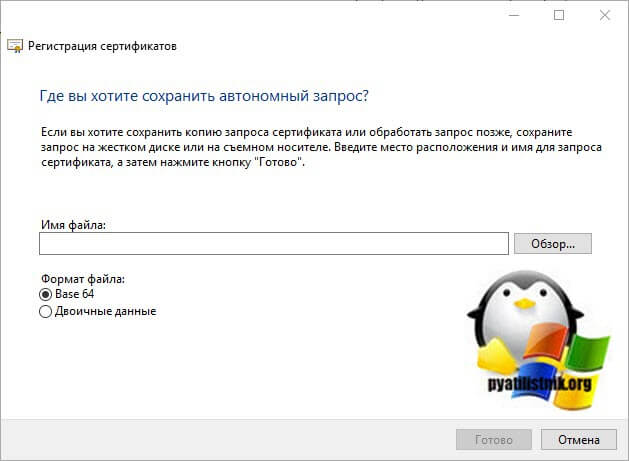

В результате вы получите с вашим CSR запросом. Откройте данный файл с помощью любого текстового редактора и скопируйте его содержимое. Далее вы переходите в веб интерфейс вашего центра сертификации по адресу:

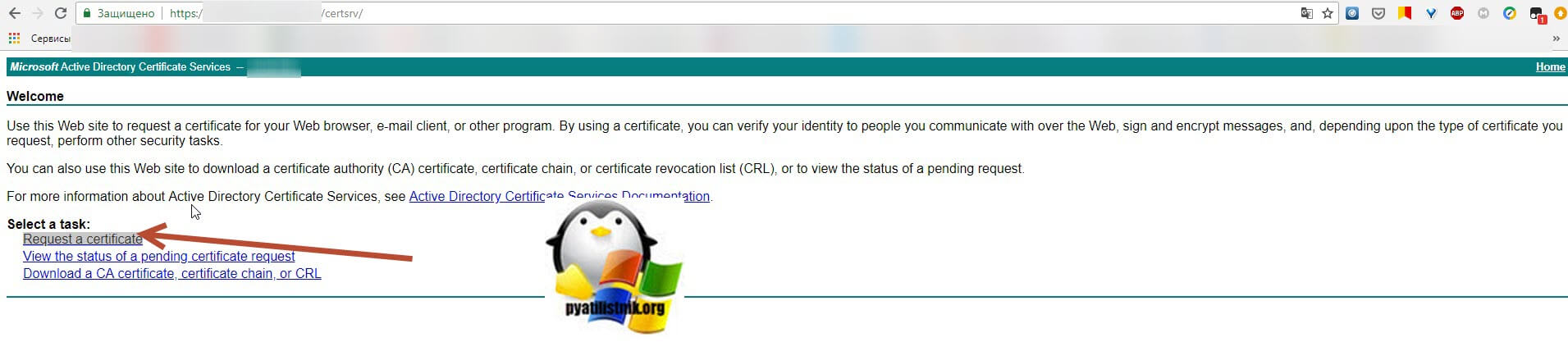

Выбираете пункт » Request a certificate «.

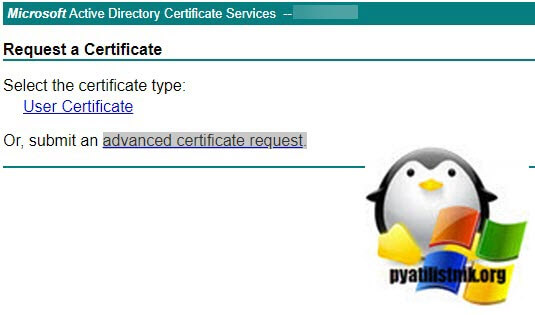

Далее нажимаем «advanced certificate request»

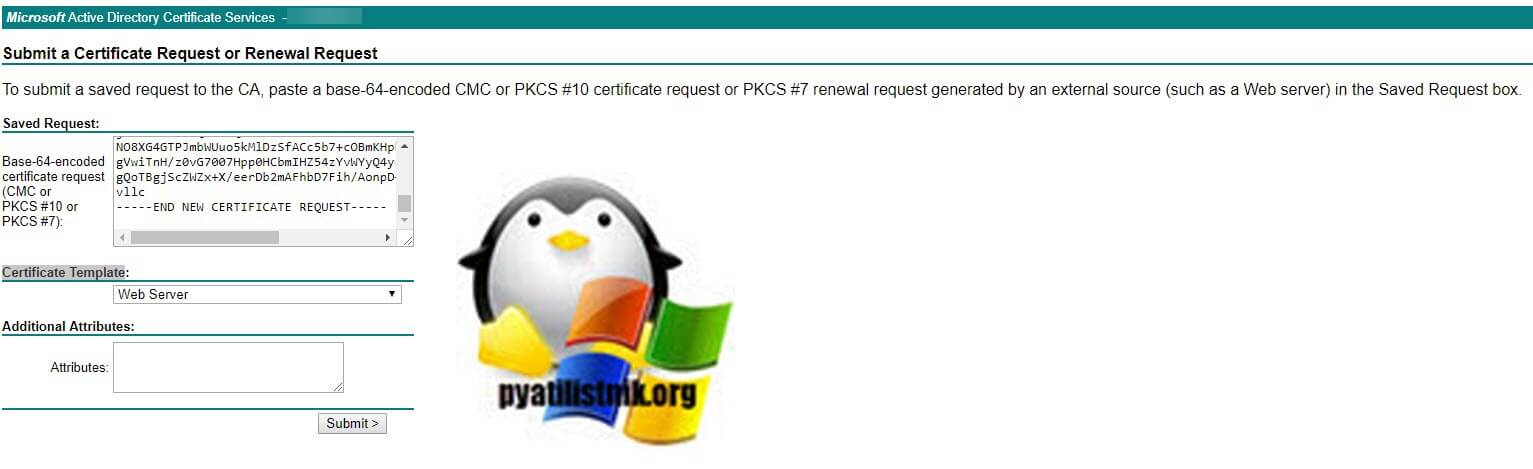

В поле «Base-64-encoded certificate request (CMC or PKCS #10 or PKCS #7):» вставляем ваш CSR запрос, выбираем шаблон в поле «Certificate Template» я выбираю «Web Server». После чего нажимаем «Submit».

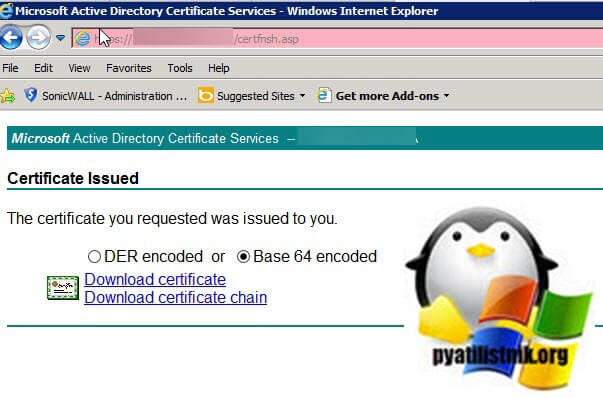

Скачиваем ваши сертификат, это пункт «Download certificate», так же можете скачать цепочку в формате p7b, если нужно чтобы еще были корневые сертификаты.

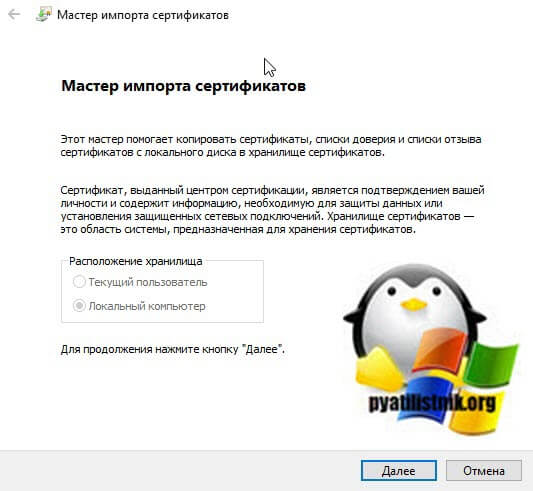

В мастере импорта просто нажимаем далее

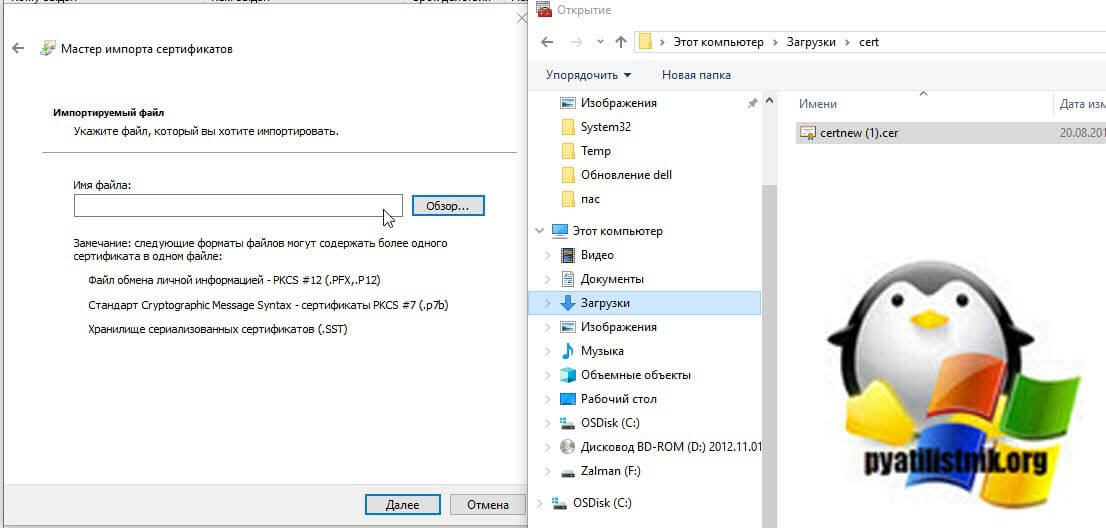

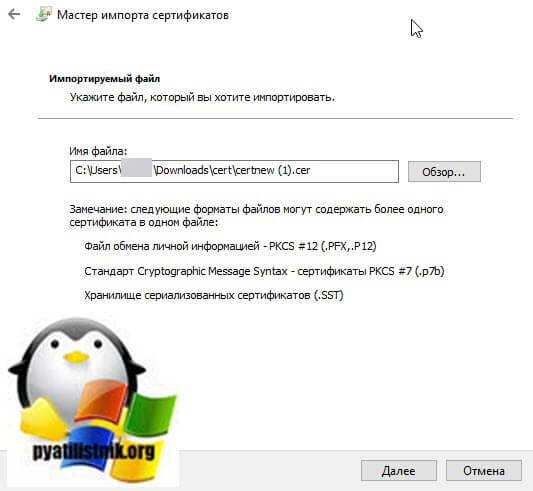

Через кнопку «Обзор» укажите ваш сертификат в формате cer.

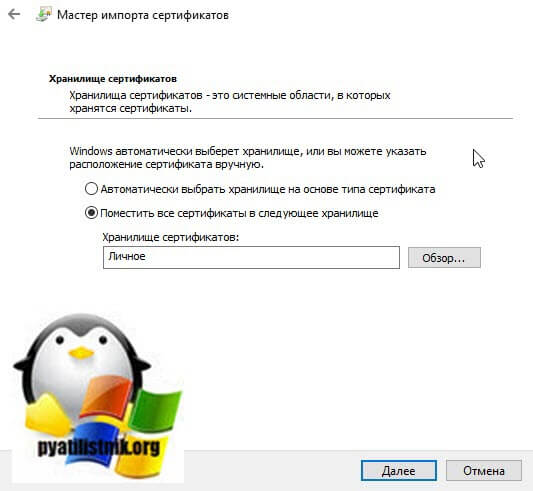

Помещаем его в личное

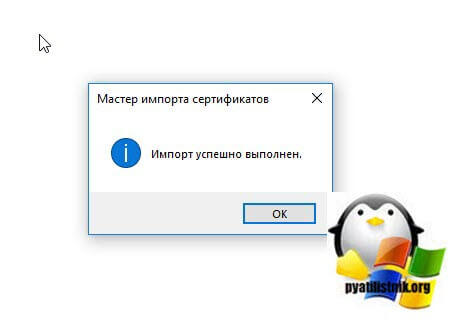

В итоге вы увидите, что импорт успешно выполнен.

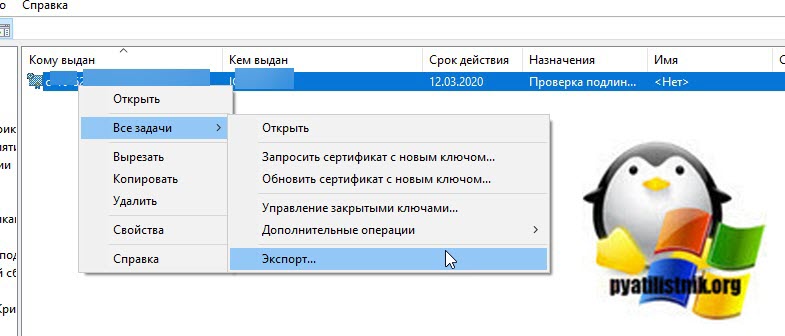

Далее у вас появится ваш сертификат, щелкаем по нему правым кликом и экспортируем его. Ставим, что будем экспортировать, для этого выставите галку «да, экспортировать закрытый ключ«. На выходе вы получите pfx архив со всеми ключами, который потом можно использовать.

очень легко без установки вы можете просматривать состав вашего pfx архива в keytool или KeyStore Explore

Настройка Let’s Encrypt wildcard-сертификатов в CentOS 7 с валидацией через CloudFlare API

Как и многие, я давно ждал возможности получения wildcard-сертификатов от Let’s Encrypt. И вот момент настал, а мануала на Хабре так и нет. Ну что ж, попробуем исправить это.

Это наиболее упрощенный мануал по настройке wildcard-сертификатов от Let’s Encrypt.

Вместо CloudFlare можете использовать другой сервис, т.к. плагины есть в репозитории EPEL.

Установка certbot и плагинов

Нам нет смысла ставить последнюю версию certbot с github, т.к. нужный нам функционал появился еще в версии 0.22.

Для установки certbot и его плагинов нужно подключить репозиторий EPEL.

После чего запустить установку certbot.

И затем установить CloudFlare плагин для certbot.

Если вы используете другой сервис, найдите его плагин при помощи yum, например для digitalocean yum list *digitalocean*

Запустите certbot один раз для создания конфигов.

Настройка CloudFlare API

Для того, чтобы certbot мог автоматом продливать wildcard-сертификаты, нужно указать логин аккаунта CloudFlare и его API Key в конфиге.

Создаем файл cloudflareapi.cfg в директории /etc/letsencrypt при помощи редактора (например nano):

И пишем в нём следующее:

АХТУНГ! Данный способ хранения API Key небезопасен, но т.к. вы используете Let’s Encrypt вам должно быть все равно.

По крайней мере, можете прописать sudo chmod 600 /etc/letsencrypt/cloudflareapi.cfg для ограничения доступа на чтение.

Создание сертификата

В отличии от других способов валидации, здесь сертификат создается легко и быстро. Вместо example.org укажите свой домен.

При первом запуске certbot может запросить у вас email-адрес для доставки уведомлений, согласиться с ToS (выбрать A) и одобрить получение спама (выбрать N).

Нужный вам сертификат fullchain.pem будет находится в директории /etc/letsencrypt/live/example.org.

Настройка веб-сервера

Я не буду здесь описывать настройку веб-сервера, т.к. мой кусок конфига вряд ли подойдет вам.

Вы сами должны найти настройку SSL для вашей версии веб-сервера и CMS.

Продление сертификата

Все созданные сертификаты продливаются при помощи certbot.

Собственно, открываем /etc/crontab.

И добавляем строчку.

Которая означает, что каждый вторник в 4 часа проверять актуальность сертификатов через certbot.

Так же, сюда следует добавить рестарт веб-сервера, который будет использовать данный сертификат, например nginx:

Заключение

Настройка простая, но забыть её довольно легко. Поэтому сохраняйте в закладки.

Данный мануал предназначен в первую очередь для энтузиастов под свой сервер или под небольшие проекты, поэтому здесь нет особого внимания к безопасности или дополнительным настройкам.

Let’s Encrypt начал выдавать wildcard сертификаты

Let’s Encrypt перешагнул важную веху — с 14 марта каждый может получить бесплатный SSL/TLS сертификат вида *.example.com. Пример установленного сертификата:

Вчера Let’s Encrypt официально объявил о запуске ACMEv2 (Automated Certificate Management Environment), который наконец позволяет получить wildcard сертификат. Изначально планировалось начать их выдачу в январе, однако запуск перенесли из-за обнаруженных проблем.

Получение wildcard сертификата сейчас возможно только через DNS challenge, где необходимо временно создать TXT запись вида _acme-challenge.example.com с определенным значением.

Официальный клиент Certbot и некоторые другие клиенты для автоматического обновления сертификатов уже поддерживают staging ACMEv2, версии для production на подходе. И чтобы автоматически пройти DNS challenge уже есть несколько специальных Certbot плагинов. Разумеется, скоро их будет еще больше, в том числе и для сторонних клиентов.

В качестве простейшего примера я вручную получил сертификат на домен, которым владею — baur.im, через браузерный клиент https://www.sslforfree.com. Если я хочу использовать один и тот же сертификат как для суб-доменов, так и для самого домена, то это надо указать явно: baur.im *.baur.im (картинки кликабельны):

Пройдя дальше, предлагается пройти два DNS challenge.

Добавляем обе запрашиваемые TXT записи на суб-домен _acme-challenge.baur.im

И можно скачивать сертификат, который будет действовать 3 месяца.