Безопасность платежей угроза что делать

[Вопросы] Угроза безопасности платежей, как её устранить

|

avatar.png (163.01 KB, Downloads: 0)

2021-05-11 20:48:07 Upload

В R9A всё равно NFC нет)

IMG_20210512_113350.jpg (60.41 KB, Downloads: 1)

2021-05-12 16:38:06 Upload

Xiaomi Comm APP

Получайте новости о Mi продукции и MIUI

Рекомендации

* Рекомендуется загружать изображения для обложки с разрешением 720*312

Изменения необратимы после отправки

Cookies Preference Center

We use cookies on this website. To learn in detail about how we use cookies, please read our full Cookies Notice. To reject all non-essential cookies simply click «Save and Close» below. To accept or reject cookies by category please simply click on the tabs to the left. You can revisit and change your settings at any time. read more

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services such as setting your privacy preferences, logging in or filling in formsYou can set your browser to block or alert you about these cookies, but some parts of thesite will not then work. These cookies do not store any personally identifiable information.

В смартфонах Android найдена опасная функция. Ее стоит отключить

Если вы хоть раз совершали платежи в интернете, используя для этого свой смартфон, наверняка вы знаете, что данные ваших платежных карт можно сохранять с помощью функции автозаполнения от Google, который гарантирует нам, что все данные надежно зашифрованы и хранятся на безопасных серверах.

С одной стороны, это очень удобно. Не нужно каждый раз вводить номер карты при покупке. С другой стороны, есть риск, что в любой момент ваши платежные данные также окажутся в руках злоумышленников и такие прецеденты уже случались.

Доверять ли свои «кровные» сторонним сайтам или нет, безусловно, каждый решит для себя сам. Наша задача — рассказать как можно запретить сохранять и передавать такую платежную информацию сторонним сайтам.

Как отключить функцию автосохранения в браузере

Запустите браузер Google Chrome на своем смартфоне и перейдите в меню управления (три точки в верхнем правом углу), откройте пункт «Настройки» → «Способы оплаты». Рядом с пунктом «Сохранять и автоматически подставлять платежные данные» отключите связанный переключатель, чтобы запретить браузеру автоматически подставлять данные ваших карт на страницах сайтов.

Теперь перейдите назад в «Настройки» и откройте пункт «Конфиденциальность и безопасность» → «Доступ к способам оплаты». Этот пункт дает разрешение сайтам проверять наличие сохраненных способов оплаты в вашем телефоне. Поэтому мы также отключаем его.

Как запретить функцию автозаполнения через скрытое меню «Флаги»

Чтобы дополнительно обезопасить платежную информацию, воспользуемся скрытым меню «Флаги» от Google Chrome. Возвращаемся на страницу нашего браузера и вводим в адресной строке значение chrome://flags, чтобы попасть в меню с экспериментальными функциями от Google.

Здесь необходимо найти параметр «Credit card autofill ablation experiment». Чтобы запретить сайтам предлагать нам использовать функцию автозаполнения, переключаем его значение на «Enabled».

Затем находим пункт «Enable offering upload of Autofilled credit cards», который позволяет синхронизировать данные об отключении платежных данных на всех устройствах с данным аккаунтом и также активируем его с помощью встроенного переключателя на «Enabled». Затем нажимаем на кнопку «Relaunch» в нижней правой части экрана, чтобы изменения вступили в силу.

Как включить улучшенную защиту в браузере

Последний пункт, который мы рекомендуем проверить в меню chrome://flags — «Safety Check on Android». Он отвечает за улучшенную защиту сайтов и безопасный просмотр веб-страниц, а также сообщает о раскрытых паролях и других данных в случае их утечки.

У некоторых пользователей функция «Проверка безопасности» уже активирована автоматически после обновления Google Chrome, но по-прежнему является тестовой, поэтому стоит проверить ее наличие и при необходимости включить ее самостоятельно.

Для этого возвращаемся в меню управления браузером Google Chrome и ищем здесь пункт «Проверка безопасности» Если после пункта «Конфиденциальность и безопасность» этот пункт меню отсутствует, его можно включить вручную.

Для этого на вкладке chrome://flags наберите в поиске «Safety» и активируйте параметр «Safety Check on Android», переключив его состояние на «Enabled», а затем перезапустите браузер.

Затем вернитесь в настройки браузера и убедитесь, что пункт «Проверка безопасности» появился в меню. После этого перейдите в пункт «Безопасный просмотр» и активируйте «Улучшенную защиту».

Как отключить синхронизацию платежных данных

Не лишним будет также отключить и синхронизацию в настройках браузера. Для этого снова возвращаемся в настройки и переходим в в пункт «Синхронизация сервисов Google»→ «Настройки синхронизации».

Затем снимаем переключатель с пункта «Синхронизировать все», если он активирован и деактивируем пункт «Кредитные карты и адреса из Google», чтобы отключить синхронизацию платежных данных подключенного аккаунта между различными устройствами.

Заключение

Несмотря на то, что в безопасности платежных операций сегодня заинтересованы все участники банковской системы, ведь банки и платежные системы, помимо всего прочего, рискуют и своей репутацией, поэтому каждый день работают над безопасностью ваших данных. Но какими бы надежными не были современные системы платежей, помните, что безопасность ваших средств находится только в ваших руках.

Напоследок, повторим несколько простых правил личной «гигиены» в сети:

Как безопасно пользоваться Андроидом

Всё, что вы хотели знать о безопасности самой популярной мобильной операционки

Я шесть лет пользовался Айфонами, но в сентябре купил смартфон на Андроиде.

Знакомые предупреждали, что Андроид небезопасный: мол, там вирусы в каждом приложении, а опасность поджидает там, откуда не ждёшь. Я решил разобраться, так ли это, и собрал команду знатоков:

Вот что я от них узнал.

Действительно ли Андроид опасен?

Андроид менее защищен, чем Ай-ос. Эта операционная система позволяет устанавливать приложения из сторонних магазинов, обновления прошивок выходят не у всех производителей, а у пользователей есть прямой доступ к файловой системе.

Как не попасться на удочку хакеров

Но у Андроида много плюсов. Во-первых, приложения работают в так называемой «песочнице» — специальном виртуальном пространстве, где программа работает отдельно, а операционка — отдельно. Во-вторых, система безопасности Андроида основана на правах доступа.

Если соблюдать правила безопасности и следить за тем, что ты пускаешь в свой телефон, телефон на Андроиде не менее защищен, чем Айфон.

Какой телефон на Андроиде сейчас самый незащищенный?

Опаснее всего смартфоны со старым версиями Андроида. Гугл не выпускает обновления безопасности для Андроида старше версии 4.4.4. В пятой и шестой версиях есть усиленные настройки безопасности.

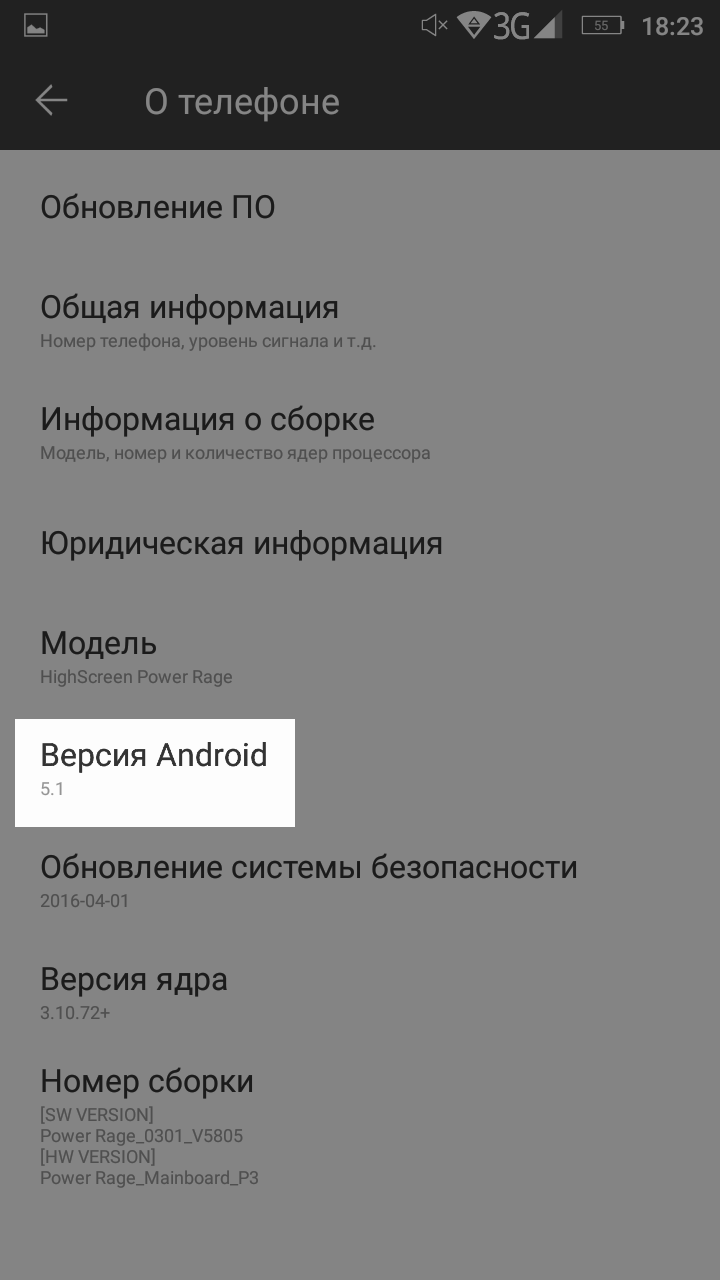

Чтобы посмотреть, на какой версии Андроида работает ваш смартфон, перейдите в → «Настройки» → «О телефоне» → «Версия Андроид»:

Этот телефон более-менее защищен: на нем одна из недавних версий Андроида

Самое главное, чтобы для смартфона часто выходили обновления. Большинство смартфонов на Андроиде обновляются редко. Исключение — устройства, которые выпускает Гугл: «Нексусы» и «Пиксели». Еще есть специальные модели смартфонов с упором на защиту пользовательских данных. Например, линейка Андроид-смартфонов «Блэкберри»: Priv, DTEK50, DTEK60. Часто обновляются «Самсунги» и «Эйч-ти-си», однако старые модели в какой-то момент перестают получать обновления.

Также в группе риска дешевые китайские смартфоны — как правило, они привязаны к собственному магазину приложений — аналогу «Гугл-плея», который не так безопасен. Часто в такие смартфоны устанавливают рекламные и шпионские программы.

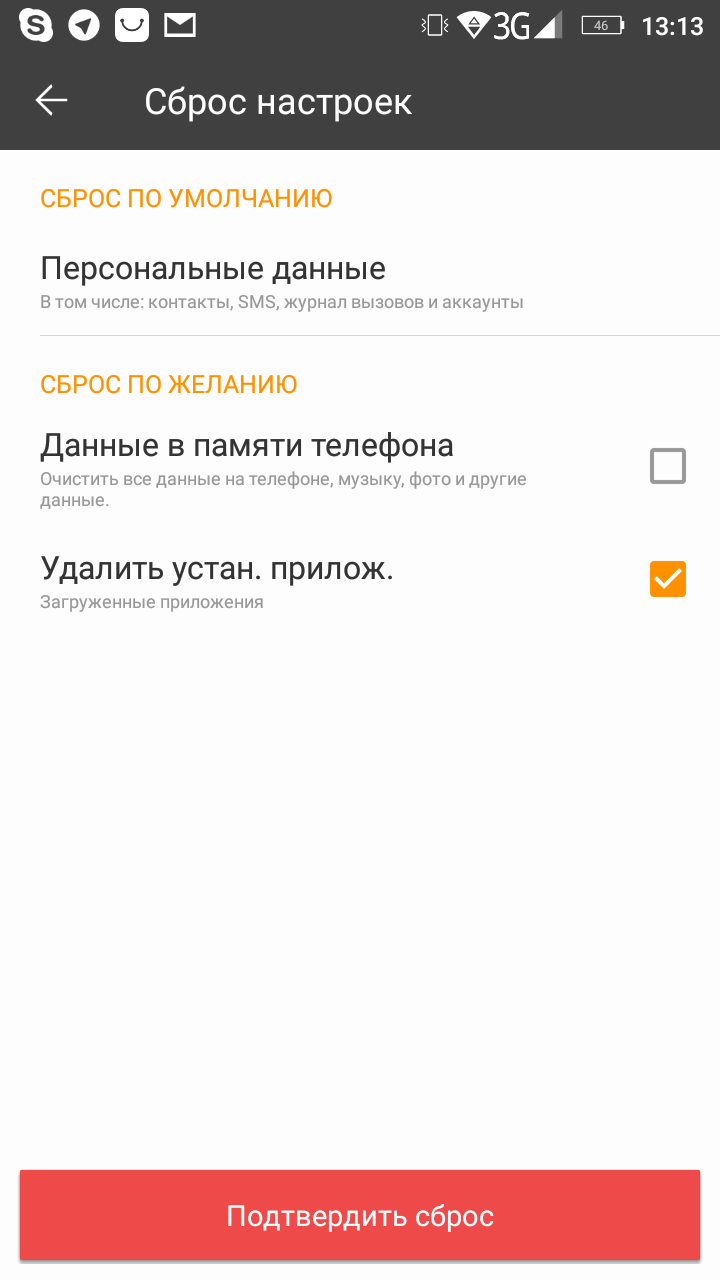

Опасно пользоваться купленными с рук смартфонами, если вы не обнулили их прошивку и не удалили всё наследие предыдущего владельца. Если вы купили телефон с рук, восстановите заводскую прошивку. Если не можете сделать это самостоятельно, обратитесь в сервисный центр, там это сделают за 15 минут.

Чтобы сбросить настройки, перейдите в пункт «Восстановление и сброс» настроек вашего смартфона:

При покупке смартфона с рук стирайте его до основания

Из-за чего чаще всего взламывают телефоны?

Из-за невнимательности пользователя. Он может загрузить вредоносную программу, открыв ссылку в сомнительном письме, перейти по ссылкам из спама и странных сообщений из мессенджеров или попытаться заполучить доступ к свежему приложению и установить его из сомнительных источников.

Как защититься от сетевых хулиганов в общественных местах

Социальная инженерия — самый простой способ атаки на смартфон. Это способ атаки, в котором человек сам отдает мошенникам свои данные: например, сообщает номер карты якобы сотрудникам банка; или вводит логин и пароль от соцсети в сомнительном приложении. Если устанавливать приложения не из «Гугл-плея», вводить данные от соцсетей и банковских приложений на незнакомых сайтах, то Андроид не спасёт, каким бы безопасным он ни был.

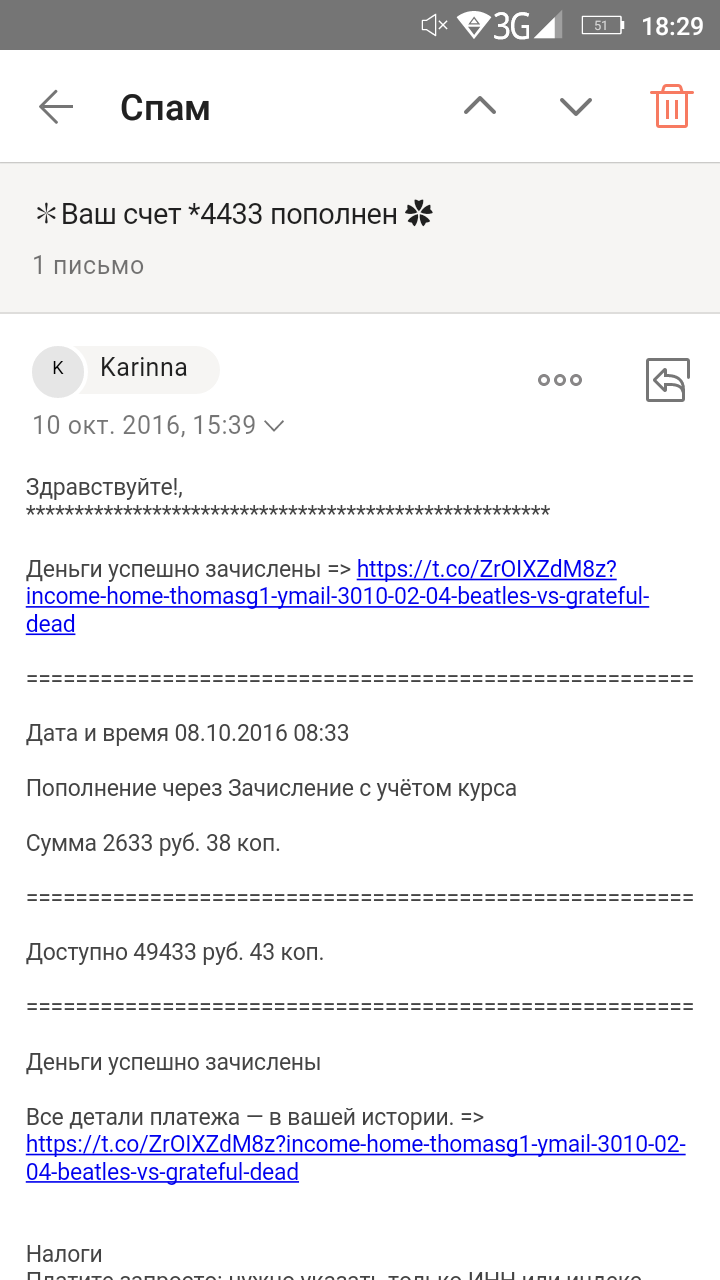

Не открывайте ссылки из сомнительных писем:

Письмо сомнительное, потому что мы никаких платежей не ждали, а ссылка ведет на странный сайт

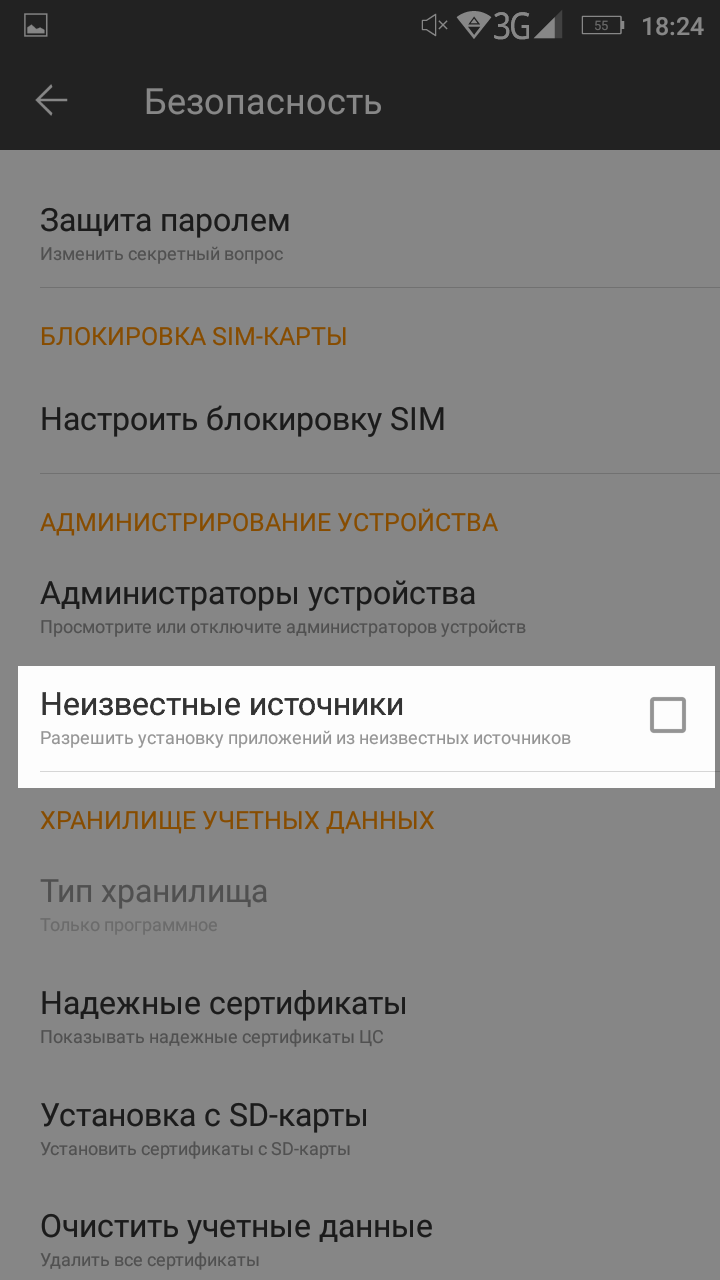

Отключите в настройках безопасности пункт «Разрешить установку приложений из неизвестных источников»:

Теперь приложения можно устанавливать только из официального магазина

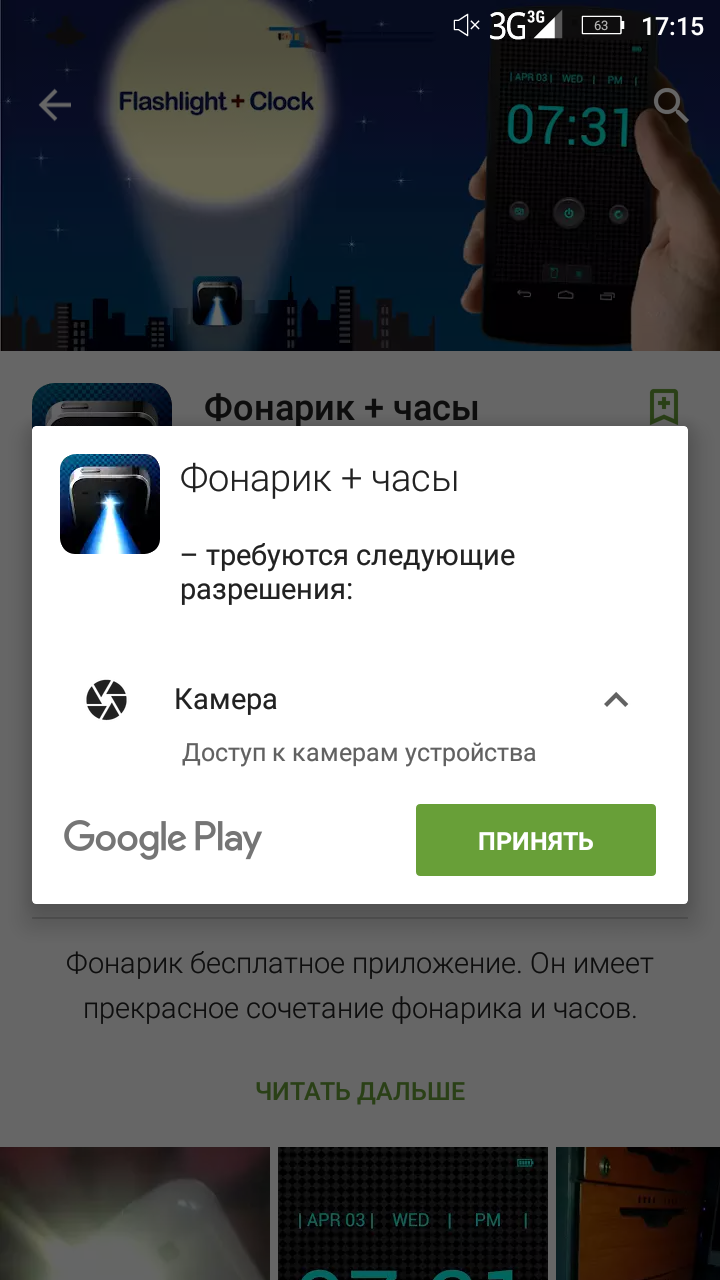

Когда устанавливаете приложение, проверяйте, какие данные оно запрашивает. Например, если фонарику нужен доступ к телефонным звонкам, сообщениям, это повод насторожиться, потому что фонарику для работы нужна только вспышка. Изменить разрешения можно в настройках приложений смартфона:

Фонарику нужен доступ к камере, чтобы включить вспышку. А вот к вашим контактам — не нужен

И, конечно, не сообщайте никому свои личные данные и коды из смс. Остерегайтесь универсальных мессенджеров, приложений типа «Музыка ВК» или «Кто был на вашей странице». Любые неофициальные приложения, которые запрашивают ваши личные данные, могут использовать их против вас.

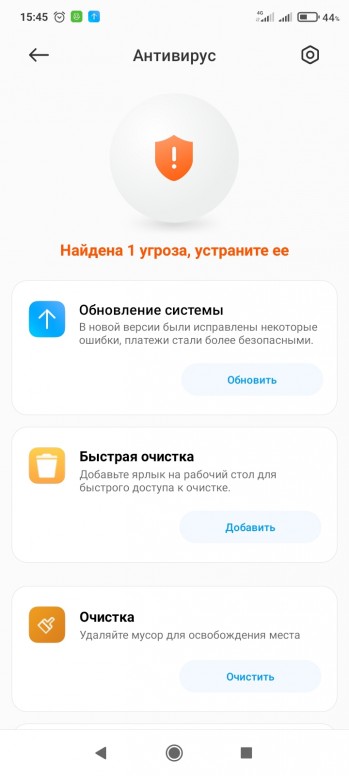

Нужен ли на телефон антивирус?

Антивирусы защищают от некоторых угроз — они проверяют устанавливаемые приложения и флеш-карты. Но телефон «из коробки» со свежей версией Андроида не нуждается в антивирусе — в этом случае антивирус будет просто потреблять ресурсы телефона. Если у вас старый телефон и на него не приходят обновления, то стоит установить антивирус.

Андроид ограничивает возможности приложений, поэтому большинство современных антивирусов бесполезны. Если вы устанавливаете приложения только из «Гугл-плея», то антивирус, скорее всего, не принесет ощутимой пользы: он будет всё время говорить вам, что угроз не обнаружено.

Телефон постоянно предлагает обновиться. Что делать?

Обновления прошивок смартфона исправляют критические уязвимости в безопасности. Старайтесь пользоваться последней версией прошивки. Убедитесь, что обновиться предлагает именно телефон, а не сторонняя программа. Если всё нормально, то обновляйтесь.

Почему не все обновления программ одинаково полезны

Но прежде чем устанавливать новую прошивку, убедитесь, что она работает нормально. Почитайте отзывы в интернете от пользователей, которые уже обновились. Часто бывает так, что в обновлении устраняют одну старую проблему и создают три новых.

Прежде чем обновляться, сохраните все важные данные — если что-то пойдет не так, вы сможете восстановить информацию. Андроид, скорее всего, уже сделал резервную копию ваших контактов, а вот фотографии лучше сохранить отдельно.

Как сохранять данные?

В настройках смартфона есть пункт «Восстановление и сброс». Проверьте, включён ли тумблер «Резервирование данных». Это встроенный в Андроид бэкап — он сохраняет резервные копии данных приложений, паролей от вай-фая, закладок Хрома.

Контакты из адресной книги и почты Гугла, события в «Гугл-календаре», покупки в «Гугл-плее» сохраняются автоматически, если включена синхронизация аккаунта. Это можно проверить в настройках аккаунтов смартфона.

Чтобы сохранить фотографии, пользуйтесь автозагрузкой в приложении «Гугл-фото». Эта программа загружает ваши снимки и видео в облако.

В последних версиях Андроида для смартфонов линейки «Пиксель» есть полный бэкап данных в «Гугл-драйв». Но эти модели в России официально пока не продаются.

Что совершенно точно не стоит делать в интернете с мобильного телефона или планшета?

Не устанавливайте приложения не из «Гугл-плея» или дополнительные надстройки с сомнительных сайтов. Внимательно относитесь к данным учётных записей соцсетей и банковских приложений — убедитесь, что сайт или приложение действительно официальные, а соединение безопасно.

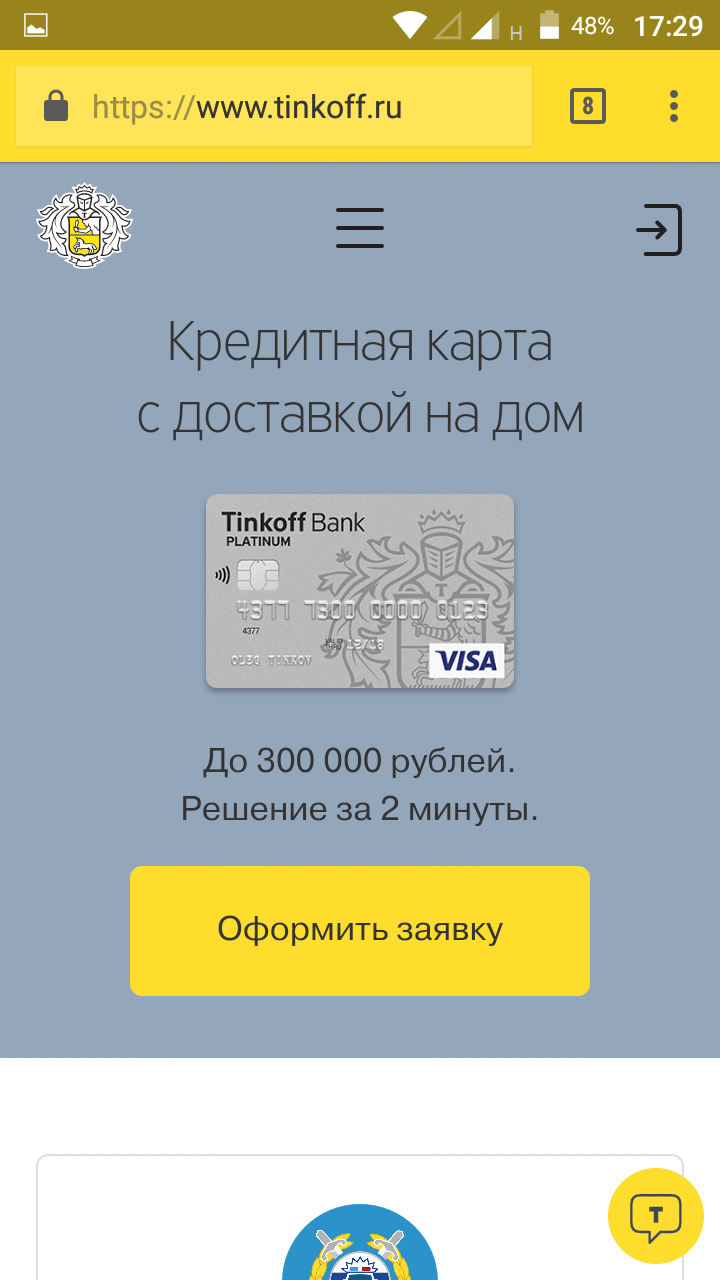

Часто злоумышленники подделывают сайты банков, а пользователи не замечают подвоха.

Чтобы убедиться, что соединение с сайтом безопасно, обратите внимание на иконку с замком слева от адресной строки Хрома:

Будьте осторожны на порносайтах, сайтах с бесплатными играми и сериалами, сайтах с торрентами, онлайновыми казино. На них вам могут предложить установить обновление, почистить телефон, продлить срок службы батареи или что-нибудь еще многообещающее. Чаще всего за всеми этими чудо-программами будут скрываться трояны, вирусы или агенты ботнета. Если что-то устанавливать — то только из официального магазина «Гугл-плей».

Ничего не покупайте и не ведите важную переписку со смартфона, если пользуетесь публичным незапароленным вай-фаем. Не делайте рутинг телефона, если в этом нет крайней необходимости.

Что такое рутинг телефона? Для чего он нужен?

Андроид работает на основе операционной системы «Линукс». В ней есть пользователь root, у которого есть доступ ко всем объектам системы. От него и появилось слово «рутинг».

Рутинг открывает программам доступ к системным файлам и настройкам. Например, с помощью рутинга можно управлять мощностью процессора или снять полную цифровую копию смартфона со всеми приложениями, настройками и пользовательскими данными. Опытные ребята делают рутинг, чтобы содрать до железа все лишние программы, максимально разогнать телефон, открыть в нём скрытые функции или установить альтернативную прошивку. Звучит заманчиво, но рутинг — это опасно.

Неопытный пользователь из-за рутинга может испортить прошивку так, что смартфон больше не будет работать. Телефон с рутингом теряет гарантию и не обновляется производителем. Чтобы сделать рутинг, у вас должны быть очень веские основания и надежный компьютерщик под рукой.

Если на телефон с рутингом попадёт вредоносное приложение, то для его удаления придётся полностью перепрошивать телефон. Вредоносное приложение с рут-доступом сможет рассылать с вашего телефона сообщения на короткие номера и использовать банковские программы без вашего ведома.

Настройки Безопасных платежей

Переключатель включает / выключает Безопасные платежи.

Если переключатель включен, Kaspersky Total Security отслеживает все обращения к веб-сайтам банков или платежных систем и выполняет действие, заданное по умолчанию или настроенное пользователем. По умолчанию в режиме Безопасных платежей Kaspersky Total Security запрашивает подтверждение пользователя на запуск Защищенного браузера.

Если переключатель выключен, Kaspersky Total Security разрешает обращение к веб-сайтам банков или платежных систем с использованием обычного браузера.

По ссылке открывается окно браузера на странице с более подробной информацией о компоненте.

В блоке При первом обращении к сайтам банков или платежных систем вы можете выбрать действие, которое Kaspersky Total Security совершает при первом обращении к сайтам банков и платежных систем.

Если Kaspersky Total Security обнаруживает попытку доступа к указанному сайту, то открывает этот сайт в Защищенном браузере. В обычном браузере, использованном для обращения к сайту, отображается сообщение о запуске Защищенного браузера.

Если Kaspersky Total Security обнаруживает попытку доступа к указанному сайту, то предлагает запустить Защищенный браузер либо открыть сайт при помощи обычного браузера.

Когда вы обращаетесь к указанному сайту, Kaspersky Total Security не использует Защищенный браузер. Сайт открывается в обычном браузере.

Блок Дополнительно позволяет настроить дополнительные настройки работы Безопасных платежей.

В раскрывающемся списке можно выбрать браузер, в котором Kaspersky Total Security будет открывать сайты банков или платежных систем, выбранные из окна Безопасные платежи.

Безопасные платежи доступны при работе с браузерами Microsoft Internet Explorer, Microsoft Edge на базе Chromium, Mozilla Firefox, Google Chrome и Яндекс.Браузер.

По умолчанию Безопасные платежи используют браузер, установленный в операционной системе в качестве браузера по умолчанию.

По ссылке на рабочем столе создается ярлык для запуска Безопасных платежей. Ярлык позволяет открыть окно со списком сайтов банков или платежных систем, при обращении к которым используется Защищенный браузер.

Используйте эти параметры в следующих задачах

Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз

В данной статье представлена базовая модель угроз информационной безопасности банковских безналичных переводов, осуществляемых через платежную систему Банка России.

Угрозы, представленные здесь, справедливы практически для любого банка в Российской Федерации, а также для любых других организаций, использующих для осуществления расчетов толстые клиенты с криптографическим подтверждением платежей.

Настоящая модель угроз предназначена для обеспечения практической безопасности и формирования внутренней документации банков в соответствии с требованиями Положений Банка России № 552-П от 24 августа 2016 г. и № 382-П от 9 июня 2012 г.

Применение сведений из статьи в противоправных целях преследуется по закону.

Методика моделирования

Структура модели угроз

Одним из наиболее удачных на сегодняшний день способов моделирования компьютерных атак является Kill chain. Данный способ представляет компьютерную атаку как последовательность этапов, выполняемую злоумышленниками для достижения поставленных ими целей.

Описание большинства этапов приведено в MITRE ATT&CK Matrix, но в ней нет расшифровки конечных действий — «Actions» (последнего этапа Kill chain), ради которых злоумышленники осуществляли атаку и которые, по сути, и являются кражей денег у банка. Другой проблемой применения классического Kill chain для моделирования угроз является отсутствие в нем описания угроз, связанных с доступностью.

Данная модель угроз призвана компенсировать эти недостатки. Для этого она формально будет состоять из двух частей:

Методика формирования модели угроз

Основными требованиями к создаваемой модели угроз были:

Порядок применения данной модели угроз к реальным объектам

Применение данной модели угроз к реальным объектам следует начинать с уточнения описания информационной инфраструктуры, а затем, в случае необходимости, провести более детальную декомпозицию угроз.

Порядок актуализации угроз, описанных в модели, следует проводить в соответствии с внутренними документами организации. В случае отсутствия таких документов их можно разработать на базе методик, рассмотренных в предыдущей статье исследования.

Особенности оформления модели угроз

В данной модели угроз приняты следующие правила оформления:

Базовая модель угроз информационной безопасности банковских безналичных платежей

Объект защиты, для которого применяется модель угроз (scope)

Область действия настоящей модели угроз распространяется на процесс безналичных переводов денежных средств через платежную систему Банка России.

Архитектура

В зону действия модели входит следующая информационная инфраструктура:

«Участок платежной системы Банка России (ПС БР)» — участок информационной инфраструктуры, подпадающий под действие требований Положения Банка России от 24 августа 2016 г. № 552-П. Критерий отнесения информационной инфраструктуры к участку ПС БР — обработка на объектах информационной инфраструктуры электронных сообщений в формате УФЭБС.

«Канал передачи электронных сообщений» включает в себя канал связи банка с ЦБ РФ, построенный через специализированного оператора связи или модемное соединение, а так же механизм обмена электронными сообщениями, функционирующий с помощью курьера и отчуждаемых машинных носителей информации (ОМНИ).

Перечень помещений, входящих в зону действия модели угроз, определяется по критерию наличия в них объектов информационной инфраструктуры, участвующих в осуществлении переводов денежных средств.

Ограничения модели

Настоящая модель угроз распространяется только на вариант организации платежной инфраструктуры с АРМ КБР, совмещающим в себе функции шифрования и электронной подписи, и не рассматривает случая использования АРМ КБР-Н, где электронная подпись осуществляется «на стороне АБС».

Угрозы безопасности верхнего уровня

У1. Прекращение функционирования системы безналичных переводов.

У2. Кража денежных средств в процессе функционирования системы безналичных переводов.

У1. Прекращение функционирования системы безналичных переводов

Потенциальный ущерб от реализации данной угрозы можно оценить на основании следующих предпосылок:

При декомпозиции данной угрозы учитывались следующие документы:

У2. Кража денежных средств в процессе функционирования системы безналичных переводов

Кража денежных средств в процессе функционирования системы безналичных переводов представляет собой кражу безналичных денежных средств с их последующим или одновременным выводом из банка-жертвы.

Кража безналичных денежных средств представляет собой несанкционированное изменение остатка на счете клиента или банка. Данные изменения могут произойти в результате:

Нештатное изменение остатка на счете, как правило, сопровождается штатными операциями по расходованию украденных денежных средств. К подобным операциям можно отнести:

Формирование поддельных распоряжений о переводе денежных средств может производиться как по вине клиентов, так и по вине банка. В настоящей модели угроз будут рассмотрены только угрозы, находящиеся в зоне ответственности банка. В качестве распоряжений о переводах денежных средств в данной модели будут рассматриваться только платежные поручения.

В общем случае можно считать, что обработка банком внутрибанковских переводов является частным случаем обработки межбанковских переводов, поэтому для сохранения компактности модели далее будут рассматривать только межбанковские переводы.

Кража безналичных денежных средств может производиться как при исполнении исходящих платежных поручений, так и при исполнении входящих платежных поручений. При этом исходящим платежным поручением будем называть платежное поручение, направляемое банком в платежную систему Банка России, а входящим будем называть платежное поручение, поступающие в банк из платежной системы Банка России.

У2.1. Исполнение банком поддельных исходящих платежных поручений.

У2.2. Исполнение банком поддельных входящий платежных поручений.

У2.3. Нештатное изменение остатков на счете.

У2.1. Исполнение банком поддельных исходящих платежных поручений

Основной причиной, из-за которой банк может исполнить поддельное платежное поручение является его внедрение злоумышленниками в бизнес-процесс обработки платежей.

У2.1.1. Внедрение злоумышленниками поддельного исходящего платежного поручения в бизнес-процесс обработки платежей.

У2.1.1. Внедрение злоумышленниками поддельного исходящего платежного поручения в бизнес-процесс обработки платежей

Декомпозиция данной угрозы будет производиться по элементам информационной инфраструктуры, в которых может произойти внедрение поддельного платежного поручения.

| Элементы | Декомпозиция угрозы «У2.1.1. Внедрение злоумышленниками поддельного исходящего платежного поручения в бизнес-процесс обработки платежей» |

| Операционист банка | У2.1.1.1. |

| Сервер ДБО | У2.1.1.2. |

| Модуль интеграции ДБО-АБС | У2.1.1.3. |

| АБС | У2.1.1.4. |

| Модуль интеграции АБС-КБР | У2.1.1.5. |

| АРМ КБР | У2.1.1.6. |

| Модуль интеграции КБР-УТА | У2.1.1.7. |

| УТА | У2.1.1.8. |

| Канал передачи электронных сообщений | У2.1.1.9. |

Декомпозиция

У2.1.1.1. в элементе «Операционист банка»

Операционист при приеме бумажного платежного поручения от клиента заносит на его основании электронный документ в АБС. Подавляющее большинство современных АБС основано на архитектуре клиент-сервер, что позволяет произвести анализ данной угрозы на базе типовой модели угроз клиент-серверных информационных систем.

У2.1.1.1.1. Операционист банка принял от злоумышленника, представившегося клиентом банка, поддельное платежное поручение на бумажном носителе.

У2.1.1.1.2. От имени операциониста банка в АБС внесено поддельное электронное платежное поручение.

У2.1.1.1.2.1. Операционист действовал по злому умыслу или совершил непреднамеренную ошибку.

У2.1.1.1.2.2. От имени операциониста действовали злоумышленники:

У2.1.1.1.2.2.1. Ссылка: «Типовая модель угроз. Информационная система, построенная на базе архитектуры клиент-сервер. У1. Совершение злоумышленниками несанкционированных действий от имени легитимного пользователя».

Примечание. Типовые модели угроз будут рассмотрены в следующих статьях.